27 июня 2017 года мир столкнулся с новой вымогательской эпидемией, причиной который стала новая версия шифровальщика Petya, известного специалистам еще с 2016 года. Операторы малвари явно переняли несколько приемов у разработчиков нашумевшего WannaCry и сумели спровоцировать новый виток паники.

В этом материале мы постарались собрать всю известную на данный момент информацию об этой вредоносной кампании.

Особенности Petya

Как уже было сказано выше, шифровальщик Petya был обнаружен еще в марте 2016 года. Однако версия, с которой мир столкнулся 27 июня 2017 года, сильно отличается от того «Пети».

Специалисты компаний Payload Security, Avira, Emsisoft, Bitdefender, Symantec и так далее подтвердили, что для распространения шифровальщик использует уязвимости протокола SMB и эксплоит, похожий на инструмент ETERNALBLUE, похищенный у АНБ и обнародованный в открытом доступе хакерской группой The Shadow Brokers. Аналитики «Лаборатории Касперского» также отмечают, что авторы вредоноса взяли на вооружение еще один инструмент, украденный у спецслужб, эксплоит ETERNALROMANCE.

Также сообщается, что вымогатель распространяется и посредством почтового спама, скрываясь внутри вредоносных документов Office и эксплуатируя уязвимость CVE-2017-0199.

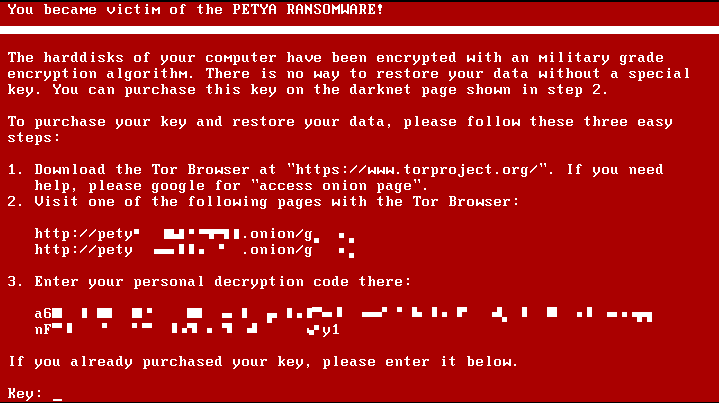

Новая версия Petya шифрует MFT (Master File Table) для разделов NTFS, перезаписывает MBR (Master Boot Record) и имеет кастомный загрузчик, который отображает вымогательское послание, вместо загрузки операционной системы.

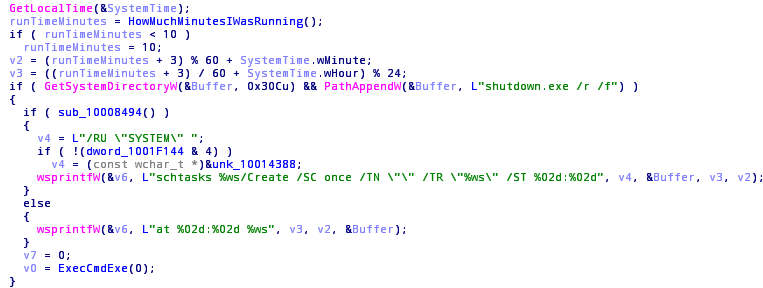

Эксперты Positive Technologies, которые тоже представили анализ шифровальщика, пишут, что после запуска вредоносного файла создается задача на перезапуск компьютера, отложенная на 1-2 часа (по данным специалистов Group-IB, время "ожидания" составляет 30-40 минут). За это время можно успеть запустить команду bootrec /fixMbr для восстановления MBR и работоспособности ОС. Таким образом, запустить систему даже после ее компрометации возможно, однако расшифровать файлы при этом не удастся.

Petya генерирует для каждого диска свой ключ AES-128, который существует в памяти до завершения шифрования. Он шифруется на открытом ключе RSA-2048 и удаляется. Восстановление содержимого после завершения требует знания закрытого ключа, то есть без знания ключа данные восстановить невозможно.

Исследователи Positive Technologies сообщают, что вымогатель, предположительно, шифрует файлы максимум на глубину 15 директорий. То есть файлы, вложенные на большую глубину, находятся в безопасности.

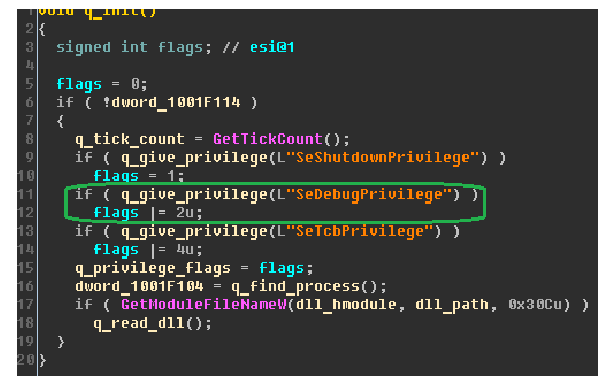

Также специалисты предупреждают, что шифровальщик использует переработанный опенсорсный инструмент Minikatz для извлечения учетных данных. С их помощью малварь распространяется внутри сетей посредством SMB, WMI и PSEXEC, то есть даже одной скомпрометированной машины во всей сети будет достаточно для дальнейшего распространения угрозы. Однако для использования данных инструментов вредоносу необходимо обладать привилегиями администратора на компьютере жертвы.

#NonPetya #malware shares code with #mimikatz to extract credentials. @IntezerLabs | @malwrhunterteam @JAMESWT_MHT pic.twitter.com/nlkHbSTPmb

— Omri Ben Bassat (@omri9741) June 27, 2017

Операторы малвари требуют от своих жертв выкуп в размере 300 долларов в биткоин эквиваленте. После оплаты нужно отправить письмо на адрес wowsmith123456@posteo.net, чтобы получить инструкции по расшифровке данных.

В настоящее время платить выкуп попросту бесполезно, так как адрес wowsmith123456@posteo.net, по которому нужно связываться с операторами малвари, был заблокирован администрацией Posteo еще вчера.

Do not pay the #Petya ransom. You will not get your files back. The email address used is blocked! @SwiftOnSecurity @thegrugq pic.twitter.com/NOzxLz0vul

— haveibeencompromised (@HIBC2017) June 27, 2017

Petya или NotPetya?

Все чаще можно видеть, что ИБ-специалисты и СМИ называют шифровальщика не Petya, а NotPetya, SortaPetya, Petna, Nyetya, ExPetr. Дело в том, что изучив угрозу более детально, специалисты пришли к выводу, что в новом шифровальщике осталось не так уж много от оригинального Petya.

Новый вредонос определенно был построен на основе исходных кодов того самого «Пети», однако новая версия малвари настолько отличается от оригинала, что многие сочли логичным присвоить ей новое название.

При этом специалисты расходятся во мнениях относительно предназначения и авторства нового шифровальщика. Так, специалист Malwarebytes пишет, что новый шифровальщик, скорее всего, был создан теми же людьми, которые написали вымогателей Petya, Mischa и GoldenEye. Просто это новая ступень их «эволюции».

ИБ-специалист, известный под псевдонимом The Grugq, напротив полагает, что новая вариация Petya – это не обычный вымогатель, а "детище" правительственных хакеров.

«Несмотря на значительное количество одинакового кода, оригинальный Petya был криминальным предприятием для заработка денег. Эта [новая версия] определенно создана не с целью заработать денег. Она создана, чтобы быстро распространяться и причинять ущерб, и действует под правдоподобным прикрытием, как вымогатель», — пишет The Grugq.

В чем обвиняют компанию M.E.Doc?

Еще вчера, в первый день атак, стало известно, что в первую очередь от Petya пострадали Россия и Украина. Так, шифровальщик заразил компьютерные системы кабинета министров и сайта правительства Украины, сотовых операторов «Киевстар», Vodafone и lifecell, аэропорт Борисполь, метрополитен в Киеве, МВД Украины, целый ряд банков и даже компьютеры Чернобыльской атомной электростанции. Согласно данным Государственного агентства по управлению зоной отчуждения, радиационный мониторинг в итоге перевели в ручной режим. Также известно о заражениях компьютеров «Роснефти», «Башнефти», «Татнефти», Магнитогорского металлургического комбината, Mondelēz International, TESA, Nivea, Mars и так далее.

Current situation of Petrwrap/wowsmith123456 ransomware - percentage of infections by country. pic.twitter.com/Q42WPlBlja

— Costin Raiu (@craiu) June 27, 2017

McAfee's Petya map shows more infections in USA than in Ukraine. Then again, they have much better visibility there. Via @ChristiaanBeek. pic.twitter.com/heoYU5qHb5

— Mikko Hypponen (@mikko) June 28, 2017

Как можно видеть на иллюстрациях выше, среди пострадавших стран Украина еще вчера лидировала с большим отрывом.

Еще 27 июня 2017 года украинская киберполиция сообщила, что по предварительным данным шифровальщик распространился на территории Украины так быстро «благодаря» программному обеспечению компании M.E.Doc. Аналогичные предположения высказывали и ИБ-специалисты, в том числе эксперты Cisco Talos и Microsoft.

Так, киберполиция сообщала, что последнее обновление, 22 июня распространявшееся с серверов компании (upd.me-doc.com.ua), было заражено вымогателем Petya.

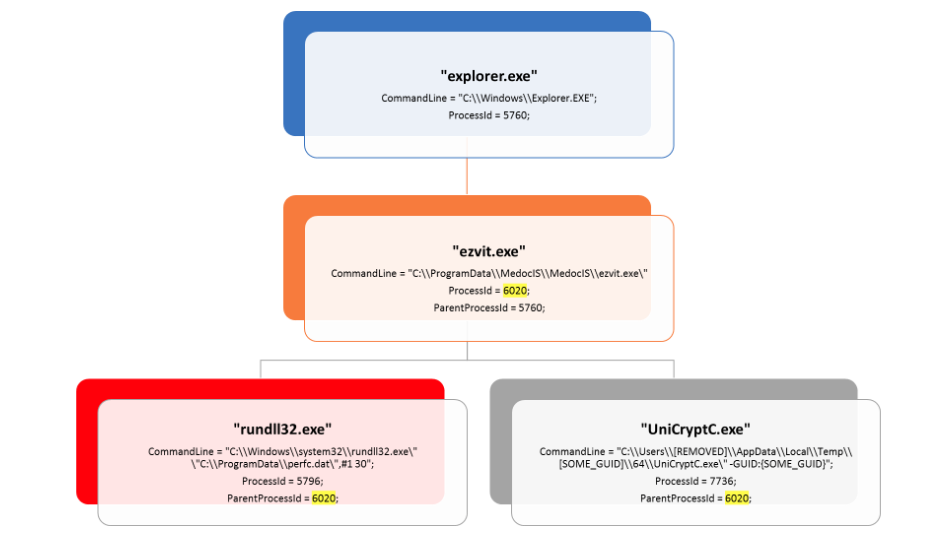

Специалисты Microsoft, в свою очередь, пишут, что 27 июня они заметили, что процесс обновления M.E.Doc (EzVit.exe) начал выполнять вредоносные команды, приводившие к установке Petya (см. иллюстрацию ниже).

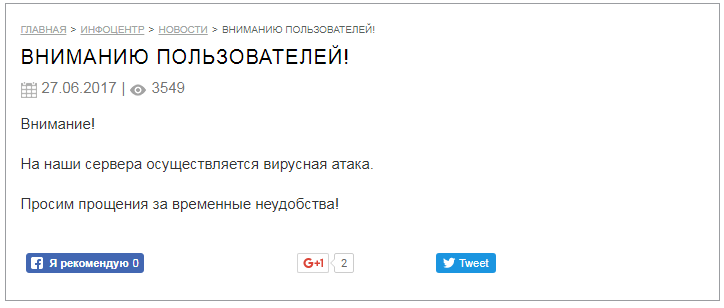

При этом на официальном сайте M.E.Doc появилось сообщение, гласившие, что «на сервера осуществляется вирусная атака», которое вскоре исчезло и теперь доступно только в кеше Google.

При этом на официальном сайте M.E.Doc появилось сообщение, гласившие, что «на сервера осуществляется вирусная атака», которое вскоре исчезло и теперь доступно только в кеше Google.

Also, Microsoft says they have evidence that "a few active infections" of Petya initially started from the legitimate MEDoc updater process.

— Mikko Hypponen (@mikko) June 28, 2017

Вечером 27 июня представители M.E.Doc опубликовали на своей странице в Facebook официальное сообщение, в котором опровергают свою причастность к распространению Petya.

«Обсуждение источников возникновения и распространения кибератаки активно проводится пользователями в соцсетях, форумах и других информационных ресурсах, в формулировках которых одной из причин указывается установка обновлений программы M.E.Doc.

Команда разработки M.E.Doc опровергает данную информацию и заявляет, что подобные выводы – однозначно ошибочные, ведь разработчик M.E.Doc, как ответственный поставщик программного продукта, следит за безопасностью и чистотой собственного кода. Для этого были заключены договора с крупными антивирусными компаниями для предоставления исполняемых бинарных файлов на анализ и подтверждение их безопасности. Также, перед выпуском каждого обновления M.E.Doc передает в антивирусные компании свои файлы для анализа», — пишут разработчики.

Сообщается, что обновление от 22.06.2017 было проверено на наличие каких-либо вирусов, и «ни одного факта обращения пользователей с заражением вирусом его ПК или сервера за это время зафиксировано не было».

У Petya нет «рубильника», но уже найдена «вакцина»

Напомню, что в мае 2017 года распространение WannaCry удалось сдержать благодаря усилиям одного независимого ИБ-специалиста. Тогда британский исследователь MalwareTech обнаружил в коде малвари своеобразный «аварийный рубильник»: перед началом работы вымогатель обращался к домену iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com, проверяя, существует ли он. Если домен не зарегистрирован, малварь начинала шифровать файлы. Однако если домен существует, вымогатель останавливал процесс заражения. Исследователь поспешил зарегистрировать этот домен, чем резко затормозил распространения WannaCry.

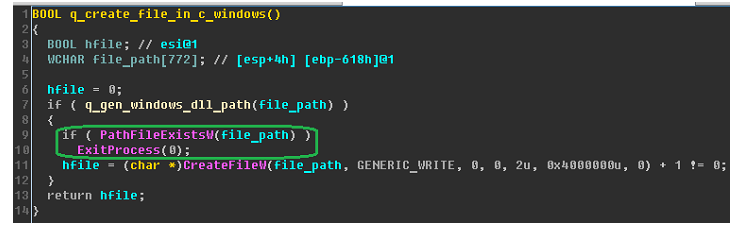

К сожалению, подобных особенностей в коде Petya пока обнаружено не было, однако хорошие новости у ИБ-специалистов все же есть. Исследователь Cybereason Амит Серпер (Amit Serper) создал своего рода «вакцину» от Petya. Он обнаружил, что превентивно защитить свои данные можно создав на жестком диске файл с определенным именем.

Дело в том, что перед началом процесса шифрования вымогатель проверяет наличие файла perfc по адресу C:\Windows. Если файл уже существует, Petya прекращает работу и не шифрует данные. Выводы Серпера уже подтвердили специалисты PT Security, TrustedSec, Emsisoft и других крупных компаний.

98% sure that the name is is perfc.dll Create a file in c:windows called perfc with no extension and #petya #Nopetya won't run! SHARE!! https://t.co/0l14uwb0p9

— Amit Serper (@0xAmit) June 27, 2017

Таким образом, чтобы «вакцинировать» свое устройство от атак данной версии Petya, стоит не только установить критическое обновление MS17-010, закрывающее уязвимости, которые эксплуатируются для распространения шифровальщика, но и создать в директории C:\Windows файл perfc (без расширения) и сделать его доступным только для чтения (read-only). Нужно понимать, что злоумышленники легко могут изменить поведение малвари, после чего файл perfc может более не работать как "прививка" от заражения.

Кроме того, специалисты советуют на всякий случай отключить WMIC и SMBv1.