Исследователи Palo Alto Networks обнаружили новые модификации известного трояна PlugX, который уже много лет применяется во время вредоносных кампаний в Китае.

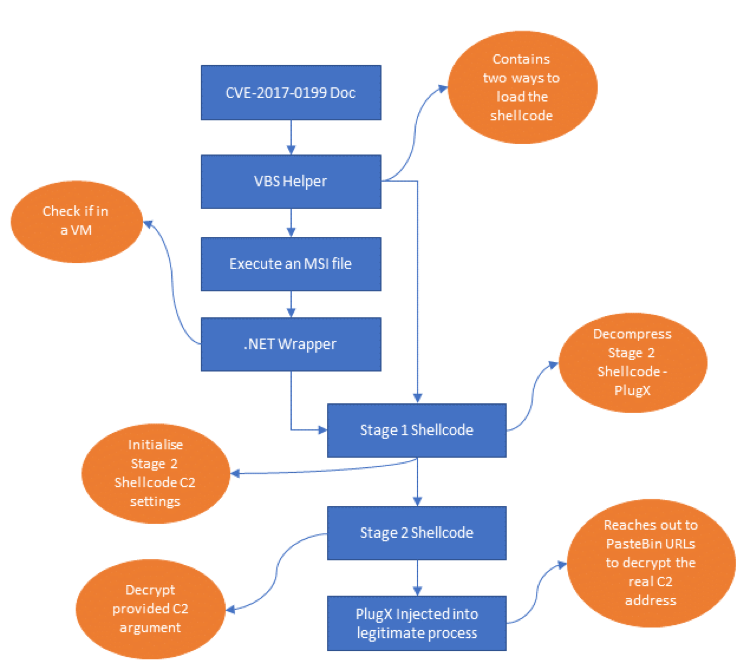

Малварь распространяется посредством вредоносного документа Word, озаглавленного New Salary Structure 2017.doc («Новый порядок выплаты зарплат 2017.doc»). Неизвестные злоумышленники эксплуатируют уязвимость CVE-2017-0199, и специалисты уже не раз фиксировали использование этого бага в ходе хакерских кампаний в Китае и Иране.

В результате работы эксплоита на машину жертвы загружается инсталлятор для Windows (MSI) и скрипт PowerShell, судя по всему, основанный на этой опенсорсной библиотеке. Убедившись, что работает не в виртуальной среде, основной PlugX DLL загружается в память.

Специалисты обнаружили, что в коде вредоноса содержится ряд URL-адресов Pastebin, где хранятся адреса управляющих серверов. При этом контент зашифрован способом, который PlugX применяет уже давно.

Данную версию PlugX исследователи назвали paranoid («параноик»), так как batch-скрипт, ответственный за выполнение малвари, также пытается «прибрать за собой», удаляя все файлы, созданные во время установки и первоначального запуска трояна, ключи реестра, а также ключи UserAssist.

«Атакующие, использующие эту версию PlugX, определенно параноики и опасаются, что [троян] будет обнаружен на диске, в реестре или файловой системе. Кроме того, скрипт запускает большинство команд на удаление не по одному разу, — пишут аналитики Palo Alto Networks. — В результате не должно остаться улик того, что малварь когда-либо выполнялась на диске. Из-за этого криминалистам будет труднее установить источник появления вредоноса».

Также специалисты отмечают, что в начале текущего года версия paranoid обзавелась механизмами обхода различных whitelisting-техник, которые в теории могут применять жертвы. Для этого атакующие используют как кастомные решения, так и уже готовые, к примеру, опубликованные на GitHub пользователем SubTee.

По данным аналитиков, атаки PlugX paranoid в основном направлены на компании, связанные с индустрией компьютерных игр, однако спектр пострадавших может быть гораздо шире, ведь телеметрия Palo Alto Networks «видит» не все.