Исследователи компании Check Point рассказали об обнаружении Android-вредоноса CopyCat, который заразил уже более 14 млн устройств по всему миру, получил root-доступ к 8 млн из них и за два месяца принес своим авторам около $1,5 млн. Стоит сказать, что эти данные были получены благодаря изучению лишь одного управляющего сервера малвари. Так могут существовать и другие C&C-серверы, исследователи не исключают, что реальные масштабы распространения CopyCat могут оказаться даже более обширными.

Вредоносу удалось добиться такого успеха путем использования сразу шести различных эксплоитов, за счет которых и происходит получение root-доступа. В их числе CVE-2014-4321, CVE-2014-4324, CVE-2013-6282 (VROOT), CVE-2015-3636 (PingPongRoot) и CVE-2014-3153 (Towelroot). Все перечисленные эксплоиты работают только на старых версиях Android (5.0 и ниже), однако экосистема Android устроена таким образом, что недостатка в устаревших, давно не обновлявшихся устройствах злоумышленники не испытывают.

Вредоносу удалось добиться такого успеха путем использования сразу шести различных эксплоитов, за счет которых и происходит получение root-доступа. В их числе CVE-2014-4321, CVE-2014-4324, CVE-2013-6282 (VROOT), CVE-2015-3636 (PingPongRoot) и CVE-2014-3153 (Towelroot). Все перечисленные эксплоиты работают только на старых версиях Android (5.0 и ниже), однако экосистема Android устроена таким образом, что недостатка в устаревших, давно не обновлявшихся устройствах злоумышленники не испытывают.

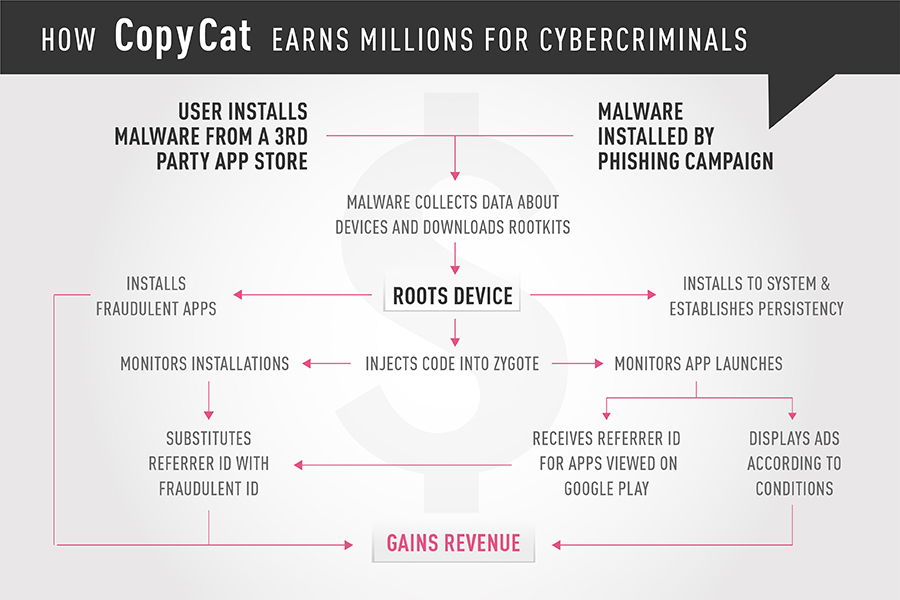

После использования эксплоитов CopyCat внедряется в родительский процесс Zygote, который выступает шаблоном для всех Android-приложений в системе. После этого малварь может свободно устанавливать дополнительные приложения (подменяя настоящие referrer ID своими) и показывать жертве рекламу, что и является основным источником доходов для операторов CopyCat. Стоит отметить, что CopyCat – не первая малварь, поражающая Zygote. Ранее похожую тактику использовали adware Loki, а также банковские трояны Xiny и Triada.

«CopyCat использует Zygote для отображения мошеннической рекламы, скрывая ее происхождение. Пользователю сложно понять, что именно вызывает появление на экране всплывающих окон», — пишут аналитики.

По данным специалистов Check Point, чаще всего CopyCat встречается в странах Южной и Юго-восточной Азии и распространяется через сторонние каталоги приложений и сайты. При этом малварь сконфигурирована таким образом, чтобы избегать заражения китайских пользователей. Вероятнее всего, сами авторы CopyCat находятся в Китае и не хотят проблем с местными властями.

Хотя CopyCat активен уже давно и пик пришелся на апрель-май 2016 года, исследователи уверены, что малварь не добралась до официального каталога Google Play. К тому же, после обнаружения CopyCat, в марте 2017 года, специалисты Check Point предупредили о проблеме инженеров Google, поэтому в настоящее время количество зараженных устройств «гораздо ниже, чем на пике вредоносной кампании».

За два месяца работы CopyCat принес своим создателям около $1,5 млн. Львиная доля этой суммы (более $735 000) была получена путем установки 4,9 млн сторонних приложений, и еще около $120 000 было получено за счет показала 100 млн рекламных объявлений.

Хотя до конца неясно, кто стоит за созданием CopyCat, исследователи предполагают, что вредонос был разработан китайской рекламной сетью MobiSummer. Эту теорию подтверждает целый ряд «улик». Так, было замечено, что CopyCat и MobiSummer используют одни и те же серверы. Некоторые части кода малвари подписаны MobiSummer. Вредонос и рекламная сеть используют одни и те же удаленные сервисы. И, как уже было сказано выше, CopyCat не атакует пользователей из Китая.

С подробным техническим отчетом специалистов Check Point можно ознакомиться здесь.