Июльский «вторник обновлений» принес исправление для уязвимости в наборе протоколов NT LAN Manager (NTLM), созданном компанией Microsoft. Баги, позволяющие атакующему повысить привилегии в системе и создать административный аккаунт на контроллере домена, обнаружили специалисты компании Preempt.

Теперь, после выхода патча, исследователи рассказали, что проблемы опасны для всех версий Windows, вышедших после 2007 года и некоторых версий UNIX, использующих NTLM. Баг заключаются в том, что некоторые механизмы аутентификации, поддерживаемые Windows посредством Windows Authentication API (SSPI), позволяют злоумышленнику понизить систему аутентификации до NTLM.

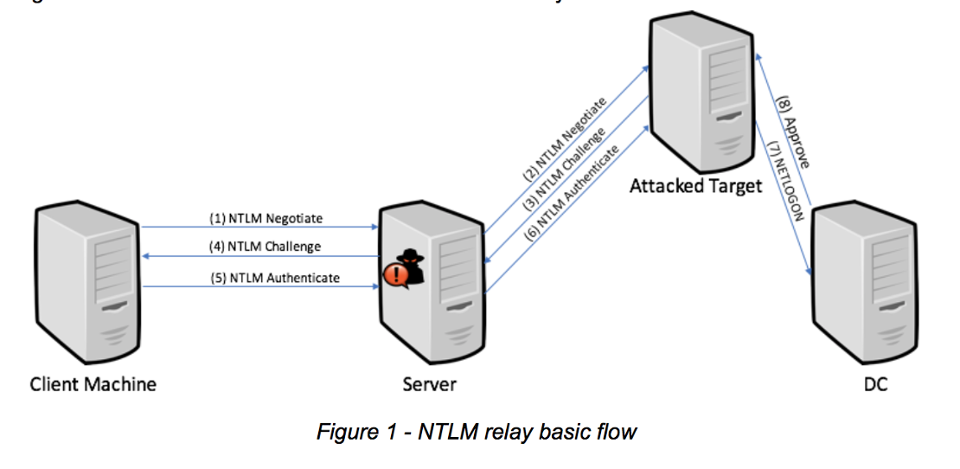

Метод исследователей строится вокруг давно известной модели атак NTLM relay. Такие атаки предполагают, что пользователь подключается к зараженному компьютеру, во время чего малварь похищает учетные данные NTLM, а затем передает их третьей стороне или использует для выполнения вредоносных действий, от лица ничего не подозревающего пользователя.

В блоге специалисты Preempt сообщили, что они обнаружили способ, позволяющий осуществить даунгрейд аутентификации через LDAP (Lightweight Directory Access Protocol) до простого NTLM, после чего аутентификационные данные пользователя с привилегиями SYSTEM и данные сессий попадают в руки атакующего. Злоумышленник может применить эти учетные данные для создания собственного аккаунта администратора на контроллере домена, что, вероятнее всего, позволит захватить контроль над всей целевой сетью. При этом атака сработает даже в том случае, если пользователь подключается к зараженному серверу с цифровой подписью LDAP, которая подписывает каждую LDAP-сессию уникальным ключом.

Уязвимость получила идентификатор CVE-2017-8563. Демонстрацию атаки можно увидеть в ролике ниже.

Однако вышеописанный баг стал неединственной находкой специалистов Preempt. Исследователи пишут, что одна из вариаций данной атаки работает и против RDP-соединений с зараженными компьютерами. Методика позволяет обойти RDP Restricted-Admin, так называемый RDP Safe Mode, которым специалисты пользуются для подключения к инфицированным устройствам.Равно как и в случае атак против LDAP, данный метод позволяет осуществить даунгрейд RDP-соединения до NTLM.

Хотя специалисты Microsoft знают и об этой проблеме, исправления для нее пока нет. Так что эксперты советуют администраторам не только установить свежие патчи, но и включить цифровые подписи для SMB и LDAP, настроить LDAP-аутентификацию через SSL/TLS, а также внимательно следить за NTLM-трафиком, чтобы вовремя обнаруживать возможные аномалии.