Специалисты компании Lookout обнаружили в Google Play и неофициальных каталогах приложений для Android малварь SonicSpy. Специалисты полагают, что это шпионское ПО создал тот же иракский разработчик, что в 2016 году написал малварь SpyNote.

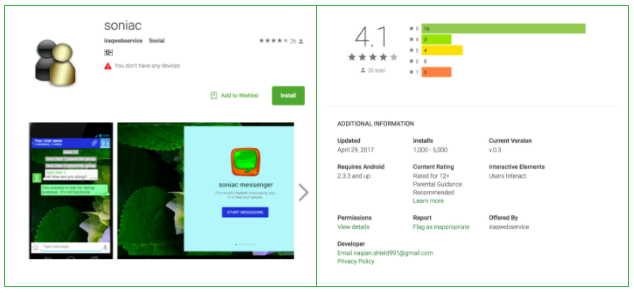

В официальном Google Play было обнаружено три приложения, содержащие SonicSpy — это Soniac, Hulk Messenger и Troy Chat. Прежде чем их удалили, все они были загружены 1000-5000 раз. Все приложения представляли собой модифицированные версии Telegram, которые разработчик переименовал, оснастил вредоносной функциональностью и распространял под видом самостоятельных мессенджеров.

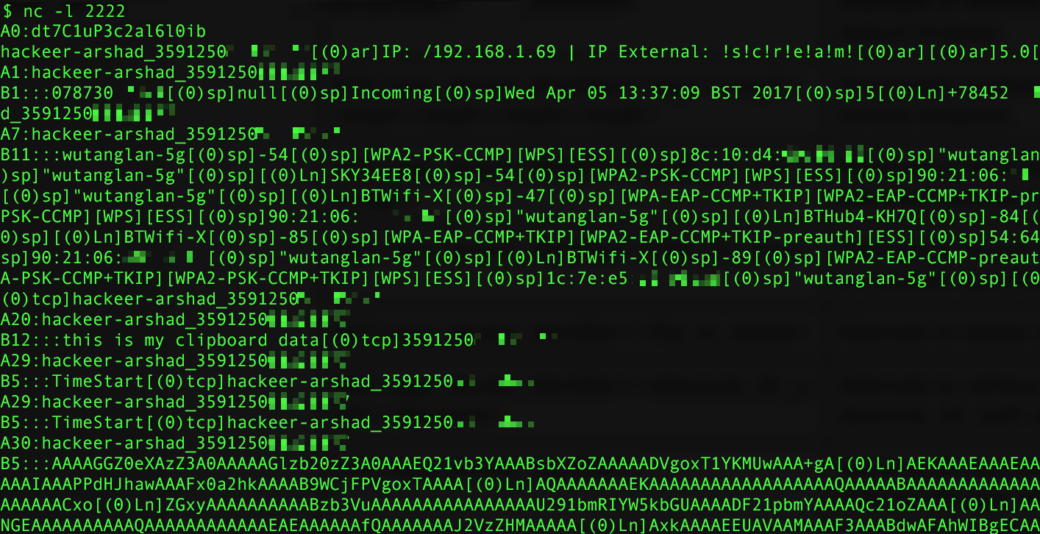

После установки и первого запуска малварь удаляет свою иконку, чтобы скрыть свое присутствие от жертвы, и связывается с управляющим сервером (arshad93.ddns[.]net:2222).

Аналитики Lookout предупреждают, что SonicSpy может выполнять 73 шпионские команды, в том числе малварь умеет скрытно записывать аудио, делать фотографии на доступные камеры, отправлять SMS-сообщения, совершать исходящие звонки, а также имеет доступ к журналу вызовов и данным о Wi-Fi сетях.

Исследователи полагают, что малварь SonicSpy создал тот же человек, которые ранее написал Android-вредоноса SpyNote. Дело в том, что в обоих случаях за основу для малвари были взяты легитимные приложения, а также в обоих случаях злоумышленник использовал динамический DNS и нестандартный порт 2222.

Хотя из каталога Google Play спайварь уже удалили, исследователи заявляют, что SonicSpy буквально оккупировал сторонние каталоги приложений и сайты, где вредонос представлен более чем тысячей копий. Также неизвестные злоумышленники распространяют приложения, содержащие SonicSpy, посредством текстовых сообщений со ссылками на загрузку малвари.