Специалисты «Лаборатории Касперского» рассказали об обнаружении бэкдора в популярном серверном ПО NetSarang. Бэкдор ShadowPad был найден в ходе расследования подозрительной активности в корпоративной сети одной финансовой организации. Специалисты этой компании обратились к экспертам «Лаборатории Касперского» за помощью, обнаружив, что в системе, обрабатывающей финансовые транзакции, стали появляться подозрительные DNS-запросы.

Расследование показало, что источником этих запросов является легитимное ПО для управления серверами, которое используется сотнями компаний по всему миру. Но подобные запросы были вовсе не типичны для этого ПО, и этот факт заставил аналитиков изучить программу внимательнее.

Оказалось, что виной всему бэкдор ShadowPad, который неизвестные внедрили в продукцию NetSarang с целью кражи данных из корпоративных сетей крупных компаний. Под угрозой оказались пользователи решений NetSarang из различных областей, многие из них являются организациями из списка Fortune 500. Заражение было обнаружено в составе следующих продуктов:

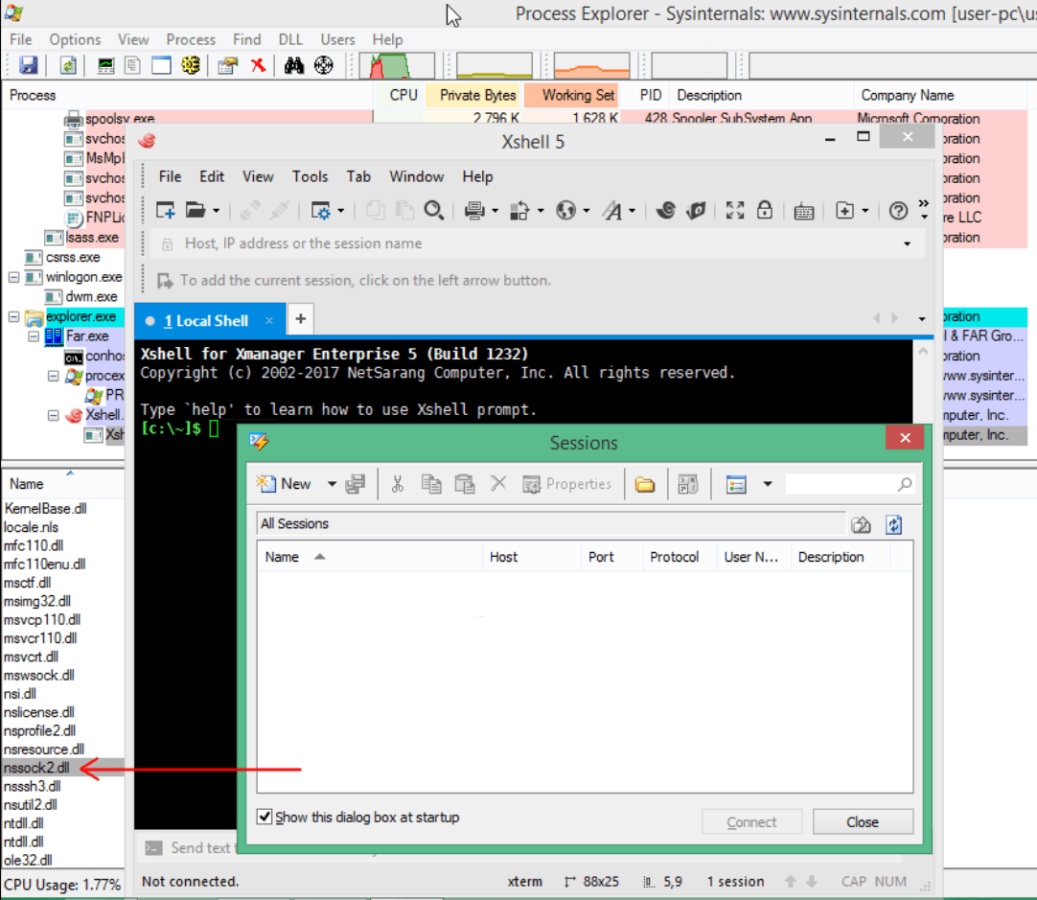

- Xmanager Enterprise 5 Build 1232

exe, Jul 17 2017, 55,08 Мб

MD5: 0009f4b9972660eeb23ff3a9dccd8d86

SHA1: 12180ff028c1c38d99e8375dd6d01f47f6711b97 - Xmanager 5 Build 1045

exe, Jul 17 2017, 46,2 Мб

MD5: b69ab19614ef15aa75baf26c869c9cdd

SHA1: 35c9dae68c129ebb7e7f65511b3a804ddbe4cf1d - Xshell 5 Build 1322

exe, Jul 17 2017, 31,58 Мб

MD5: b2c302537ce8fbbcff0d45968cc0a826

SHA1: 7cf07efe04fe0012ed8beaa2dec5420a9b5561d6 - Xftp 5 Build 1218

exe, Jul 17 2017, 30,7 Мб

MD5: 78321ad1deefce193c8172ec982ddad1

SHA1: 08a67be4a4c5629ac3d12f0fdd1efc20aa4bdb2b - Xlpd 5 Build 1220

exe, Jul 17 2017, 30,22 Мб

MD5: 28228f337fdbe3ab34316a7132123c49

SHA1: 3d69fdd4e29ad65799be33ae812fe278b2b2dabe

Обнаружив бэкдор, исследователи незамедлительно сообщили о нем инженерам NetSarang, и те оперативно удалили из своего продукта вредоносный код и уже представили закрывающее уязвимость обновление.

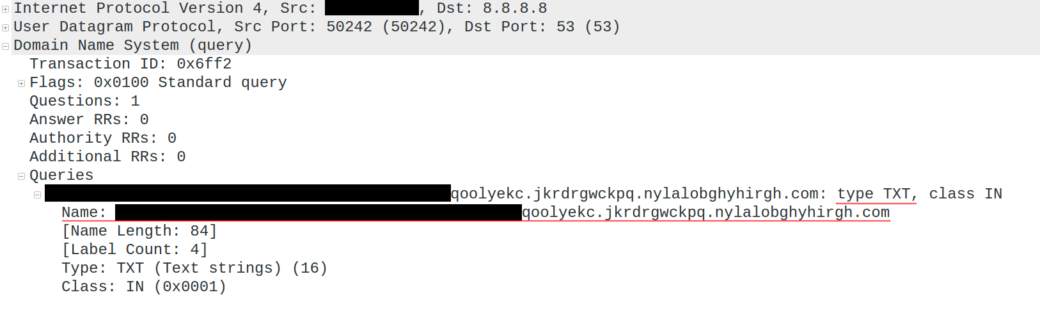

Как показало расследование, подозрительные DNS-запросы исходили от вредоносного модуля, который связывался с командным центром злоумышленников каждые 8 часов. Эти запросы содержали базовую информацию о системе компании-жертвы. В случае если потенциальная жертва представляла интерес для атакующих, с командного сервера поступал ответный запрос, активировавший предварительно загруженную в систему программу-бэкдор, которая в свою очередь могла подгружать и запускать другие вредоносные модули.

Специалисты пишут, что используемые злоумышленниками техники и инструменты очень похожи на те, что применялись в атаках китайской группировкой WinNTi. Однако полученной информации пока недостаточно для того, чтобы установить четкую связь между этой группой и бэкдором в популярном ПО.

На данный момент бэкдор ShadowPad был активирован в Азиатско-Тихоокеанского регионе. Вместе с тем малварь может оставаться в неактивном состоянии во многих системах, особенно если компании не установили последнее обновление NetSarang и не имеет защитного решения, которое может обнаружить и вычистить вредоносный код.

«ShadowPad – пример того, насколько опасной и масштабной может быть атака на разработчиков программного обеспечения, которым доверяют пользователи во всем мире. С большой вероятностью подобный сценарий будет повторяться вновь и вновь. К счастью, компания NetSarang быстро отреагировала и выпустила жизненно необходимое обновление, предотвратив сотни инцидентов кражи данных, – рассказывает Игорь Суменков, антивирусный эксперт «Лаборатории Касперского». – Атака ShadowPad показала, что сегодня компании обязательно должны использовать продвинутые защитные технологии, которые способны оперативно выявлять аномальную активность в сети и детектировать даже те зловреды, которые злоумышленники спрятали в легальном ПО».

Если по какой-то причине невозможно проверить системы на предмет заражения с помощью специального ПО, специалисты пишут, что можно также обратить внимание на DNS-запросы для следующих доменов:

- ribotqtonut[.]com

- nylalobghyhirgh[.]com

- jkvmdmjyfcvkf[.]com

- bafyvoruzgjitwr[.]com

- xmponmzmxkxkh[.]com

- tczafklirkl[.]com

- notped[.]com

- dnsgogle[.]com

- operatingbox[.]com

- paniesx[.]com

- techniciantext[.]com