В последнее время сообщения о крупных атак с использованием IoT-устройств встречаются на страницах СМИ и в блогах специалистов куда реже, чем несколько месяцев тому назад, когда о Mirai и других подобных ботнетах говорили едва ли не каждый день.

Тем не менее, ситуация в сфере интернета вещей почти не меняется, множество DVR-систем, роутеров, камер и других «умных» девайсов по-прежнему плохо защищены, из-за чего они регулярно становятся мишенями злоумышленников. Ботнеты BASHLITE, Mirai, Hajime, Amnesia, Persirai и так далее атакуют уязвимые девайсы через SSH и Telnet, перебирая наиболее распространенные комбинации логинов и паролей (root:xc3511, root:vizxv, admin:admin, admin:default, support:support).

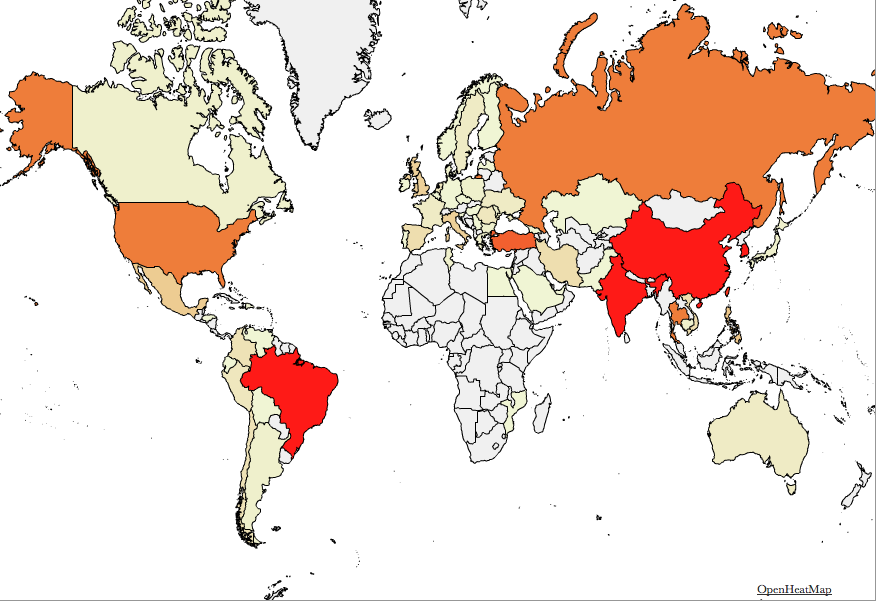

В конце прошлой неделе ИБ-специалисты обнаружили на Pastebin крупный список учетных данных для различных IoT-устройств (в основном роутеров). Суммарно база неизвестных злоумышленников насчитывала 33 138 записей и 8233 уникальных IP-адреса. При этом 2174 из них по-прежнему доступны для атакующих посредством Telnet, а для 1775 все еще подходят опубликованные логины и пароли.

Этим происшествием заинтересовался кандидат наук Иоганн Б. Ульрих (Johannes B. Ullrich),специалист SANS Technology Institute. Исследователь решил провести опыт и запустил у себя уязвимую DVR-систему, доступную через интернет, которая проработала два дня. За это время к устройству пытались подключиться 1254 раза с разных IP-адресов, используя учетные данные по умолчанию (root:xc3511). Фактически, кто-то пытался установить соединение с устройством каждые две минуты.

Сверившись с поисковиком Shodan, специалист обнаружил информацию о 592 атаковавших его девайсах. В основном это были другие IoT-устройства TP-Link, AvTech, Synology и D-Link, зараженные различной малварью. Раньше подобную активность обычно приписывали Mirai, но исследователь подчеркивает, что его «ловушку» атаковали десятки вредоносов.

«Одним словом, еще 1700 уязвимых систем ничего не меняют. Мы наблюдаем вполне постоянное присутствие 100 000-150 000 источников Telnet-сканирований. И эта проблема в обозримом будущем никуда не исчезнет», — пишет Ульрих.

Также специалист уверен, что ситуацию не спасут даже такие вредоносы как BrickerBot, которые не просто взламывают уязвимые IoT-устройства, но и намеренно выводят их из строя. Дело в том, что BrickerBot не способен серьезно повлиять на большую часть таких «дырявых» систем, их заражение «лечится» простой перезагрузкой.

«Многие из этих устройств настолько забагованы, что их владельцы привыкли регулярно их перезагружать, и это, наверное, единственная профилактика, которую пользователи могут реализовать для таких устройств», — резюмирует Ульрих.