Судя по всему, летние каникулы закончились не только для учащихся школ и вузов, активность возобновили и операторы небезызвестного вымогателя. ИБ-специалисты сразу нескольких фирм зафиксировали массовые спам-кампании, с помощью которых распространяются новые версии шифровальщика Locky. Еще недавно казалось, что вымогатель окончательно утратил свои позиции, но, похоже, «хоронить» Locky еще рано.

О возобновившейся активности Locky сообщают аналитики AppRiver, Comodo, Barracuda и специалист Malwarebytes Марсело Риверо (Marcelo Rivero).

Так, специалисты AppRiver пишут, что 28 августа 2017 года, в течение 24 часов, на email-адреса американских пользователей было разослано более 23 000 000 сообщений, целью которых было распространение Locky. Если аналитики не ошиблись в подсчетах, это крупнейшая спам-кампания во второй половине текущего года.

По данным AppRiver, в заголовках спамерских писем обязательно содержатся слова «please print», «documents», «images», «photos», «pictures» и «scans», то есть злоумышленники, как обычно, маскируют свою деятельность под рутинные письма с документами, фотографиями и сканами.

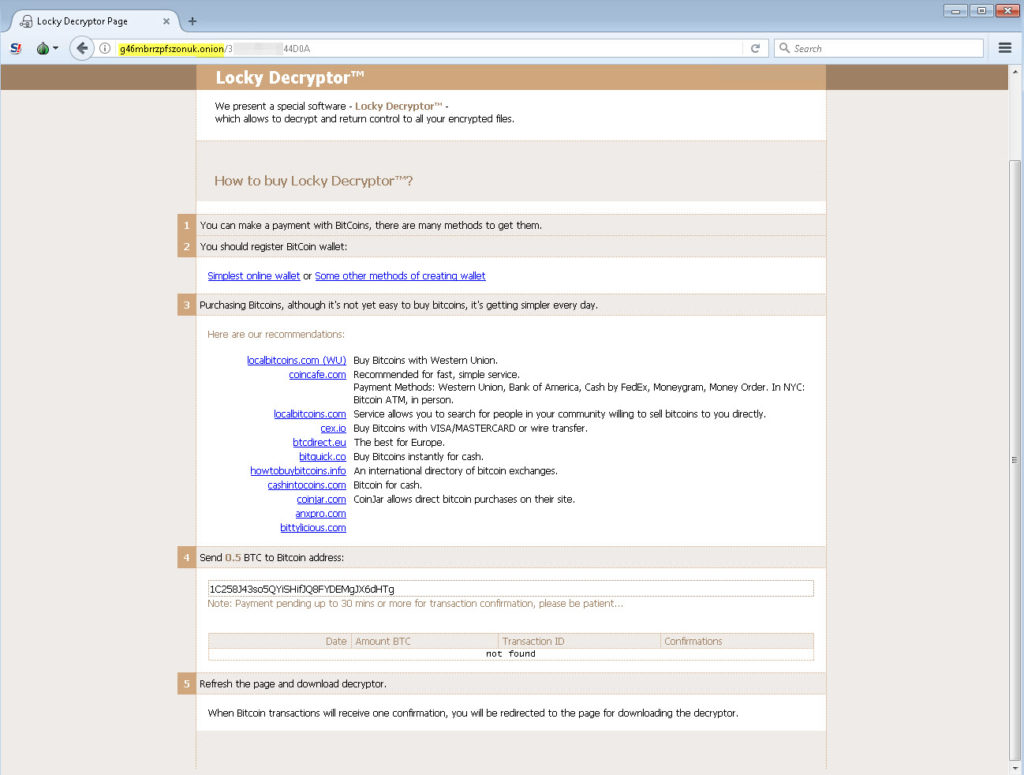

На самом деле такие письма содержат ZIP-архив, внутри которого кроется вредоносный Visual Basic Script (VBS). Как только пользователь предпринимает попытку открыть файл, начинается загрузка новой версии Locky, которая получила название Lukitus (по-фински это значит «заблокировано»). Ниже можно увидеть новое сообщение с требованием выкупа, которое малварь выводит на экран после окончания шифрования файлов. За расшифровку данных злоумышленники требуют 0,5 биткоина (около $2300). Специалисты предупреждают, что данная спам-кампания по-прежнему активна.

Аналитики Comodo Labs, в свою очередь, зафиксировали спам-кампанию, имевшую место еще в начале августа 2017 года. Во время этой кампании тоже распространялась новая версия Locky, которую специалисты назвали IKARUSdilapidated, и суммарно злоумышленниками было отправлено более 63 000 писем.

Версия IKARUSdilapidated распространялась с 11 625 IP-адресов в 133 станах мира, то есть был задействован ботнет немалых размеров. Как и в вышеописанном случае, атакующие полагались на работу вредоносного VBS, который инициировал загрузку малвари. Однако этот вариант Locky атаковал не только пользователей в США, но был нацелен на Индию, Мексику, Вьетнам, Турцию, Индонезию и так далее. IKARUSdilapidated требует у пострадавших выкуп в размере от 0,5 до 1 биткоина.

Более интересную вредоносную кампанию описал специалист Malwarebytes Марсело Риверо. Исследователь рассказал, что кампания, которую специалисты идентифицируют как кампанию №5, отличается от других. В данном случае Locky распространяется при помощи документов Word с вредоносными макросами. Но кое-что в этом случае заинтересовало специалиста, так как механизм распространения вредоноса отличается от стандартной схемы «используем социальную инженериею и вынудим пользователя включить макросы».

Риверо пишет, что вредоносный скрипт не срабатывает до тех пор, пока пользователь не закроет документ Word. И хотя для жертв малвари разница несущественна, для ИБ-специалистов этот момент очень важен, так как он напрямую влияет на поведение сканеров и других защитных решений.

«Из аналитических соображений многие песочницы снижают уровень безопасности для некоторых приложений и разрешают работу макросов по умолчанию, чтобы позволяет автоматически отлавливать вредоносные пейлоады. Мы выяснили, что в текущем виде рассматриваемый вредоносный документ, вероятнее всего, будет демонстрировать безвредное поведение в большинстве песочниц, но все равно будет заражать конечных пользователей, которые, разумеется, закроют файл, как только поймут, что там не на что смотреть», — объясняет Риверо.

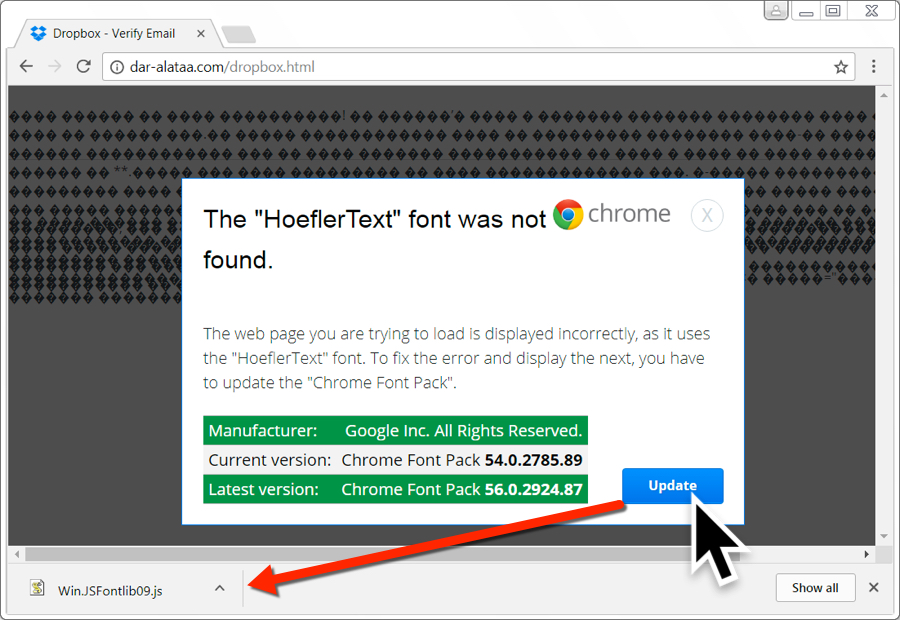

Еще одну кампанию зафиксировали аналитики My Online Security, ISC SANS и CSIS. Этот случай идентифицируют как кампанию №3. Здесь речь снова идет о версии Lukitus, только теперь злоумышленники маскируют свои письма под запросы верификации аккаунта Dropbox, как на иллюстрации ниже.

Также группировка, стоящая за наиболее масштабной на текущий момент кампанией №3, взяла на вооружение технику атак HoeflerText. Суть данной методики отражена в ее названии: атакующие задействуют вредоносную рекламу и наборы эксплоитов, в результате чего пользователь видит всплывающее сообщение, в котором ему предлагают обновить или установить пакет шрифтов HoeflerText. Якобы без этого невозможен просмотр целевой страницы.

Такие всплывающие окна используются только против пользователей Firefox и основанных на Chromium браузеров. Распространение Locky через атаки HoeflerText и «верификацию аккаунта Dropbox» стартовало только вчера, 31 августа 2017 года, и кампания по-прежнему активна.

Так как операторы Locky, похоже, только набирают обороты, ИБ-специалисты рекомендуют пользователям удвоить бдительность и не открывать подозрительные письма и файлы, полученные из недоверенных источников. От себя добавим, что учитывая использование HoeflerText, не стоит пренебрегать и блокировщиками рекламы.