Эксперты сразу нескольких компаний представители отчеты о деятельности группировки KovCoreG, которая распространяет загрузчик Kovter посредством вредоносной рекламы и фальшивых обновлений для браузеров и Flash. Подробную информацию о происходящем можно найти в блогах Proofpoint и Malwarebytes.

Исследователи пишут, что масштабная вредоносная кампания, за которой стоит KovCoreG, затронула миллионы пользователей из США, Великобритании, Канады и Австралии. При этом известно, что группировка активна как минимум с 2015 года, ведь уже тогда вредонос Kovter обнаруживали специалисты. Еще одно упоминание группы датировано началом 2017 года.

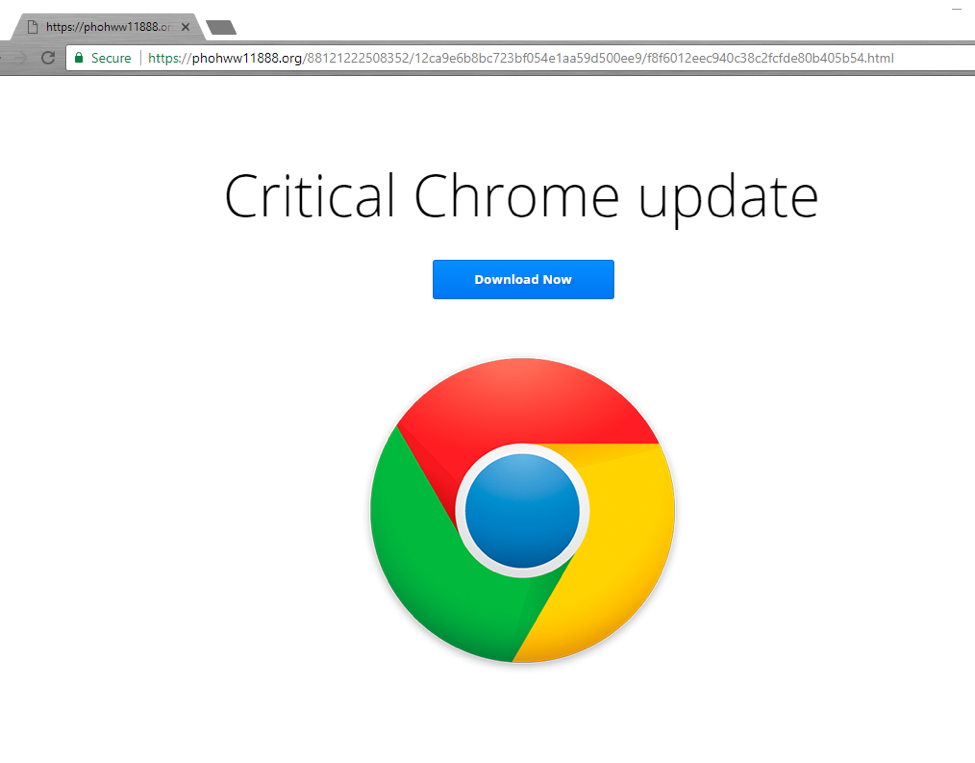

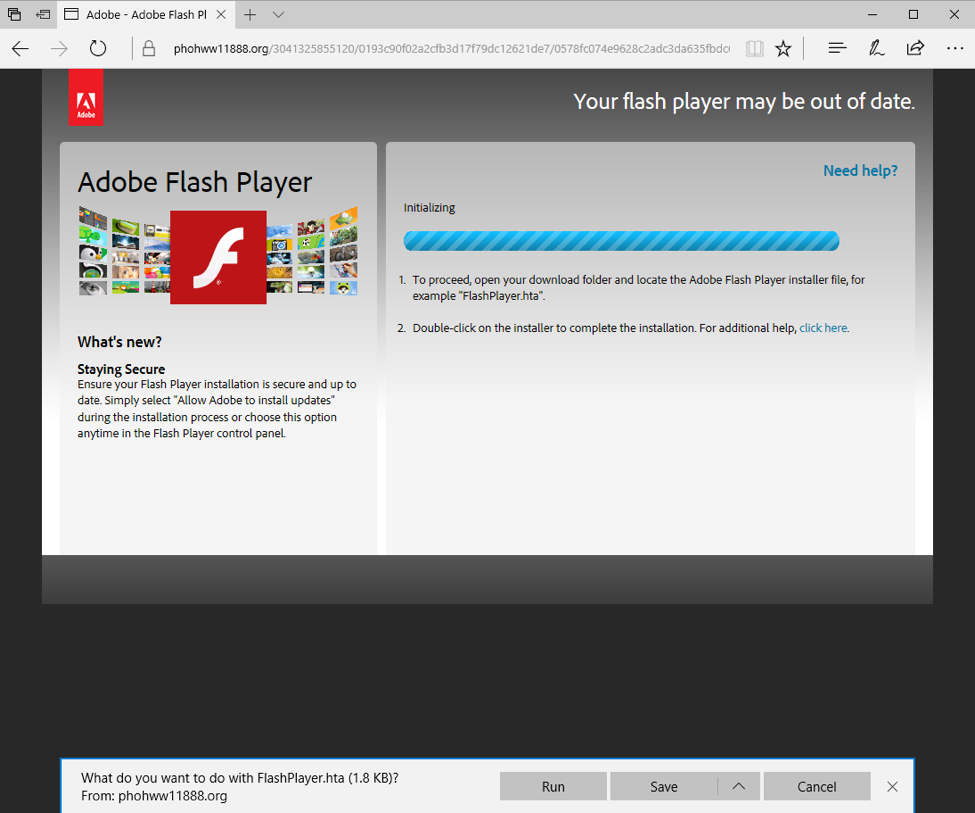

Согласно данным специалистов, группировка использовала рекламную сеть Traffic Junky и атаковала один из самых посещаемых сайтов в мире и его пользователей, PornHub. Посетителей сайта для взрослых перенаправляли на вредоносный ресурс, который предлагал пользователям Chrome или Firefox загрузить обновления для браузеров. Пользователям браузеров Internet Explorer и Edge, в свою очередь, предлагали установить фальшивое обновление Flash.

Известно, что атакующие использовали множество фильтров, в частности, их интересовали часовые пояса пользователей, разрешения экранов, язык, хистори и длительность текущей сессии, уникальный ID Mumour и так далее. Также эксперты заметили, что вредоносные файлы JavaScript и HTA выполнялись на компьютерах жертв не сразу. Сначала злоумышленники производили проверку IP-адреса пострадавшего, таким образом отсеивая потенциальных исследователей и ИБ-специалистов.

Хотя PornHub и Traffic Junky отреагировали на предупреждение специалистов очень оперативно и прекратили распространение малвари, вредоносную кампанию это не остановило. Так, уже сообщается, что KovCoreG со своим вредоносом и фальшивыми обновлениями "переехали" на сайты Yahoo.