Во второй вторник каждого месяца крупные компании традиционно выпускают патчи для своих продуктов. В состав ноябрьского «вторника обновлений» Microsoft на этот раз вошли исправления для 53 различных CVE. Уязвимости были устранены в самой Windows, решениях Office, Internet Explorer, Microsoft Edge, ASP.NET Core, .NET Core, а также в составе движка ChackraCore.

В этом месяце обошлось без исправления 0-day проблем, которые уже эксплуатировали злоумышленники, но информация о четырех уязвимостях была раскрыта еще до выхода исправлений: CVE-2017-8700 (утечка данных в ASP.NET Core), 2017-11827 (нарушение целостности данных в памяти Edge и IE), CVE-2017-11848 (утечка данных в Internet Explorer), а также CVE-2017-11883 (DoS-уязвимость в ASP.NET Core).

Кроме того, несколько десятков патчей были выпущены для браузеров Microsoft (и большинство этих проблем получили статус критических), а также был устранен ряд угроз в составе продуктов Office (CVE-2017-11884, CVE-2017-11882), в частности в Excel (CVE-2017-11878) и Word (CVE-2017-11854).

Специалисты компании Embedi, обнаружившие проблему CVE-2017-11882, уже опубликовали детальный отчет (PDF), в котором рассказали, что опасный баг, позволяющий выполнить произвольный код без взаимодействия с пользователем, существовал в Microsoft Office на протяжении 17 лет.

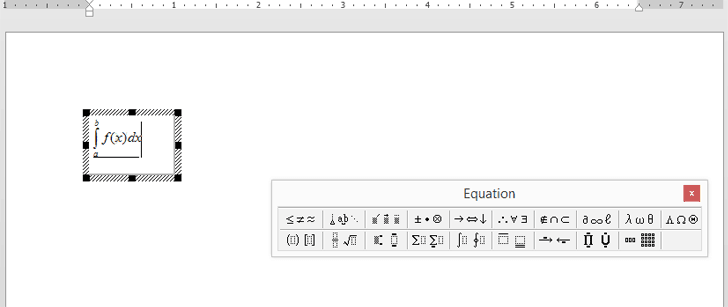

Исследователи объясняют, что проблема связана с работой Microsoft Equation Editor (EQNEDT32.EXE). Данный инструмент позволяет пользователям внедрять в документы Office математические уравнения в виде объектов OLE. Как оказалось, Microsoft до сих пор использует в своих решениях файл EQNEDT32.EXE, который был скомпилирован еще 9 ноября 2000 года. Разумеется, он не соответствует нынешним стандартам безопасности. И хотя с выходом Office 2007 данный компонент был заменен новой версией, старая версия все равно осталась в составе Office, чтобы пользователи могли работать со старыми документами, и при этом не возникало никаких проблем с совместимостью.

Аналитикам Embedi, которые вооружились инструментом BinScope, не составило большого труда обнаружить в EQNEDT32.EXE сразу два бага, связанных с нарушение целостности данных в памяти (переполнение буфера). Как оказалось, внедрение в документ ряда вредоносных OLE-объектов, эксплуатирующих эти уязвимости, позволяет выполнить на машине произвольный код, в том числе скачать любой файл с удаленного сервера и выполнить его.

Продемонстрированная специалистами Embedi цепочка эксплоитов работает для любых версий Microsoft Office, включая Office 365, и для всех версий Microsoft Windows, вышедших за последние 17 лет. Хуже того, проблеме подвержены 32- и 64-разрядные архитектуры, она не нарушает работы самого Microsoft Office, а также не требует никакого взаимодействия с жертвой (после открытия зараженного документа). Ролик ниже показывает атаку в действии на примере разных версий Office и Windows (Office 2010 в Windows 7, Office 2013 в Windows 8.1, а также Office 2016 в Windows 10).

Специалисты Embedi полагают, что EQNEDT32.EXE – далеко не единственный безнадежно устаревший компонент в продуктах Microsoft. По их мнению, также дальнейшего изучения заслуживают:

- драйверы ODBC в библиотеках Redshift;

- драйверы ODBC в библиотеках Salesforce;

- некоторые компоненты .net, в частности, ответственные за UI в Microsoft Office.