В конце ноября 2017 года ИБ-специалисты рассказали о новом вредоносе Wp-Vcd, который атакует сайты, работающие под управлением WordPress. Малварь использует для атак уже известные уязвимости в плагинах или самой CMS и маскируется под легитимные файлы WordPress. Если атака удалась, на зараженных сайтах создается новая, скрытая учетная запись администратора (логин 100010010), которую атакующие затем могут использовать в качестве бэкдора. Подробное описание Wp-Vcd, к примеру, опубликовали исследователи компании Sucuri.

Теперь аналитики Sucuri решили дополнить свой первоначальный доклад новыми фактами. Так, специалистам стало известно, что злоумышленники используют зараженные Wp-Vcd сайты для внедрения на их страницы спама. Нередко такая реклама отсылает пользователей на сторонние сайты, распространяющие «пиратские» плагины, темы и скрипты для различных CMS, включая WordPress. То есть эти изначально платные темы и плагины якобы были «подчищены» злоумышленниками и теперь раздаются совершенно бесплатно.

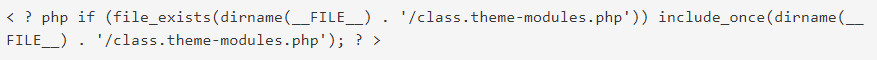

Специалисты предупреждают, что именно при помощи таких взломанных тем для WordPress и распространяется Wp-Vcd. Исследователи пишут, что все файлы таких тем датированы одним числом, однако два файла всегда отличаются от остальных — это functions.php и class.theme-modules.php. Именно в этих файлах скрывается Wp-Vcd. К примеру, если внимательно изучить functions.php сверху можно обнаружить следующую строку.

Исследователи напоминают операторам сайтов, что использовать «пиратские» продукты такого рода может быть опасно. Ведь, как известно, если вы не платите за продукт, то продуктом становитесь вы сами.