Известный ИБ-специалист, сотрудник компании Digita Security, Патрик Вордл (Patrick Wardle) опубликовал технический анализ новой версии Coldroot RAT и предупредил, что малварь до сих пор не обнаруживают антивирусные решения.

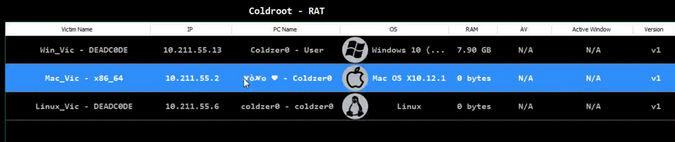

Троян удаленного доступа (remote access trojan, RAT) Coldroot известен специалистам с 2016 года. Что особенно интересно, еще тогда исходные коды вредоноса были опубликованы на GitHub. Судя по всему, исходно малварь была создана кем-то шутки ради, чтобы «поиграть с пользователями Mac» и «предоставить им права в этой [RAT] области». Но теперь троян изменился и работает для Linux, macOS и Windows, судя по билдеру, показанному в этом рекламном видео на YouTube.

Вордл рассказывает, что недавно ситуация вокруг Coldroot изменилась: угрозу начали активно распространять и использовать для атак. Так, обнаруженная специалистом версия Coldroot RAT предназначена для macOS и отличается от версии, опубликованной на GitHub. Новый вариант трояна определенно связан со своим «прародителем» и является его усовершенствованной версией. Впрочем, не совсем ясно, кто усовершенствовал малварь – ее оригинальный автор, известный под псевдонимом Coldzer0, или же исходники на GitHub обнаружили другие преступники.

Эксперт предупреждает, что Coldroot RAT может инициировать новые сессии удаленного рабочего стола, делать снимки экрана жертвы, запускать и останавливать процессы в целевой системе, искать, скачивать, загружать вовне или выполнять произвольные файлы. Все собранные данные малварь отправляет на удаленный управляющий сервер, где они доступны через веб-панель.

Вордл с грустью отмечает, что основная проблема заключается в том, что Coldroot до сих пор практически не обнаруживается защитными решениями, хотя исходники вредоноса и были опубликованы в открытом доступе почти два года тому назад. Так, согласно VirusTotal, малварь «не видит» ни одно антивирусное решение.