Аналитики компании Radware обнаружили в официальном каталоге Chrome Web Store сразу семь вредоносных расширений, которые маскировались под известные легитимные решения, а на деле похищали учетные данные пользователей, майнили криптовалюту и занимались кликфродом. По данным специалистов, суммарно расширения были установлены более 100 000 раз, причем в одном случае малварь проникла на компьютеры некой «хорошо защищенной сети», принадлежащей неназванному крупному производителю. Опасные расширения носили следующие названия:

- Nigelify;

- PwnerLike;

- Alt-j;

- Fix-case;

- Divinity 2 Original Sin: Wiki Skill Popup;

- Keeprivate;

- iHabno

Исследователи пишут, что все расширения были делом рук одной хакерской группы, размещались в Chrome Web Store как минимум с марта 2018 года и распространялись преимущественно с использованием социальной инженерии и ссылок в Facebook. Такие ссылки приводили жертв на фальшивую страницу YouTube, которая и запрашивала установку расширения.

После установки, расширение выполняло вредоносный JavaScript, превращая зараженную машину в новое звено ботнета. У пострадавшего пользователя похищали учетные данные от аккаунтов Facebook и Instagram, а затем эта информация использовалась для дальнейшего распространения вредоноса среди друзей жертвы.

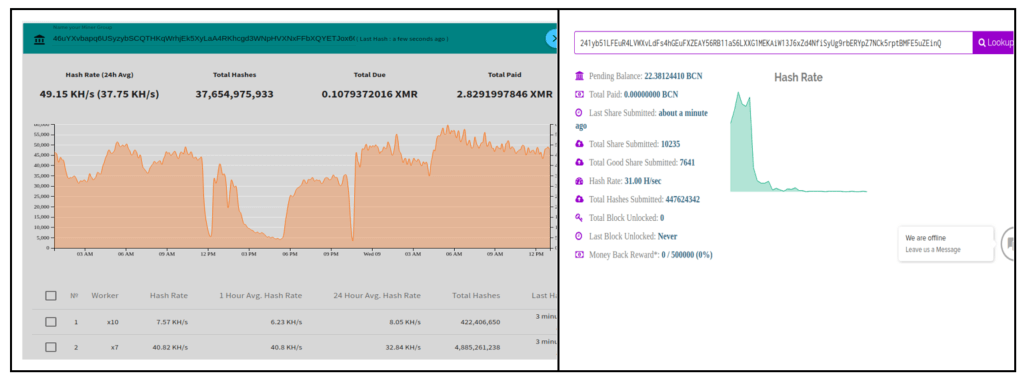

Кроме того, зловред заставлял зараженные компьютеры добывать криптовалюты Monero, Bytecoin и Electroneum. По данным Radware, только за последние шесть дней злоумышленники заработали таким образом около 1000 долларов.

При этом специалисты отмечают, что компания Google вовсе не сидит сложа руки. Так, четыре из семи обнаруженных расширений были замечены и удалены из каталога самими специалистами компании, невзирая на использование преступниками обфускации и других техник маскировки. К сожалению, расширения Nigelify и PwnerLike пока еще остаются активны.