Эксперты Cisco Talos и «Доктор Веб» сообщили о появлении новых модификаций трояна, который фигурирует в отчетах компаний под названиями Trojan.PWS.Stealer.23012 и TeleGrab.

Малварь

Впервые данная малварь была обнаружена еще в начале апреля 2018 года, но уже через пару недель специалисты заметили, что появились новые версии вредоноса. Так, первый вариант был написан на Python и похищал учетные данные из браузеров на базе Chromium, наряду с файлами cookie и текстовыми документами, обнаруженными в системе.

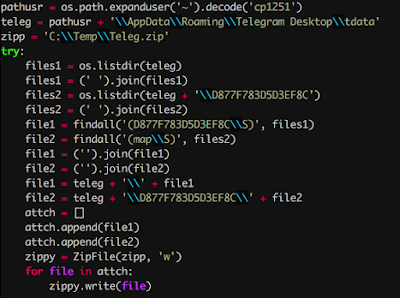

Другие версии, в свою очередь, обзавелись функциональностью, позволяющей собирать кеш-файлы и ключи от мессенджера Telegram, а также учетные данные от игр в Steam, информацию из FTP-клиента FileZilla, копировать файлы изображений и офисных документов по заранее заданному списку, пароли и cookie из браузеров Google Chrome, Opera, Яндекс.Браузер, Vivaldi, Kometa, Orbitum, Comodo, Amigo и Torch, а также копии изображений и документов, хранящихся на Рабочем столе Windows.

Эксперты «Доктор Веб» пишут о модификации трояна (Trojan.PWS.Stealer.23732), дроппер которого написан на Autoit. Он сохраняет на диск и запускает несколько приложений, являющихся компонентами вредоносной программы. Один из них представляет собой шпионский модуль, как и его предшественники, написанный на языке Python и преобразованный в исполняемый файл. Он ворует на инфицированном устройстве конфиденциальную информацию. Все остальные компоненты написаны на языке Go. Один из них сканирует диски в поисках папок, в которых установлены браузеры, а еще один упаковывает похищенные данные в архивы и загружает их в хранилище pCloud.

Аналитики рассказывают, что угрозы преимущественно распространяются через ссылки в комментариях, оставленных к видеороликам на YouTube. Сами ролики были посвящены использованию специальных программ, облегчающих прохождение компьютерных игр, — различных читов, гайдов и трейнеров. Злоумышленники оставляют под такими видео комментарии с поддельных аккаунтов со ссылкой на Яндекс.Диск. Также эти вредоносные ссылки активно рекламировались в Twitter.

Кроме того, для распространения новых модификаций малвари, купившие его у вирусописателя злоумышленники придумали еще один, более оригинальный метод. Так, преступники связывались с администраторами тематических Telegram-каналов и предлагали им написать пост, посвященный якобы разработанной ими новой программе, и предлагали ее протестировать. Якобы программа позволяла одновременно подключаться к нескольким аккаунтам Telegram на одном компьютере. На самом деле под видом полезного приложения они предлагали потенциальной жертвам загрузить спайварь.

Исследователи Cisco подчеркивают, что преступники не эксплуатируют какие-либо уязвимости в Telegram, просто атакуют пользователей десктопных версий Telegram, которые не поддерживают секретные чаты и в целом имеют более «слабые» настройки по умолчанию.

Так, малварь собирает все кеш-данные Telegram и отправляет злоумышленникам. В ходе расследования специалисты даже обнаружили обучающий видеоролик, который детально пояснял, как использовать эти данные для перехвата чужой сессии. К сожалению, в настоящее время видео уже было удалено. Смысл заключался в том, что восстановление кеш- и map-файлов в существующей установке десктопной версии Telegram, при открытой сессии, позволяет злоумышленнику получить доступ к сессии жертвы. В том числе, ко всем контактам и предыдущим чатам. В Cisco считают, что автор малвари и автор упомянутого видео – это одно лицо.

Эксперты отмечают, что описанная техника весьма необычна, ведь, насколько известно специалистам, декриптора для кеш-информации в настоящее время не существует. Впрочем, в GitHub репозитории TelegramDesktop можно найти обсуждения, которые предполагают, что в теории создать подобный инструмент возможно.

Так, ключи, которыми шифруются файлы Telegram, хранятся в файлах map*, а те, в свою очередь, зашифрованы паролем пользователя. В теории атакующий не имеет пароля от этих файлов, однако он мог создать инструмент для брутфорса паролей. Так как Telegram использует AES-шифрование, исследователи предполагают, что злоумышленник может использовать OpenCL или мог создать аддон для HashCat.

При этом эксперты делают акцент на том, что даже в вышеописанном случае, преступник получает доступ только к локальному кешу, а что именно хранится локально, предсказать невозможно. С уверенностью можно говорить лишь о том, что чаты хранятся в облаке.

Вирусописатель

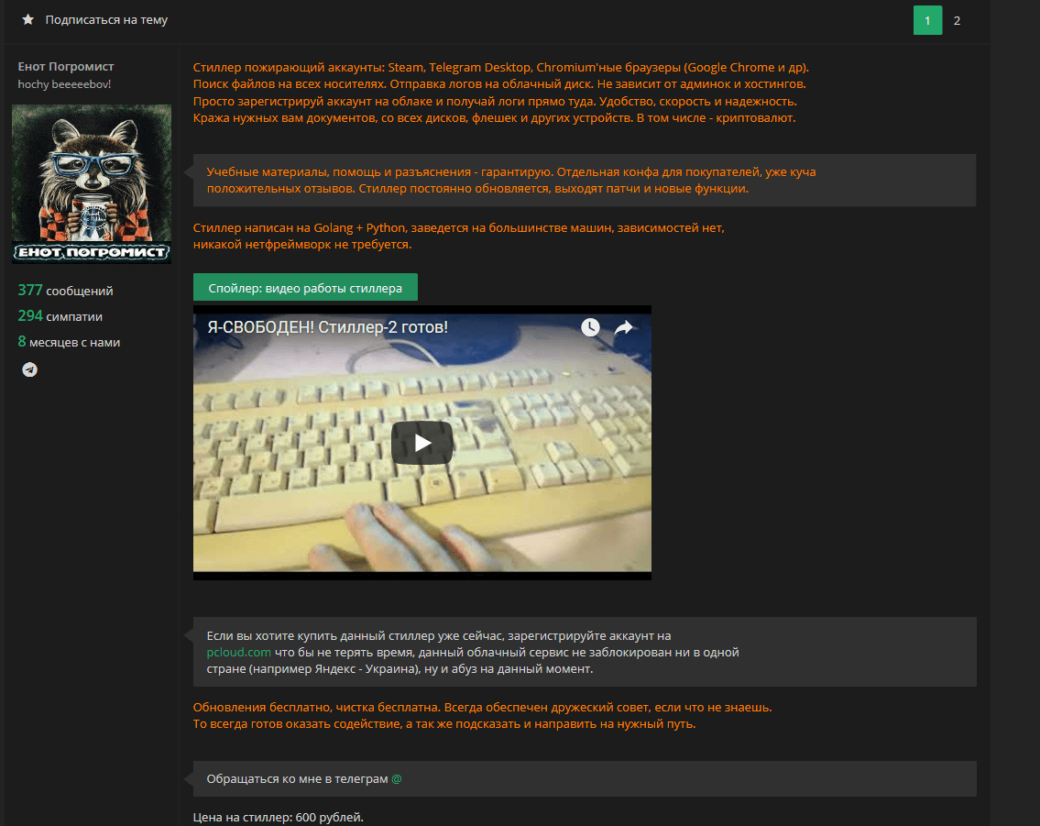

Аналитикам обеих компаний удалось выйти на след автора вышеописанных вредоносов. Исследователи рассказывают, что он скрывается под псевдонимами Eyenot (Енот / Enot) и Енот Погромист, при этом он не только разрабатывает маварь, но и продает ее.

«Доктор Веб» пишет, что автор малвари ведет канал на YouTube, посвященный разработке вредоносного ПО, и имеет собственную страницу на GitHub, где выкладывает исходный код своих вредоносных программ.

Специалисты Cisco приводят больше подробностей и рассказывают, что с 2017 года автор малвари активен на хакерском форуме lolzteam.net, где, к примеру, недавно выкладывал статью под названием «Взлом Телеграм в 2018 году», в которой прослеживается процесс кастомизации вредоносов.

На другом хакерском форуме (sft.st) данная малварь рекламируется, как продукт на продажу. Там аналитики обнаружили ссылку на аккаунт GitHub, принадлежащий пользователю Enot272 , а также Python-скрипт и другие инструменты (уже удалены из репозитория, но можно увидеть на скриншоте ниже), при помощи которых пользователям предлагалось воспроизвести действия хакера и его демонстрацию.

Исследователи обратили внимание, что иконка профиля на GitHub совпадает с иконкой вышеупомянутого аккаунта на YouTube. Один из видеороликов позволил установить связь между Енотом и малварью, так как ролик как раз описывал создание лоадера с использованием AutoIt. В этом видео мелькал сайт testytest1enot.ucoz.net и его содержимое, среди которого эксперты заметили файлы dist1.txt и sdadasda.txt, что в точности совпадало с образцами, имеющимися в распоряжении специалистов и URL-адресами в составе дропперов.

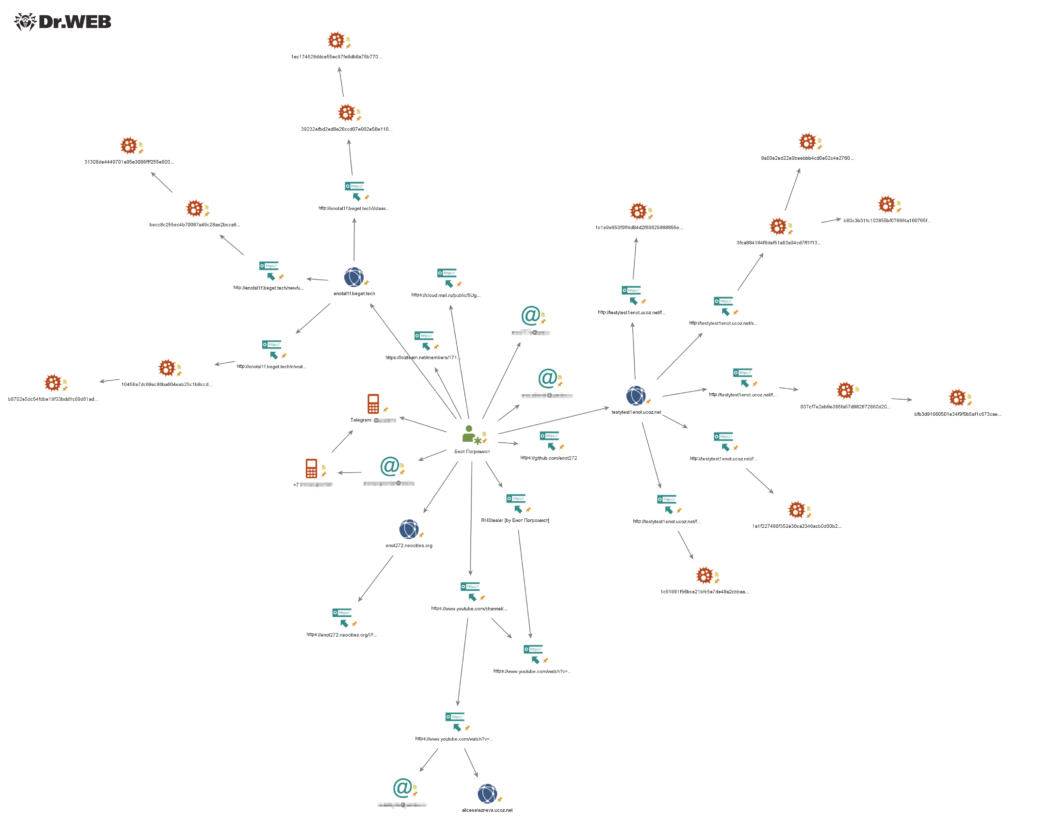

Специалисты «Доктор Веб» так же проанализировали данные из открытых источников и установили несколько электронных адресов разработчика троянов, а также номер его мобильного телефона, к которому привязан используемый для противоправной деятельности аккаунт Telegram. Кроме того, удалось отыскать ряд доменов, используемых вирусописателем для распространения вредоносных программ, а также определить город его проживания. На представленной ниже схеме показана часть выявленных связей Енота Погромиста с используемыми им техническими ресурсами.

Эксперты «Доктор Веб» пишут, что логины и пароли от облачных хранилищ, в которые загружаются архивы с украденными файлами, зашиты в тело троянов, что позволяет без особого труда вычислить и всех клиентов Енота Погромиста, приобретавших у него вредоносное ПО. В основном это граждане России и Украины. Некоторые из них используют адреса электронной почты, по которым нетрудно определить их страницы в социальных сетях и установить их реальные личности. Например, сотрудникам «Доктор Веб» удалось выяснить, что многие клиенты Енота Погромиста пользуются и другой спайварью, которая продается на подпольных форумах. Стоит отметить, что отдельные покупатели оказались настолько «сообразительны», что запускали шпиона на своих собственных компьютерах, вероятно, в попытке оценить его работу. В результате их личные файлы так же были загружены в облачные хранилища, данные для доступа к которым может без труда извлечь из тела трояна любой исследователь.

Иллюстрации: "Доктор Веб", Cisco Talos