Эксперты «Лаборатории Касперского» рассказали о четырех уязвимостях, включая бэкдор, обнаруженных в прошивке роутеров D-Link DIR-620.

Исследователи поясняют, что данная прошивка устанавливается на различные модели маршрутизаторов D-Link, которые один из крупнейших российских интернет-провайдеров предоставляет своим клиентам. Маршрутизаторы предоставляются клиентам в рамках стандартного клиентского контракта, при этом название провайдера присутствует в учетных данных и в строке имени пользователя. Вероятно, по этой причине эта конкретная модель так популярна в России и странах СНГ. При этом домашние маршрутизаторы чаще всего недоступны напрямую, так как находятся за NAT провайдера и поэтому не попадают в статистику.

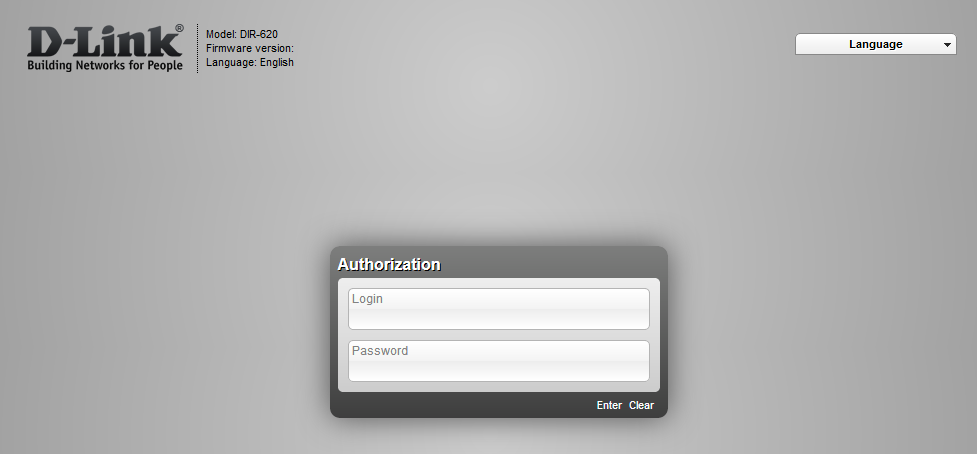

В последних версиях прошивки были обнаружены прописанные по умолчанию учетные данные (CVE-2018-6213), эксплуатация которых позволяет злоумышленнику без авторизации получить привилегированный доступ к прошивке и извлечь из нее чувствительную информацию, например, файлы конфигурации с паролями в открытом виде. Уязвимый веб-интерфейс позволяет злоумышленнику без авторизации выполнить произвольный код JavaScript в пользовательском браузере и произвольные команды в операционной системе проблемного маршрутизатора.

Эти проблемы были впервые выявлены в прошивке версии 1.0.37, однако некоторые из обнаруженных проблем также были замечены в других версиях прошивки:

- 1.3.1;

- 1.3.3;

- 1.4.0;

- 2.0.22.

Специалист «Лаборатории Касперского» Денис Макрушин рассказывает:

«Я скачал прошивку и извлек файловую систему. Большинство прошивок на базе Linux чаще всего содержат BusyBox – программный продукт, содержащий урезанные Unix-утилиты для встраиваемых систем. Зная, какие утилиты входят в этот набор по-умолчанию, достаточно легко распознать проприетарные исполняемые файлы, которые не входят в оригинальный набор инструментов BusyBox и в которые, вероятно, были внесены изменения с учетом нужд провайдера.

Я извлек строки из исполняемого файла веб-сервера (httpd), и тут же мне в глаза бросилась строка “anonymous”. Я посмотрел функцию, в которой используется эта строка».

Исследователь поясняет, что эти данные для привилегированной учетной записи не могут быть изменены администратором. А внедрение команд ОС (CVE-2018-6211) возможно из-за некорректной обработки следующего параметра при пользовательском вводе (уязвимость обнаружена в прошивке версии 1.0.3):

/index.cgi?<…>&res_buf

Но помимо перечисленного в роутерах D-Link DIR-620 были найдены еще два неприятных бага. Проблема, получившая идентификатор CVE-2018-6210, представляет собой заданные по умолчанию учетные данные для Telnet. При помощи указанной уязвимости внедрения команд ОС злоумышленник может извлечь учетные данные Telnet (они были обнаружены в прошивке версии 1.0.3). К примеру, используя заданные по умолчанию учетные данные, можно получить административный доступ к маршрутизатору (фрагмент строки “etc/passwd”).

Баг, получивший идентификатор, CVE-2018-6212 — это уязвимость проверки пользовательских данных (отраженные XSS). В интерфейсе администратора есть поле ввода Quick search («Быстрый поиск»). Это поле позволяет реализовать атаку межсайтового скриптинга (XSS), которая становится возможной в результате отсутствия фильтрации специальных символов в пользовательском вводе, а также некорректной обработки объекта XMLHttpRequest. Эта проблема была обнаружена в прошивке версии 1.3.3, но также присутствует и в других версиях.

К сожалению, в ответ на предупреждение специалистов представители компании D-Link сообщили, что патчей для таких старых устройств, скорее всего, можно не ждать. «Данная модель маршрутизатора более не поддерживается производителем, поэтому производитель опубликует исправления к уязвимости только при получении запроса от интернет-провайдера», — пишут разработчики.

В связи с этим специалисты «Лаборатории Касперского» рекомендуют пользователям уязвимых роутеров предпринять следующие действия:

- ограничить доступ к веб-панели, используя белый список доверенных IP-адресов;

- запретить доступ к Telnet;

- регулярно менять логин и пароль администратора к сервисам маршрутизатора.