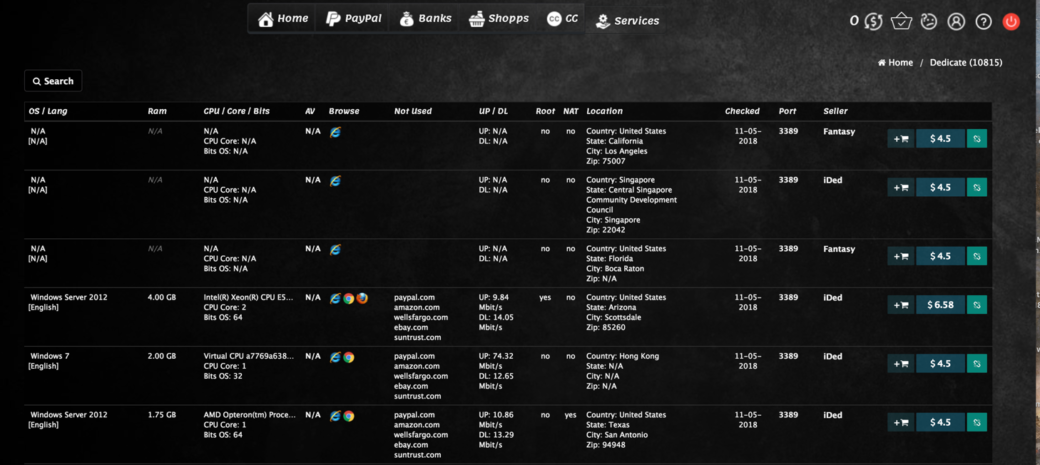

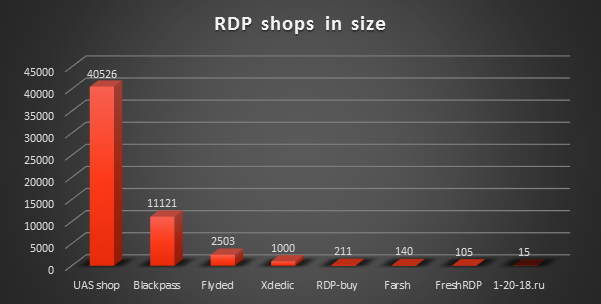

Специалисты McAfee провели исследование ассортимента так называемых «RDP-магазинов» в даркнете. На таких ресурсах торгуют доступом к различным скомпрометированным системам, на разных площадках можно найти от 15 до 40 000 разных предложений. Крупнейшими маркетплейсами такого рода являются Ultimate Anonymity Service (UAS Shop), Blackpass, Flyded и xDedic.

В UAS Shop исследователи обнаружили, что доступ к системам безопасности крупного международного аэропорта в США можно приобрести всего за 10 долларов (нет, злоумышленники не забыли дописать пару нулей).

Данный «лот» предсказуемо заинтересовал специалистов. Но вместо покупки учетных данных у злоумышленников эксперты воспользовались Shodan и нашли упомянутую в объявлении скомпрометированную машину на Windows Server. Специалисты отмечают, что злоумышленники обычно действуют схожим образом: сканируют сеть в поисках систем, открытых для RDP-соединений, а затем подбирают учетные данные обычным брутфорсом, задействовав такие решения, как Hydra, NLBrute или RDP Forcer. Успешно подобрав логин и пароль, преступники выставляют их на продажу.

Попав на страницу логина через Windows RDP, специалисты обнаружили еще две учетных записи, которые ассоциировались с двумя компаниями, специализирующимися на безопасности аэропортов. Одна из них занимается автоматизацией и безопасностью зданий, другая — видеонаблюдением и сопряженной с этим аналитикой.

Исследователи пишут, что не исследовали всю глубину уровня доступа к этим аккаунтам, но отмечают, что компрометация таких систем может стать отличным фундаментом для злоумышленников, которые могут продолжить атаку и проникнуть дальше, используя такие инструменты, как Mimikatz.

Более того, изучив другие учетные записи, эксперты обнаружили домен, который, скорее всего, связан с автоматизированной транспортной системой аэропорта, системой транспортировки пассажиров, которая соединяет между собой терминалы.