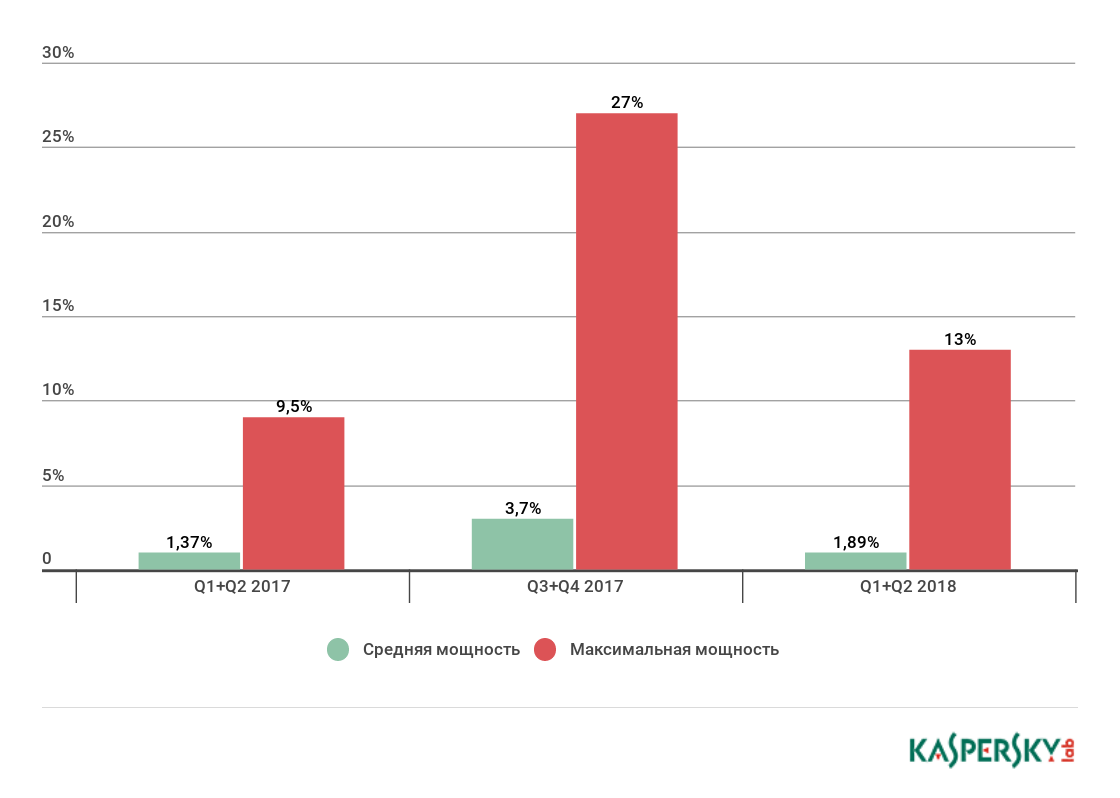

Исследователи «Лаборатории Касперского» представили отчет, посвященный DDoS-атакам во втором квартале 2018 года. По данным компании, средняя и максимальная мощность атак изрядно упали по сравнению со второй половиной 2017 года. Однако если сравнивать показатели первого полугодия 2018 года с первым полугодием 2017 года, все же можно обнаружить значительный рост мощности атак.

Интересной тенденцией этого квартала стало применение для организации атак совсем давних уязвимостей. Злоумышленники продолжают искать новые нестандартные типы усиления DDoS. Например, эксперты сообщили о DDoS-атаках через известную с 2001 года брешь в протоколе Universal Plug-and-Play. Она позволяет отправлять мусорный трафик не с одного порта, а с разных, переключая их случайным образом, что затрудняет блокировку.

В свою очередь команда Kaspersky DDoS Protection отчиталась о нейтрализации нападений, организованных применением уязвимости в протоколе CHARGEN, описанном еще в 1983 году. Несмотря на длительность существования и ограниченную сферу применения протокола, в интернете можно найти немало открытых CHARGEN-серверов – в основном они используются принтерами и копировальными аппаратами. Чуть более слабая атака с использованием того же протокола для усиления флуда (среди прочих методов) была совершена на провайдера ProtonMail; поводом послужил нелицеприятный комментарий исполнительного директора компании.

Головной боли специалистам по ИБ добавили и новые ботнеты. Заслуживает внимания, например, случай с созданием ботнета из 500 000 камер наблюдения в Японии. Серьезную опасность представляет и новый штамм малвари Hide-n-Seek: он первый из всех известных ботов научился при определенных обстоятельствах выдерживать перезагрузку устройства, на котором обосновался. Правда, пока для организации DDoS-атак этот ботнет не используется, но специалисты не исключают добавление соответствующей функциональности в будущем, ведь способов монетизировать ботнет не так уж много.

Организовывать DDoS-атаки против домашних пользователей просто, но невыгодно, а атаки на корпорации — выгодно, но сложно. Поэтому одним из самых популярных методов монетизации DDoS-атак по-прежнему остаются нападения на сайты, связанные с криптовалютой, и валютные биржи. Причем DDoS-атаки используются не только для того, чтобы помешать конкурентам увеличить число инвесторов, но и как способ сорвать солидный куш. Исследователи приводят в качестве примера случай с валютой Verge: в конце мая текущего года неизвестный атаковал майнинговые пулы и похитил 35 миллионов XVG (1,7 млн долларов США).

Также от DDoS-атак продолжают страдать и площадки для проведения киберспортивных турниров и игровые стримеры. По данным «Лаборатории Касперского», DDoS-атаки осуществляются не только на игровые серверы (что часто делается ради выкупа под угрозой срыва соревнований), но и на самих игроков, подключающихся с собственных площадок. В этом случае организованная DDoS-атака на ключевых игроков одной из команд может легко привести к ее проигрышу и выбыванию из турнира. Аналогичным образом преступники пытаются монетизировать рынок стримов. Конкуренция в этом сегменте очень высока, а с помощью DDoS-атак злоумышленники могут мешать проведению онлайн-трансляции и, соответственно, заработку стримера.

«У DDoS-атаки могут быть разные мотивы: политический или социальный протест, личная месть, конкурентная борьба. Однако в большинстве случаев они используются для получения прибыли. Именно поэтому преступники чаще всего атакуют те компании и сервисы, где «крутятся» большие деньги, которые можно или украсть, пользуясь DDoS-атакой как дымовой завесой, или получить в качестве выкупа за отмену DDoS-атаки, либо заработать проведя атаку в интересах недобросовестного конкурента. При этом полученные в результате вымогательства или кражи суммы могут составлять десятки, сотни тысяч и даже миллионы долларов. Наиболее выгодной инвестицией в этом контексте выглядит защита от DDoS-атак», – комментирует Алексей Киселев, руководитель проекта Kaspersky DDoS Protection в России.

Немного цифр

Активность DDoS-ботнетов под Windows сократилась почти в семь раз, а активность ботнетов под Linux выросла на 25%. Таким образом, последние приняли на себя 95% всех DDoS-атак квартала, из-за чего также резко (с 57% до 80%) увеличилась доля атак типа SYN-флуд.

Лидирующее положение по числу атак сохраняет Китай (59,03%), на втором месте оказался Гонконг (17,13%). Он же вошел в тройку лидеров (12,88%) по количеству уникальных мишеней, уступив Китаю (52,36%) и США (17,75%). Наиболее атакованными ресурсами в Гонконге оказались хостинговые сервисы и платформы для облачных вычислений.

Самая долгая атака во втором квартале продолжалась 258 часов (почти 11 дней), что немногим уступает рекорду прошлого квартала — 297 часов (12,4 дня). В этот раз настойчивее всего хакеры мешали работе одного из IP-адресов китайского провайдера China Telecom.