Сразу несколько ИБ-специалистов и компаний зафиксировали волну атак, направленную против маршрутизаторов MikroTik по всему миру. Первым на происходящее обратил внимание бразильский исследователь, известный под ником MalwareHunterBR.

another mass exploitation against @mikrotik_com devices (https://t.co/4MxQbnNStA)

hxxp://170.79.26.28/

CoinHive.Anonymous('hsFAjjijTyibpVjCmfJzlfWH3hFqWVT3', #coinhive pic.twitter.com/Nr8MA0TbzY— MalwareHunterBR (@MalwareHunterBR) July 30, 2018

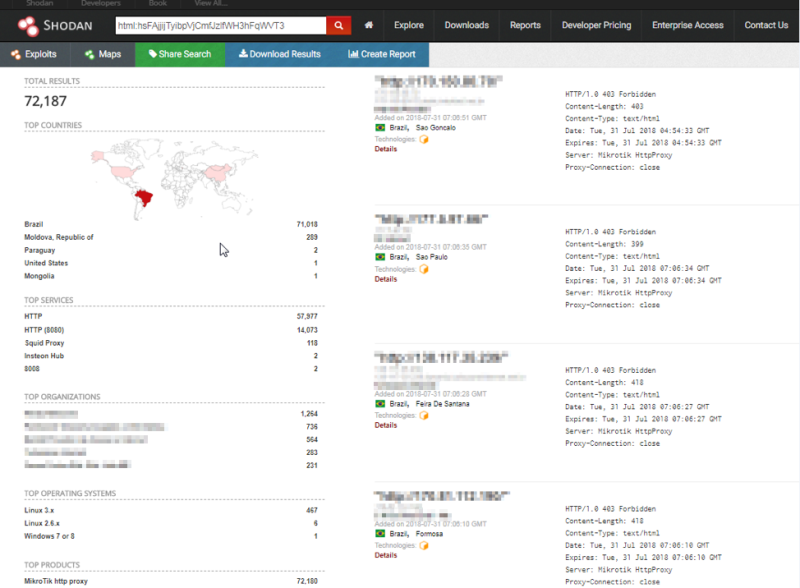

Дело в том, что сначала атаки концентрировались на территории Бразилии, но затем распространились и на другие страны, что уже привлекло внимание Trustwave. По данным аналитиков компании, по информации на 1 августа 2018 года неизвестные злоумышленники скомпрометировали более 72 000 роутеров MikroTik в одной только Бразилии. На тот момент подобные атаки практиковала всего одна хакерская группа, так как специалистам удалось выявить только один Coinhive-ключ.

Исследователи пишут, что хакеры эксплуатируют свежую уязвимость, которая была обнаружена в составе компонента Winbox в апреле текущего года. Хотя инженеры MikroTik оперативно устранили этот опасный RCE-баг, владельцы роутеров, к сожалению, по-прежнему не спешат устанавливать обновление на свои устройства. Между тем, для уязвимости уже были опубликованы PoC-эксплоиты (1, 2) и подробные анализы.

После взлома устройства используются для манипуляций с трафиком: роутеры заставляли внедрять во все страницы, всех сайтов майнинговый скрипт Coinhive. Хуже того, по данным экспертов, атаки затронули не только пользователей устройств MikroTik. Дело в том, что некоторые бразильские провайдеры используют уязвимые маршрутизаторы в своих основных сетях, и в результате их компрометации инъекции Coinhive затронули большой процент трафика. Также такие инъекции опасны не только для пользователей напрямую. К примеру, если некий сайт размещается в локальной сети за роутером MikroTik, его трафик так же окажется заражен майнером Coinhive.

Однако злоумышленники быстро поняли, что встраивать майнер буквально повсюду – не слишком хорошая идея, так как подобное поведение привлекает чересчур много внимания. Тогда операторы вредоносной кампании решили ограничиться только страницами ошибок, которые возвращают роутеры. При этом массовость атак не снижается. После того как кампания распространилась за пределы Бразилии, количество зараженных Coinhive роутеров превысило 180 000.

Простое обращение к поисковику Shodan показывает, что в интернете можно обнаружить более 1,7 млн роутеров компании MikroTik, то есть атакующим определенно есть где развернуться.

Журналисты Bleeping Computer сообщают, что по данным известного ИБ-эксперта Троя Марша (Troy Mursch), специалистам удалось выявить второй ключ Coinhive, внедряемый в трафик устройств MikroTik. Вторая вредоносная кампания затронула по меньшей мере 25 000 роутеров, то есть в общей сложности уже были скомпрометированы свыше 200 000 устройств.

Coinhive site key "oDcuakJy9iKIQhnaZRpy9tEsYiF2PUx4" is used in another #cryptojacking campaign targeting MikroTik routers. In this case, over 25,000 affected hosts are found on @censysio

— Bad Packets Report (@bad_packets) August 2, 2018

h/t @onyphehttps://t.co/M9iLatsIVX