Специалисты Qihoo 360 Netlab обнаружили ботнет Fbot, построенный на базе исходных кодов малвари Satori. Судя по всему, главной задачей этого вредоноса является очистка зараженных устройств от других угроз.

IoT-малварь Satori является «потомком» другой известной угрозы, Mirai. Исходные коды Mirai были опубликованы в открытом доступе еще осенью 2016 года, что повлекло за собой появление многочисленных модификаций и IoT-ботнетов, многие из которых представляют угрозу до сих пор. Более того, такая же участь постигла и исходный код Satori, тот был опубликован в открытом доступе в январе 2018 года. В итоге на базе Satori тоже появилось множество ботнетов, занимающихся майнингом криптовалюты, распространением различных троянов и так далее.

Аналитики Qihoo 360 пишут, что Fbot отличается от других Satori-ботнетов. Угроза была впервые замечена на прошлой неделе и, судя по всему, ее основной задачей является очиcтка зараженных гаджетов от другой малвари, в частности, от com.ufo.miner, вариации майнера ADB.Miner.

Напомню, что ADB.Miner был обнаружен в феврале 2018 года. Тогда эксперты Qihoo 360 Netlab заметили малварь, которая сканировала сеть в поисках Android-устройств с открытыми отладочными портами ADB (чаще всего это порт 5555). Так как под управлением Android работают не только смартфоны и планшеты, заражению также подвергались, к примеру, «умные» телевизоры и различные приставки для ТВ.

Fbot работает почти так же, как и сам ADB.Miner. Он сканирует сеть в поисках открытых портов TCP 5555, а затем задействует скрипт, загружающий и устанавливающий на уязвимое устройство малварь, а также поддерживающий связь с управляющим сервером. Разница лишь в том, что в качестве пейлоада здесь выступает деинсталлятор майнинговых скриптов. Удалив майнера и очистив систему от следов его присутствия, Fbot удаляет себя.

При этом Fbot оснащен DDoS-модулем, позаимствованным у Mirai, но исследователи пишут, что со стороны ботнета не поступало даже намеков на DDoS-атаки. Впрочем, специалисты не торопятся называть операторов Fbot добрыми самаритянами, ведь может оказаться, что удаляя другую малварь, Fbot попросту борется с конкурентами и расчищает себе поле деятельности.

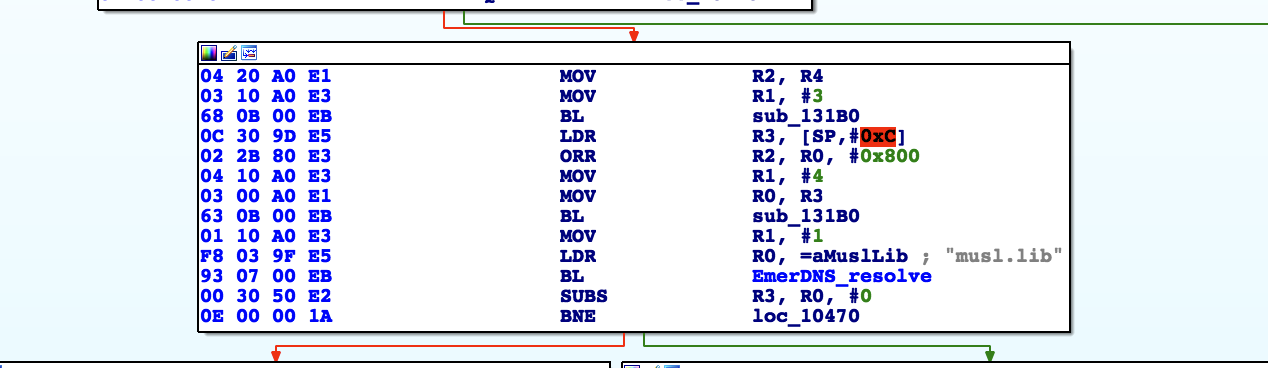

Еще одной интересной особенностью Fbot является использование альтернативы DNS, EmerDNS (децентрализованной системы доменных имен с поддержкой любых DNS-зон и TLD). Управляющий сервер малвари располагается на musl.lib, и аналитики подчеркивают, что такие домены верхнего уровня не зарегистрированы ICANN, а значит, ботнет сложнее обнаружить, а к такому домену труднее применить технику sinkhole.