Разработчики AdGuard, популярного блокировщика рекламы для Android, iOS, Windows и macOS, были вынуждены осуществить сброс паролей для всех пользователей из-за атаки, направленной на подбор учетных данных.

Так называемые credential stuffing атаки работают очень просто: этим термином обозначают ситуации, когда имена пользователей и пароли похищаются с одних сайтов, а затем используются против других. То есть злоумышленники имеют уже готовую базу учетных данных (приобретенную в даркнете, собранную самостоятельно и так далее) и пытаются использовать эти данные, чтобы авторизоваться на каких-либо сайтах и сервисах под видом своих жертв. К сожалению, пользователи часто используют для разных сервисов одинаковые логины и пароли, не меняя их годами, что и делает подобные атаки весьма эффективными.

В блоге AdGuard появилось сообщение о том, что компания столкнулась с подобной атакой на свои сервисы. По словам разработчиков, злоумышленники использовали некую базу «утекших» в сеть аккаунтов и проверяли, подходят ли пары почта-пароль для доступа к личному кабинету AdGuard. В компании предупреждают, что преступники могли получить доступ к нескольким аккаунтам.

«Мы не знаем, к каким конкретно аккаунтам злоумышленники успели получить доступ. Все пароли хранятся в зашифрованном виде, и из-за этого мы не можем проверить, какие из них являются частью известных утечек. Ваши лицензионные ключи вне опасности. Пока они привязаны к устройствам, им ничего не грозит, и вы по-прежнему можете контролировать их из своего личного кабинета», — пишет CTO и сооснователь AdGuard Андрей Мешков.

Пользователям рекомендуется самостоятельно проверить свои учетные данные на предмет компрометации через известного агрегатора «утечек» haveibeenpwned.com.

При этом разработчики приняли решение сбросить пароли от всех личных кабинетов AdGuard в качестве меры предосторожности, а также установить более строгие критерии для паролей к личному кабинету. Кроме того, компания подключилась к API уже упомянутого сервиса Have I Been Pwned и впредь обещает уведомлять пользователей об использовании скомпрометированных паролей, уже попадавших в базу сервиса.

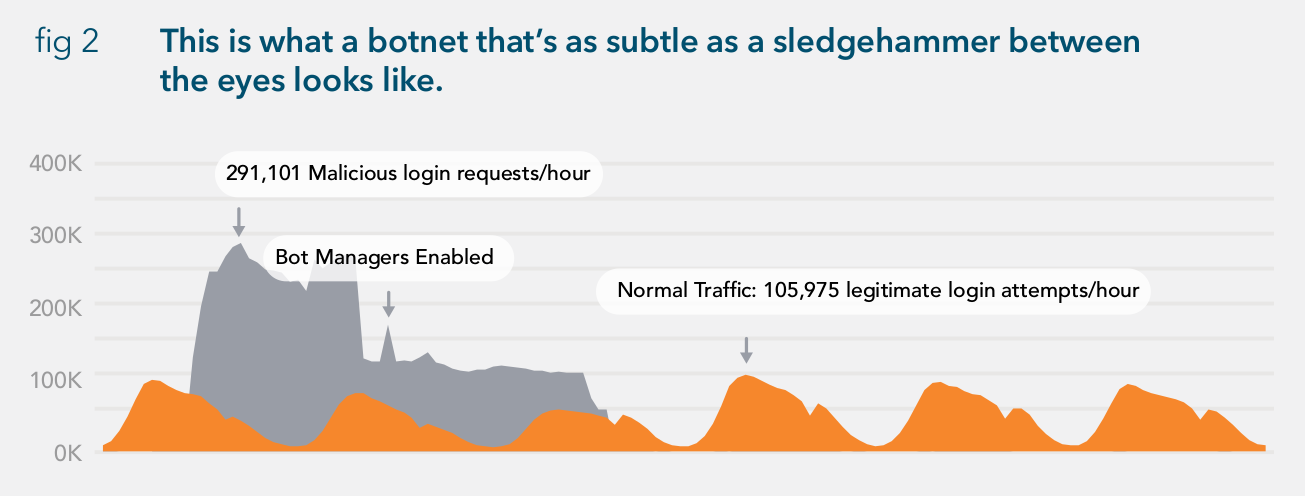

Нужно заметить, что совсем недавно эксперты компании Akamai опубликовали отчет, в котором подчеркнули опасность credential stuffing атак. По данным экспертов, такие атаки могут иметь почти такой же эффект, как DDoS, особенно когда речь идет о финансовом секторе, а многотысячные ботнеты генерируют десятки запросов в секунду от каждого бота.

Так, только за период с ноября 2017 года по июль 2018 года специалисты зафиксировали более 30 млрд попыток такого использования учтенных данных, и их количество лишь продолжает расти.