Основатель издания beepingcomputer.com Лоуренс Абрамс обнаружил фишинговые формы для охоты на аккаунты Microsoft и Google, подписанные сертификатами безопасности Cloudflare. Злоумышленники создали их с помощью сервиса, который предоставляет сама Cloudflare.

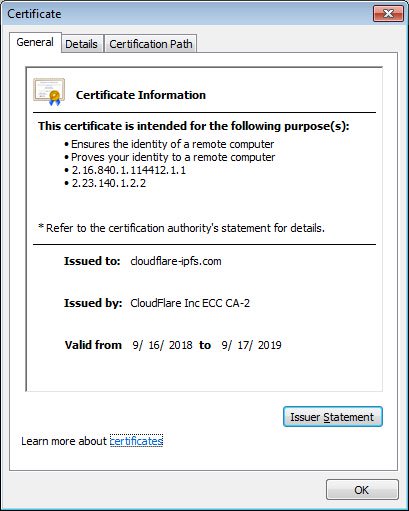

Недавно Cloudflare представила шлюз IPFS, созданный для получения доступа к распределенному хранилищу IPFS через браузер. Все соединения с этим шлюзом снабжены SSL-сертификатами, подписанными Cloudflare. Злоумышленники воспользовались этим шлюзом, чтобы показывать своим жертвам сохраненный там HTML-документ. Видя форму, подписанную сертификатом безопасности известной компании, пользователи могут решить, что форма настоящая и попасться на удочку.

Когда пользователь отправляет данные формы, его телефон и адрес почты отправляются на страницу злоумышленников на searchurl.bid, после чего отображается случайный PDF с текстом о бизнес-стратегиях.

Те же злоумышленники участвовали во многих других фишинговых схемах. С помощью VirusTotal авторы beepingcomputer.com поискали URL, связанные с доменом searchurl.bid и нашли множество страниц с фишинговыми формами. Некоторые из них все еще действуют и отображают формы логина в аккаунты Google, Windows, DocuSign и другие. Хотя адреса этих страниц выглядят крайне подозрительно, многие люди в спешке могут ввести и отправить свои данные.

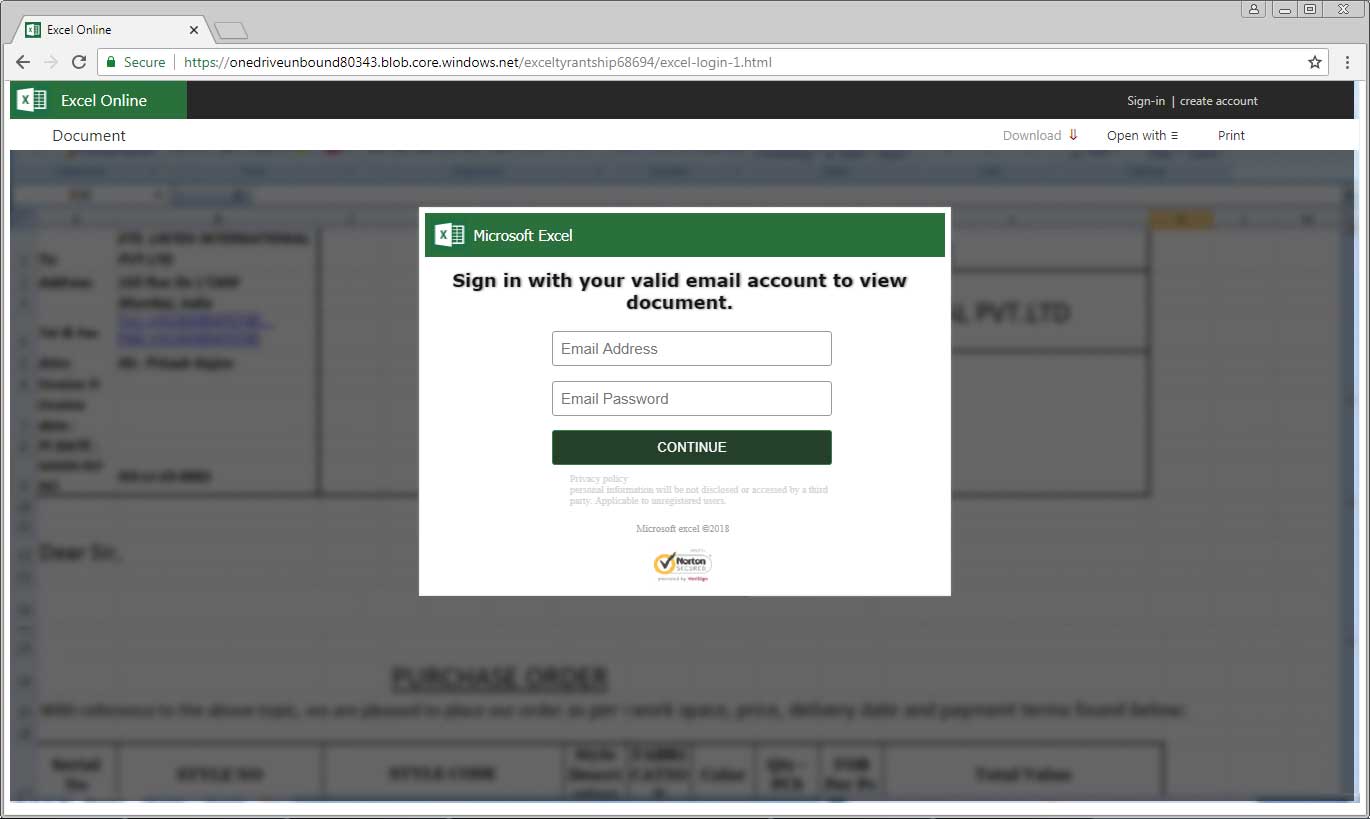

Ранее была описана фишинговая атака с помощью формы, расположенной в хранилище данных Azure Blob Storage. Злоумышленники рассылали спам с приложенными файлами PDF, в котором якобы были отсканированные документы от юридической фирмы.

Нажав на ссылку для скачивания PDF, пользователь попадает на страницу логина для доступа к сервисам Microsof 365. Эта страница хостится по адресу https://onedriveunbound80343.blob.core.windows.net — в хранилище Azure Blob Storage. К этому хранилищу можно подключаться как по HTTP, так и по HTTPS, причем во втором случае будет отображаться сертификат SSL, подписанный Microsoft.

Поскольку эта атака направлена как раз на фишинг логинов Office 365, Azure AD и других сервисов Microsoft, такой сертификат приходится кстати. Даже осторожный пользователь, зайдя проверить, кем выпущен сертификат SSL, может обмануться, увидев там Microsoft. Главное, что должно остановить человека, — это необычный URL поддельной страницы логина.