Специалисты нидерландского Университета Неймегена обнародовали доклад (PDF), раскрывающий подробности опасных уязвимостей, которые представляют угрозу для SSD с поддержкой аппаратного шифрования. Обнаруженные проблемы позволяют без пароля обойти шифрование и получить доступ к данным, хранящимся на накопителе.

Уязвимые SSD представляют собой самошифруемые диски (self-encrypting drive — SED). Такие решения стали весьма популярны в последние годы, особенно с учетом того, что софтверное шифрование неидеально (например, атакующий вполне может извлечь необходимый для дешифровки информации пароль из RAM машины).

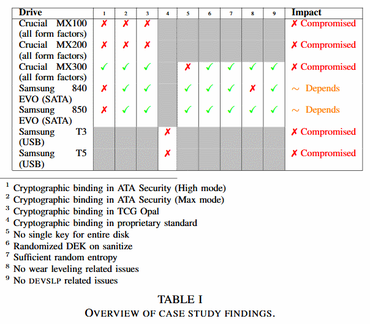

В своем докладе эксперты рассказывают, что отреверсили прошивки ряда устройств, чтобы разобраться, как работает шифрование на разных SSD. В итоге они обнаружили ряд слабых мест, и в основном проблемы оказались связаны со спецификациями ATA security и TCG Opal, использующимися для реализации аппаратного шифрования. Эксплуатируя баги, специалисты сумели модифицировать прошивку устройств или задействовать отладочный интерфейс, чтобы изменить ход процесса валидации пароля. В результате становится возможно расшифровать хранящиеся на SSD данные без пароля.

В своих экспериментах исследователи проверяли такие популярные устройства, как Crucial MX100, Crucial MX200, Crucial MX300, Samsung 840 EVO, Samsung 850 EVO, Samsung T3 Portable и Samsung T5 Portable. При этом подчеркивается, что другие модели, других производителей, скорее всего, точно так же подвержены обнаруженным уязвимостям.

Так, выяснилось, что накопители SED позволяют пользователям установить свой пароль для расшифровки информации, но при этом устройства фактически поддерживают так называемый «мастер-пароль», который задает вендор. И если атакующий ознакомится с инструкцией и использует этот мастер-пароль, он может попросту обойти пароль пользователя. Единственный способ защиты от такой атаки: сменить мастер-пароль или установить настройку Master Password Capability на максимум, что так же нейтрализует угрозу.

Однако мастер-пароль был лишь одной из многих проблем. Также обнаружилось, что из-за некорректных имплементаций ATA security и TCG Opal заданный пользователем пароли и ключ шифрования диска (disk encryption key — DEK) не связаны криптографически. То есть злоумышленник может взять значение DEK (хранится на специальном чипе SED) и использовать для расшифровки данных. Фактический пароль пользователя для этого знать не нужно. Исследователи пишут, что это настоящая катастрофа, ведь выходит, что сохранность информации не зависит от секрета, а все необходимые для дешифровки данные можно извлечь с самого уязвимого устройства.

При этом уязвимости несут дополнительную угрозу для пользователей Windows, которые полагаются на Windows BitLocker. Дело в том, что когда BitLocker обнаруживает SED-накопитель, он не шифрует информацию на этом устройстве софтверно, полагаясь на его аппаратные возможности. Изменить эту настройку можно только через Group Policy, причем накопитель для этого придется отформатировать.

Инженеры Crucial и Samsung уже начали выпускать патчи для проблемных устройств.