Специалисты компании Check Point нашли серьезные проблемы в инфраструктуре компании DJI, одного из пионеров и лидеров рынка беспилотных летательных аппаратов (БПЛА), дронов и оборудования для стабилизации видеосъемки. Исследователям удалось получить доступ к фото, видео и бортовым журналами чужих устройств, а также возможность подключиться к трансляции с камеры и микрофона БПЛА, и загрузить данные о его карте полетов.

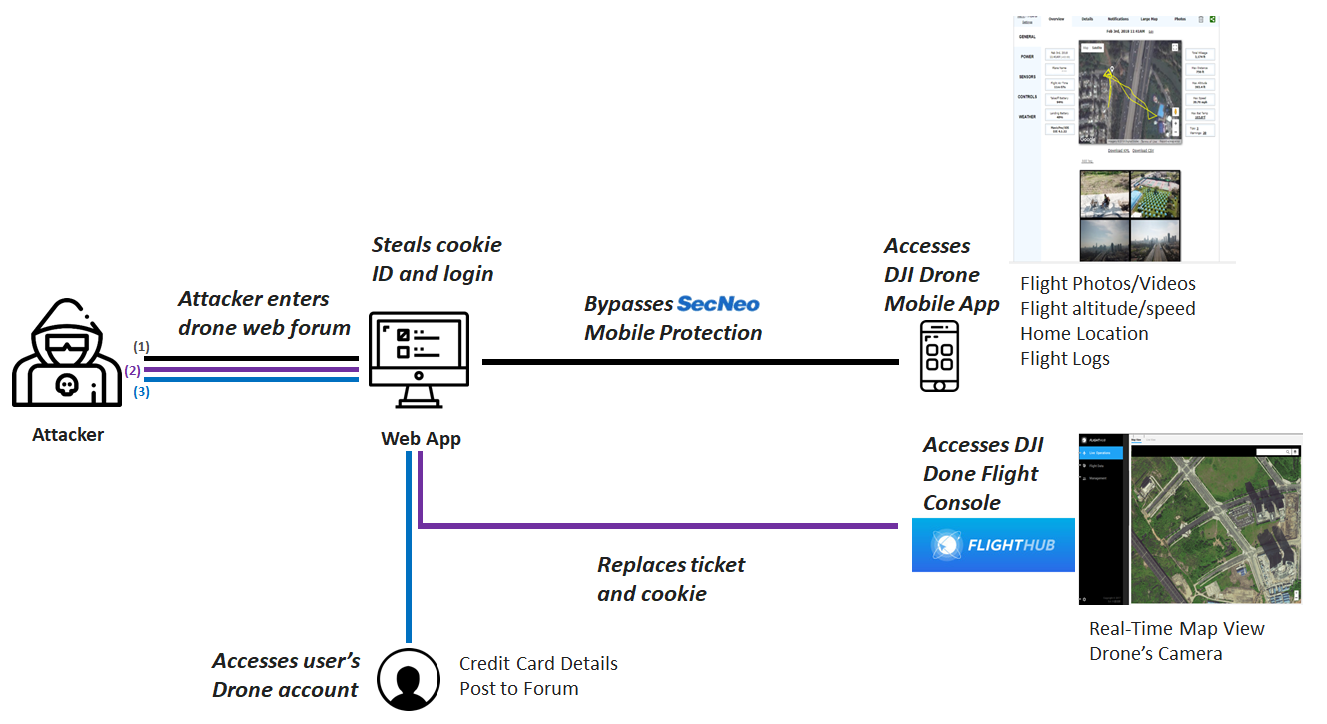

Проблема в первую очередь заключалась в том, как пользователи логинятся в свои аккаунты, форумы, мобильные приложения Go и Go 4, а также приложение DJI FlightHub. Дело в том, что для идентификации на нескольких платформах использовлаись одни и те же куки. Похитив их, атакующий получал возможность выдать себя за настоящего владельца учетной записи.

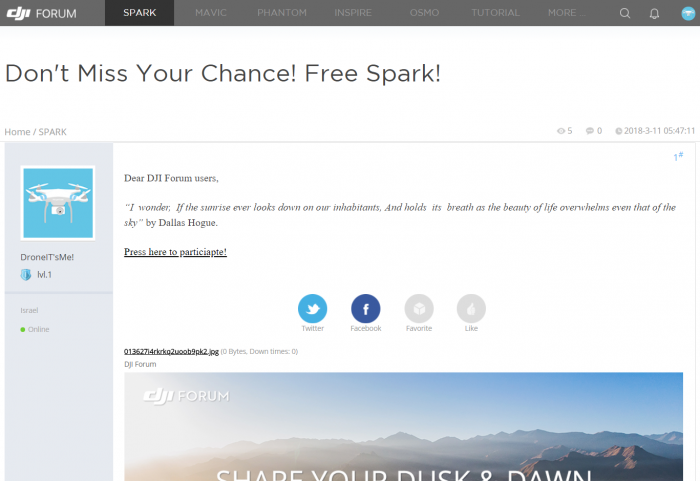

Задавшись вопросом, как лучше похитить куки, исследователи обнаружили XSS-уязвимость на форумах DJI. Для эксплуатации бага нужно было лишь написать на форуме сообщение, содержащее ссылку на пейлоад и обманом вынудить пользователей кликнуть по ней.

Получив в свое распоряжение куки, злоумышленник мог попасть на сайт, но исследователи обнаружили, что для доступа к мобильным приложениям DJI понадобится обойти SSL pinning, который защищает трафик приложения от перехвата и изучения. Более детальный анализ показал, что приложения также защищены решением компании SecNeo, которое предохраняет их исходный код от реверса, декомпиляции, несанкционированного вмешательства, репаков, дебаггинга, динамических инъекций и так далее. Но в итоге специалисты справились и с этим, осуществив man-in-the-middle атаку с использованием Burp Suite.

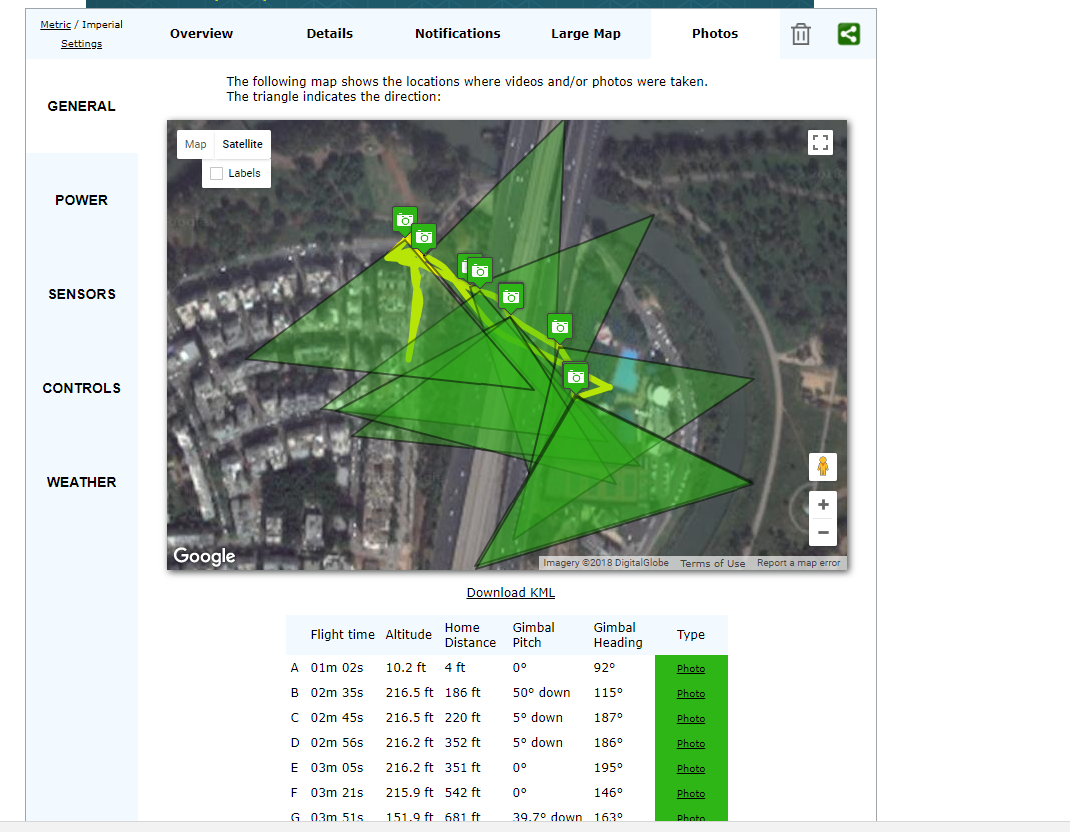

В итоге исследователям удалось синхронизировать бортовые журналы из облака DJI со своим устройством и получить возможность просматривать их локально, с удобным наложением на карту и подробной информацией о том, где были сняты те или иные фото и видео, и другими данными.

Похожим способом был получен доступ и к корпоративному приложению FlightHub, позволяющему управлять как минимум пятью дронами, автоматически синхронизировать бортовые журналы и просматривать видео с камер устройства в реальном времени. В данном случае атакующий мог не только скачать все возможные данные, но и в прямом эфире наблюдать за полетами скомпрометированных БПЛА.

Живую демонстрацию атаки можно увидеть ниже.

Аналитики Check Point обнаружили это сочетание проблем еще в марте 2018 года, о чем и поспешили уведомить разработчиков в рамках bug bounty инициативы DJI. В настоящее время все баги уже исправлены, а представители DJI сообщают, что не обнаружили никаких следов эксплуатации вышеописанной схемы атак.