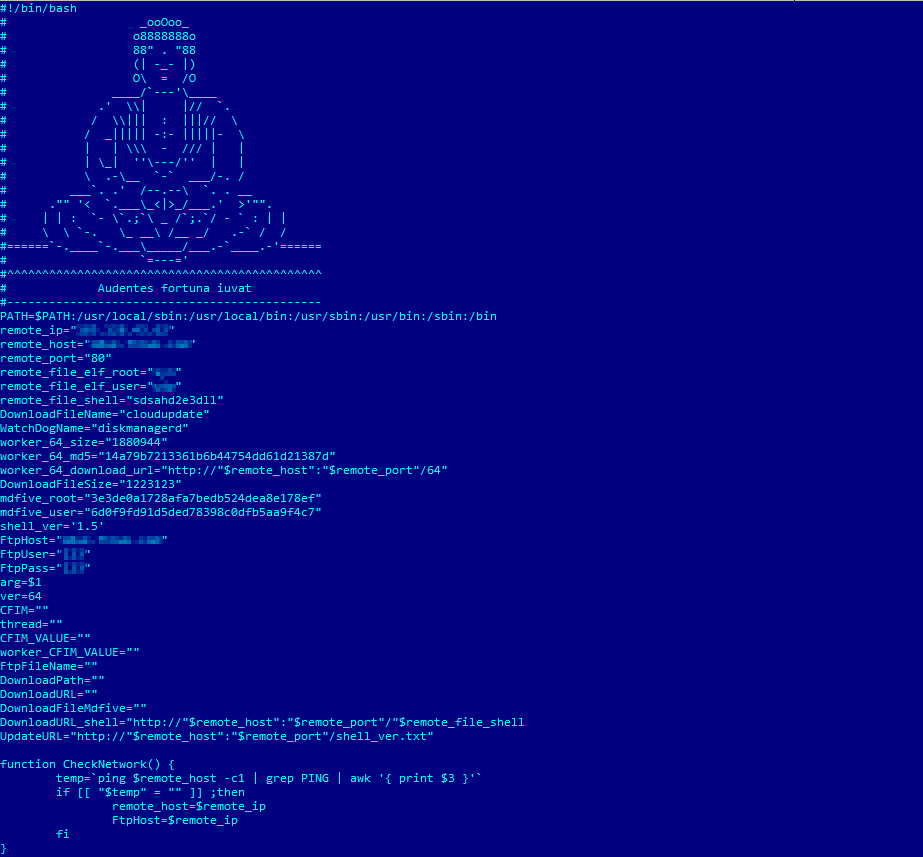

Специалисты «Доктор Веб» обнаружили трояна, предназначенного для добычи криптовалюты, который может заражать другие сетевые устройства и удалять работающие в системе антивирусы. Угроза получила идентификатор Linux.BtcMine.174 и представляет собой большой сценарий, написанный на языке командной оболочки sh и содержащий более 1000 строк кода.

Малварь состоит из нескольких компонентов. Так, при запуске троян проверяет доступность сервера, с которого он впоследствии скачивает другие модули, и подыскивает на диске папку с правами на запись, в которую эти модули будут затем загружены. После этого сценарий перемещается в ранее подобранную папку с именем diskmanagerd и повторно запускается в качестве демона. Для этого троян использует утилиту nohup. Если та в системе отсутствует, он самостоятельно загружает и устанавливает пакет утилит coreutils, в который в том числе входит nohup.

В случае успешной установки на устройство вредоносный сценарий скачивает одну из версий трояна Linux.BackDoor.Gates.9. Бэкдоры этого семейства позволяют выполнять поступающие от злоумышленников команды и проводить DDoS-атаки.

После установки малварь ищет в системе конкурирующие майнеры и при обнаружении завершает их процессы. Если троян не был запущен от имени суперпользователя (root), для повышения своих привилегий в зараженной системе он использует набор эксплоитов. Аналитики «Доктор Веб» выявили как минимум две эксплуатируемых им проблемы: это CVE-2016-5195 (она же DirtyCow) и CVE-2013-2094. При этом загруженные из интернета исходники эксплоита для DirtyCow троян компилирует прямо на зараженной машине.

После вредоносная программа пытается отыскать работающие сервисы антивирусных программ с именами safedog, aegis, yunsuo, clamd, avast, avgd, cmdavd, cmdmgd, drweb-configd, drweb-spider-kmod, esets и xmirrord. В случае их обнаружения малварь не просто завершает процесс антивируса, но с помощью пакетных менеджеров удаляет его файлы и директорию, в которой был установлен антивирусный продукт.

Затем троян регистрирует себя в автозагрузке, скачивает и запускает на инфицированном устройстве руткит. Этот модуль также выполнен в виде сценария sh и основан на исходном коде, который ранее был опубликован в свободном доступе. Среди функций руткит-модуля можно выделить кражу вводимых пользователем паролей команды su, сокрытие файлов в файловой системе, сетевых соединений и запускаемых процессов. Троян собирает информацию о сетевых узлах, к которым ранее подключались по протоколу ssh, и пробует заразить их.

Выполнив все эти действия, троян, наконец, запускает в системе майнер, предназначенный для добычи криптовалюты Monero (XMR). С интервалом в минуту малварь проверяет, запущен ли этот майнер, и при необходимости автоматически перезапускает его снова. Также он в непрерывном цикле соединяется с управляющим сервером и скачивает оттуда обновления, если они доступны.