Эксперты Trend Micro рассказали об обнаружении червя, который распространяет свежую версию трояна Bladabindi (он же njRAT, Derusbi и Njw0rm). Данная версия угрозы получила идентификатор Worm.Win32.BLADABINDI.AA и представляет собой бесфайловую модификацию трояна, которая размножается через съемные накопители.

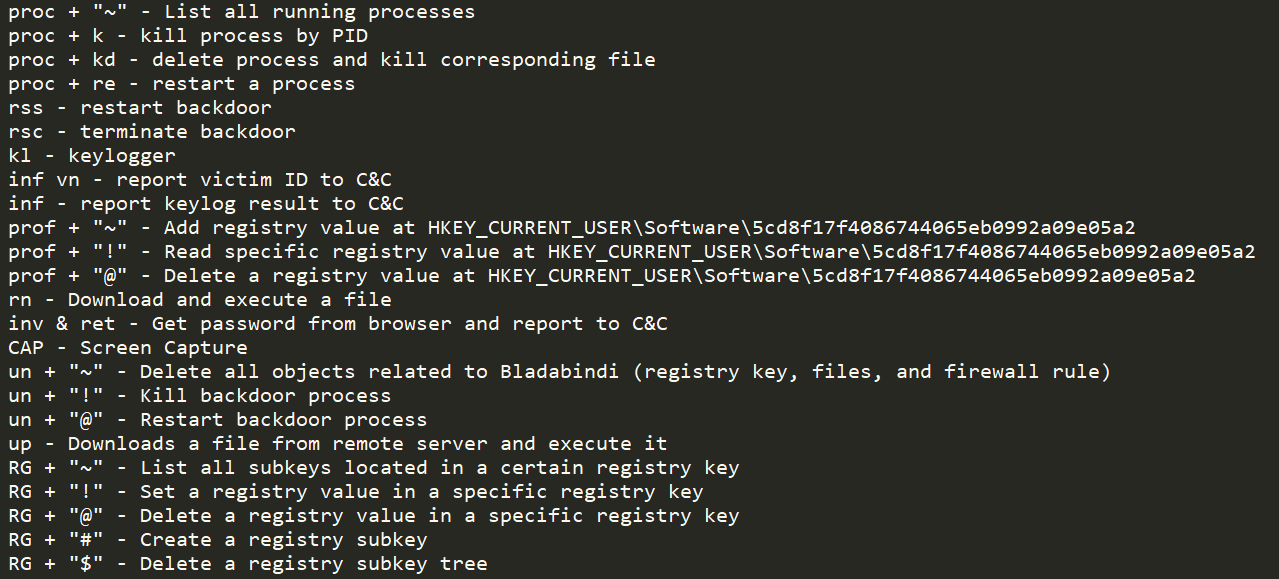

Напомню, что малварь njRAT существует как минимум с 2013 года. Троян построен на основе .NET Framework, способен предоставлять своим операторам удаленный доступ и полный контроль над зараженным устройством, использует динамический DNS и кастомный TCP протокол для связи с управляющими серверами.

Свежая версия Bladabindi, замеченная Trend Micro, скрывает свои копии на любых съемных накопителях, подключаемых к зараженной системе, а также создает в реестре запись AdobeMX, чтобы закрепиться на зараженном устройстве. С помощью этой записи и скрипта PowerShell малварь использует механизм reflective loading, что и позволяет угрозе оставаться бесфайловой, то есть вредоносная активность происходит в памяти устройства, не касаясь жестких дисков. Это позволяет затруднить обнаружение угрозы и работу защитных решений.

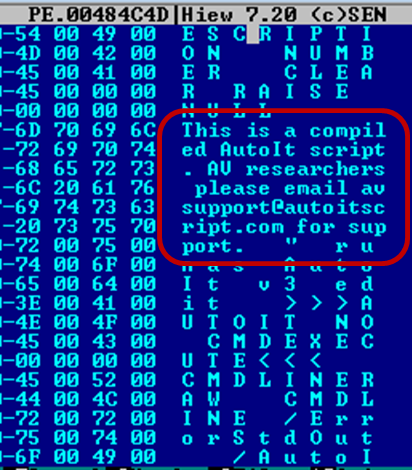

Также исследователи отмечают, что Bladabindi использует в работе язык AutoIt, который обнаруживается как в дроппере, так и в пейлоаде вредоноса. Это так же позволяет усложнить обнаружение.

Что именно является отправной точкой в распространении новой вариации Bladabindi, пока неясно. Но исследователи полагают, что RAT, как и ранее, распространяется при помощи фишинговых кампаний, и напоминают пользователям о необходимости сохранять бдительность и соблюдать «гигиену безопасности».

Что именно является отправной точкой в распространении новой вариации Bladabindi, пока неясно. Но исследователи полагают, что RAT, как и ранее, распространяется при помощи фишинговых кампаний, и напоминают пользователям о необходимости сохранять бдительность и соблюдать «гигиену безопасности».