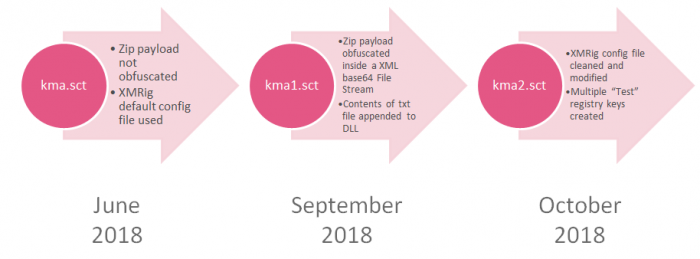

Специалисты компании CheckPoint рассказали об эволюции майнинговой малвари KingMiner, впервые обнаруженной еще летом 2018 года. За это время вредонос, атакующий Windows-серверы, получил два обновления, обзавелся обфускацией, и количество его атак постоянно растет.

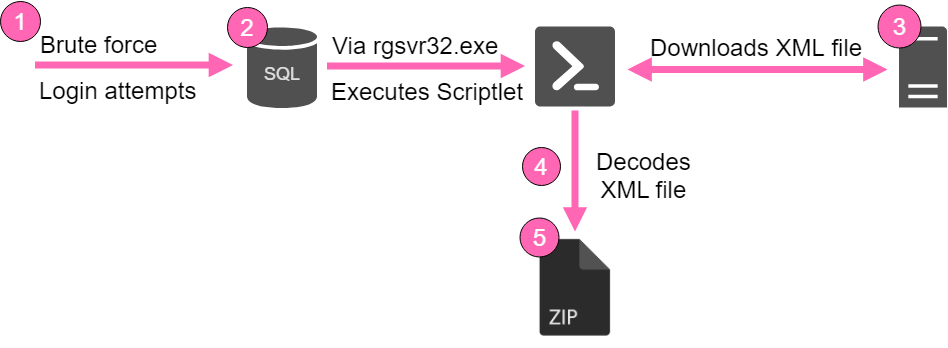

Аналитики пишут, что KingMiner преимущественно атакует серверы Microsoft IIS и SQL, используя брутфорс и словарные атаки, чтобы получить доступ к системе. Если доступ получен, вредонос проверяет, с какой архитектурой CPU он имеет дело, а также ищет в системе собственные старые версии (если таковые обнаруживаются, KingMiner удаляет их, заменяя новыми). При этом KingMiner старается по возможно избегать обнаружения и действовать скрытно. Так, вредонос обнаруживает эмуляторы и не запускается в тестовом окружении, а также использует пейлоады XML, замаскированные под архивы ZIP.

Малварь строится на базе открытого майнера XMRig и добывает криптовалюту Monero. В конфигурации малвари можно обнаружить данные о приватном майниновом пуле с отключенным API, что тоже позволяет преступникам избегать ненужного внимания. Это обстоятельство также не позволяет узнать, сколько Monero уже добыли операторы вредоноса.

По данным исследователей, KingMiner должен оттягивать на себя 75% мощностей CPU зараженных систем, однако по какой-то причине майнер использует процессоры на все 100%. Очевидно, в этом виноват некий баг в коде.

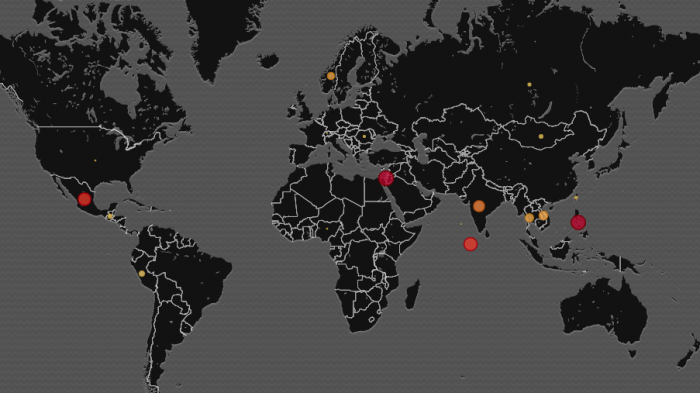

По данным CheckPoint, уже сейчас KingMiner распространен в разных странах мира, включая Мексику, Индию, Норвегию и Израиль. И аналитики предрекают, что в будущем 2019 году майнер может стать еще опаснее, так как его разработчики, похоже, всерьез намерены добавить в арсенал KingMiner и другие техники уклонения от обнаружений. Уже в настоящее время последние версии малвари плохо обнаруживаются защитными продуктами. Так, на момент публикации отчета, угрозу в KingMiner усматривали только семь защитных решений, представленных на VirusTotal.