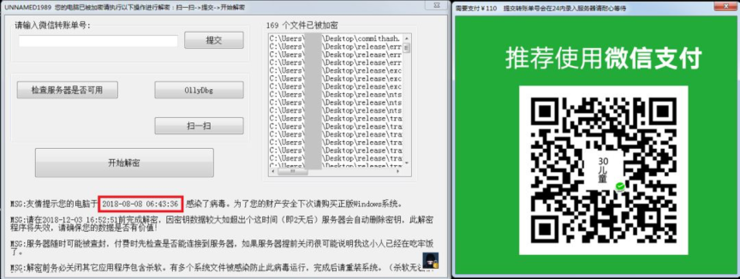

Китайская пресса (1, 2, 3, 4) и ИБ-эксперты предупреждают, что местных пользователей Windows атаковал новый вымогатель. Малварь распространяется только на территории Китая, шифрует файлы своих жертв и требует выкуп в размере 110 юаней (около 1000 рублей). Интересно, что выкуп операторы шифровальщика требует не в биткоинах, а в обычной валюте, и платежи принимаются через мессенджер WeChat.

Пострадавшие пользователи сообщают, что перед заражением устанавливали различные приложения, так или иначе связанные с социальными медиа. К примеру, очень часто в жалобах можно встретить упоминание Account Operation V3.1 – решения для управления несколькими аккаунтами QQ.

Эксперты ИБ-компании Velvet Security объясняют, что, вероятнее всего, произошла атака на цепочку поставок. По их данным, злоумышленники заразили SDK EasyLanguage, который используется в проблемных приложениях и весьма популярен среди китайских разработчиков. Похоже, именно так код шифровальщика и проник в состав легитимных приложений. Аналитики утверждают, что малварь заразила более 100 000 устройств только за последние четыре дня.

Также сообщается, что помимо шифрования файлов малварь похищает данных с зараженных устройств. В частности, вредонос интересуется учетными данными Alipay, почтового сервиса NetEase 163, облачного хостинга файлов Baidu Cloud Disk, шопинговой платформы Jingdong, Taobao, Tmall, AliWangWang и сайтов QQ.

По данным СМИ, в правоохранительные органы уже были поданы заявления, но пока неясно, удалось ли властям идентифицировать преступника или группу, стоящую за этими атаками. Так как китайские власти уже неоднократно доказывали, что способны отслеживать платежи через WeChat, можно предположить, что злоумышленники используют фальшивые ID для создания платежных аккаунтов WeChat. Неизвестно, смогут ли они таким образом избежать обнаружения. Нужно сказать, что это не первая вредоносная кампания, операторы которой решили принимать платежи через WeChat. Но в прошлом таких злоумышленников обнаруживали и арестовывали за считанные месяцы.

При этом аналитики Velvet Security утверждают, что им удалось найти брешь в шифровании вымогателя. Сообщается, что вместо заявленного алгоритма шифрования малварь использует XOR и хранит копии ключей локально, в файле %user%\AppData\Roaming\unname_1989\dataFile\appCfg.cfg. Благодаря этому исследователи смогли предложить пользователям инструмент для бесплатной расшифровки данных.