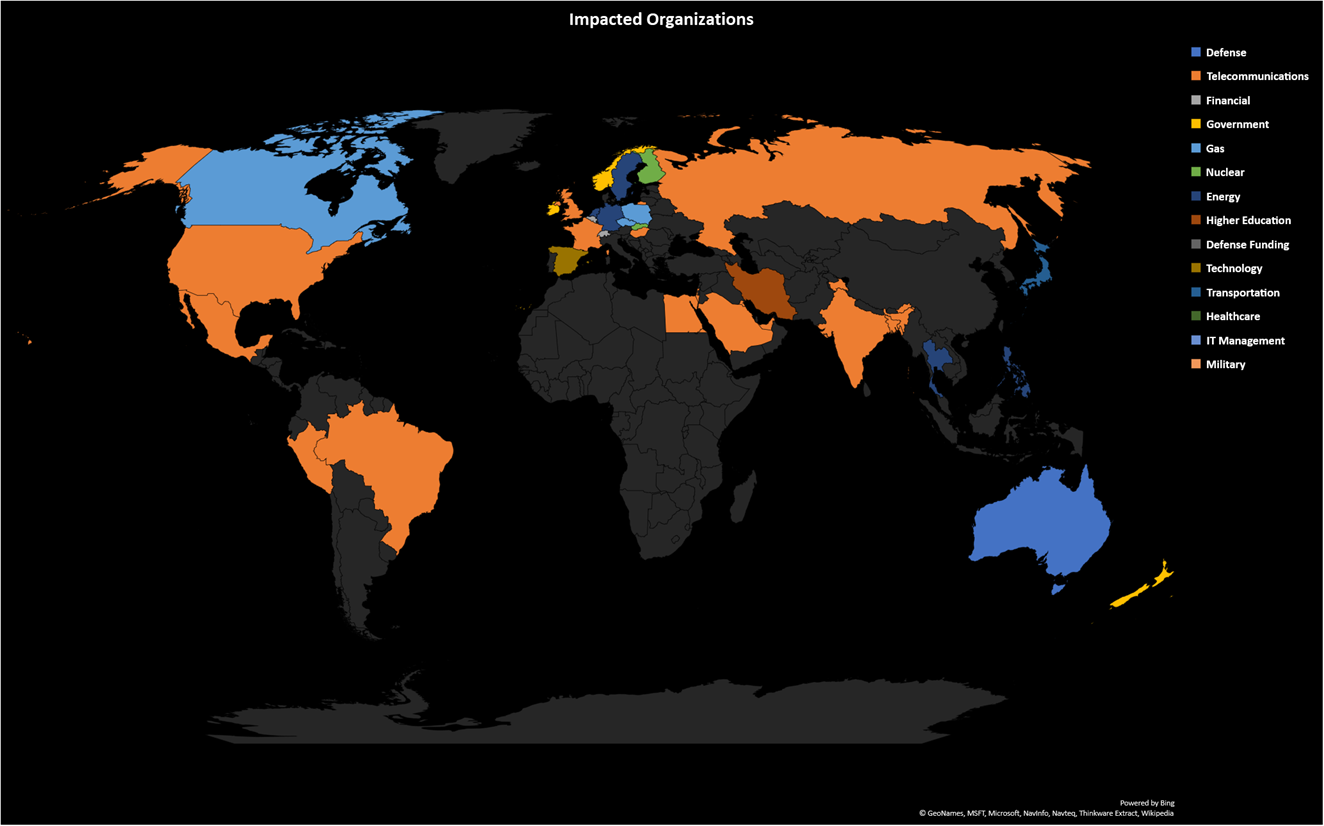

Аналитики McAfee обнаружили вредоносную кампанию Sharpshooter, жертвами которой за последние два месяца стали 87 компаний и организаций в разных странах. Злоумышленники атакуют ядерный, финансовый, оборонный и энергетический секторы с помощью бесфайловой малвари, и вредоносов, чей код опирается на разработки известной северокорейской хак-группы Lazarus. При этом специалисты полагают, что винить в происходящем Lazarus и Северную Корею вряд ли стоит, ведь скорее всего, это лишь отвлекающий маневр.

Атака злоумышленников начинается со ссылки на файл Microsoft Word, размещенный в Dropbox. Такие файлы, как правило, содержат описания различных вакансий в неизвестных компаниях. Встроенный в документы макрос приводит к скачиванию бэкдора Rising Sun, чей код во многом схож с малварью Duuzer, которую группа Lazarus использовала в 2015 году. Также после открытия вредоносного документа происходит загрузка файла Strategic Planning Manager.doc, который, очевидно, должен отвлечь внимание жертвы от всего остального.

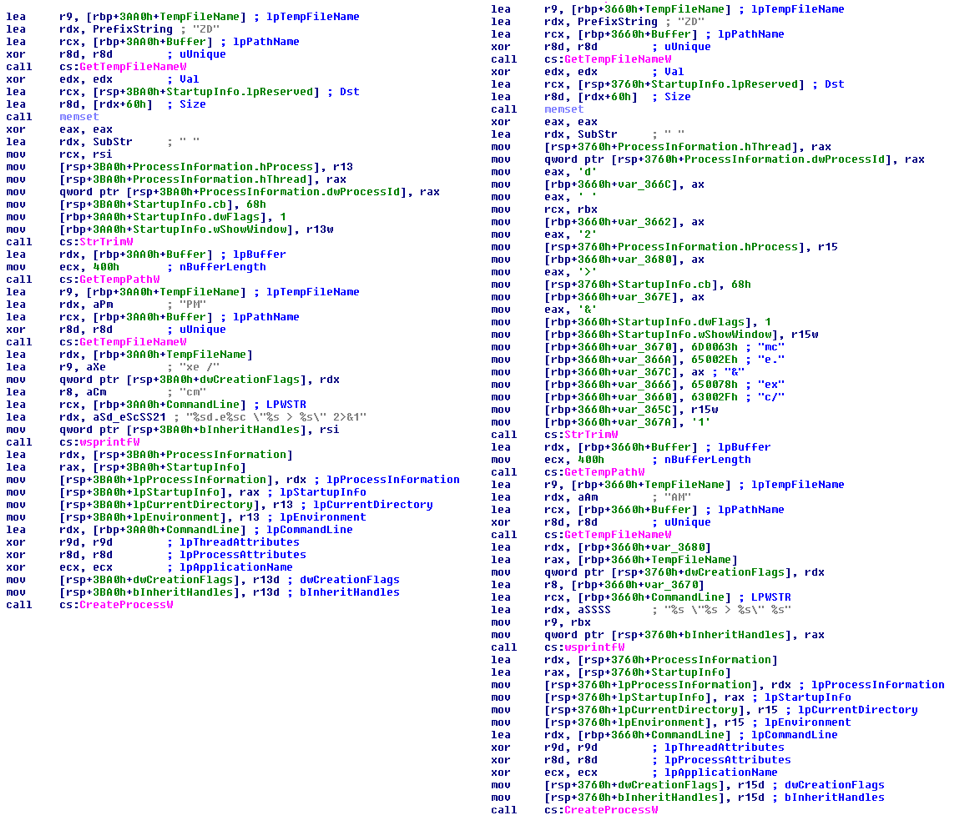

Бэкдор Rising Sun собирает и передает на управляющий сервер самые разные данные о зараженной машине: IP-адреса, информацию о сетевых устройствах, название и версию ОС, данные о системе, username и так далее.

Если собранная информация заинтересовала атакующих, они могут отдать Rising Sun одну из 14 команд и получить детальную информацию о драйверах, файлах и запущенных процессах, а также удалять или загружать файлы. Также бэкдор способен использоваться для очистки памяти процессов, изменения атрибутов файлов, ликвидации процессов и запуска новых из Windows library.

Исследователи рассказывают, что вредоносные документы Word определенно создавались с использованием корейской версии программы. Кроме того, кампания во многом похожа на действия Lazarus в 2017 году, когда хакеры атаковали оборонные и энергетические предприятия в США. Однако связь с Lazarus кажется экспертам настораживающе очевидной, и они пока не торопятся делать окончательные выводы.