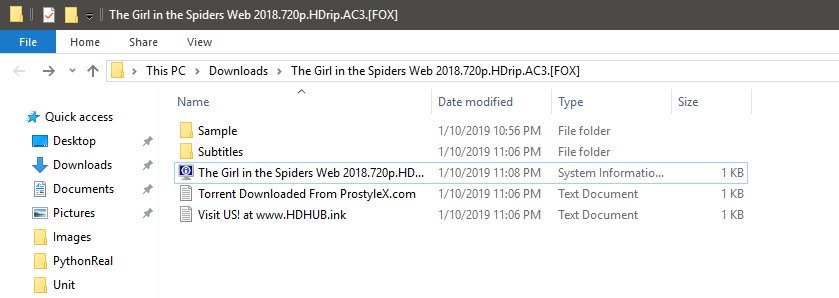

ИБ-специалист, известный под псевдонимом 0xffff0800, обнаружил на торрент-трекере The Pirate Bay раздачу фильма «Девушка, которая застряла в паутине», где вместо фильма пользователь скачивал подозрительный файл .LNK, содержащий PowerShell-команду. Интересно, что на момент обнаружения фальшивки «фильм» раздавали 2375 человек.

Сразу после запуска такого фальшивого фильма, исполняется команда PowerShell, которая запускает цепочку других команд, что в итоге приводит к загрузке пейлоада в %AppData%. В сущности, PowerShell связывается с управляющим сервером атакующих, откуда происходит переадресация на Pastebin, где содержатся дальнейшие инструкции.

Проверив найденный файл на VirusTotal, специалист заметил, что подозрительную активность в нем обнаруживают далеко не все защитные решения. Также исследователь предположил, что файл может быть связан с известной хак-группой CozyBear (она же APT29, CozyDuke, CozyCar, Grizzly Bear), которая уже использовала похожую технику для своих атак.

С этой теорией 0xffff0800 не согласен эксперт компании FireEye Ник Карр (Nick Carr), который отмечает, что вредоносные файлы .LNK используются очень часто, особенно для обмана пользователей "пиратских" сайтов, и занимается этим далеко не только группировка CozyBear.

Hey good find, but these are common in pirating - these are not APT29.

— Nick Carr (@ItsReallyNick) January 11, 2019

Here's another example from a while back: https://t.co/QxPVIb1fZz

After @felixw3000's blog post on emulating APT29 LNK files was released, many more have popped up.

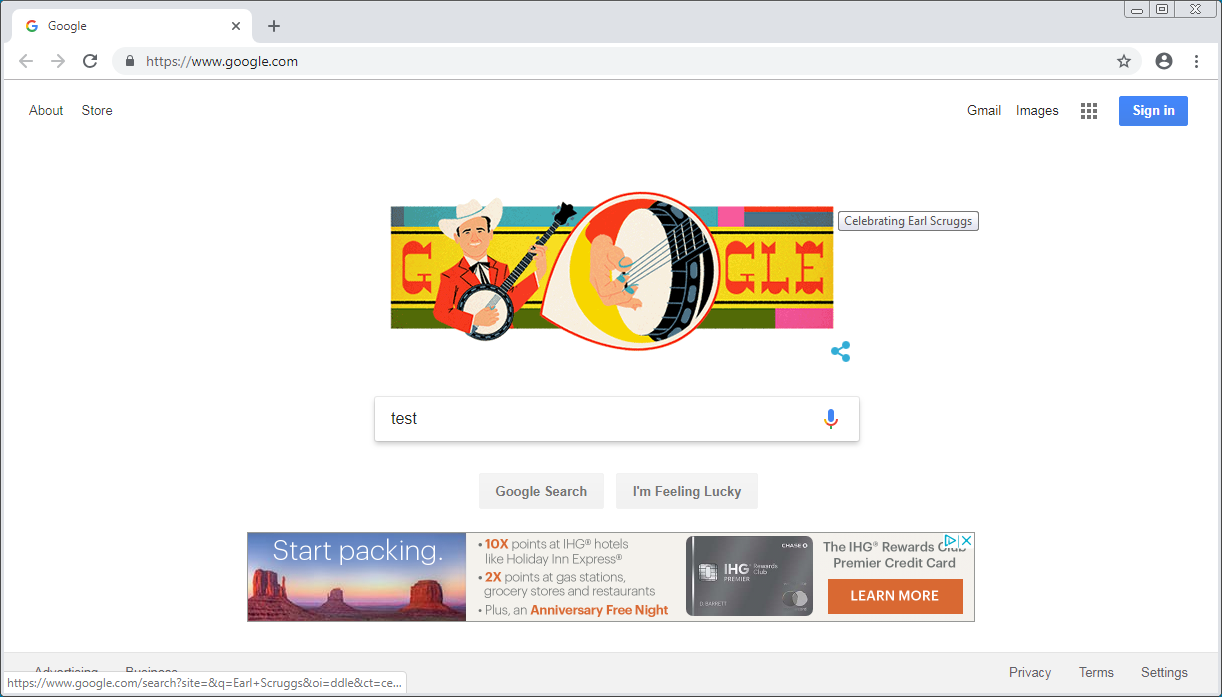

0xffff0800 опубликовал .LNK в открытом доступе, чтобы его находку могли изучить и другие специалисты. Основатель ресурса BleepingComputer Лоренс Абрамс (Lawrence Abrams) обнаружил, что исполнение файла .LNK приводит не только к внедрению рекламы на главную страницу Google, как предполагалось изначально.

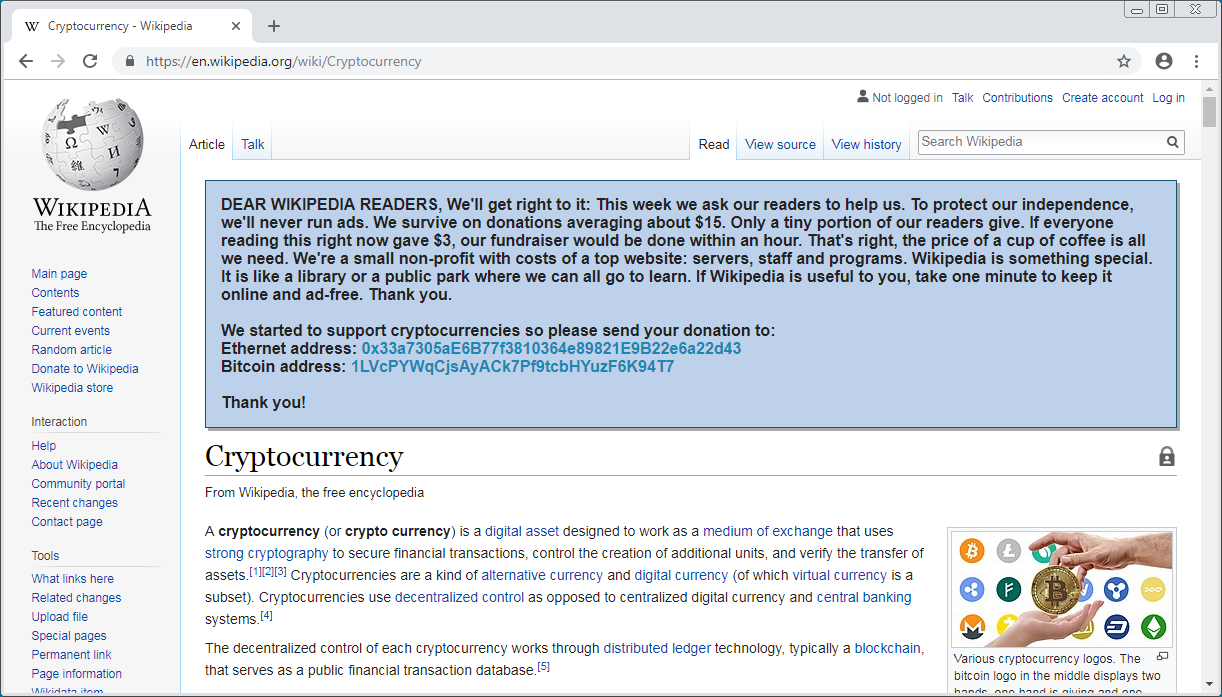

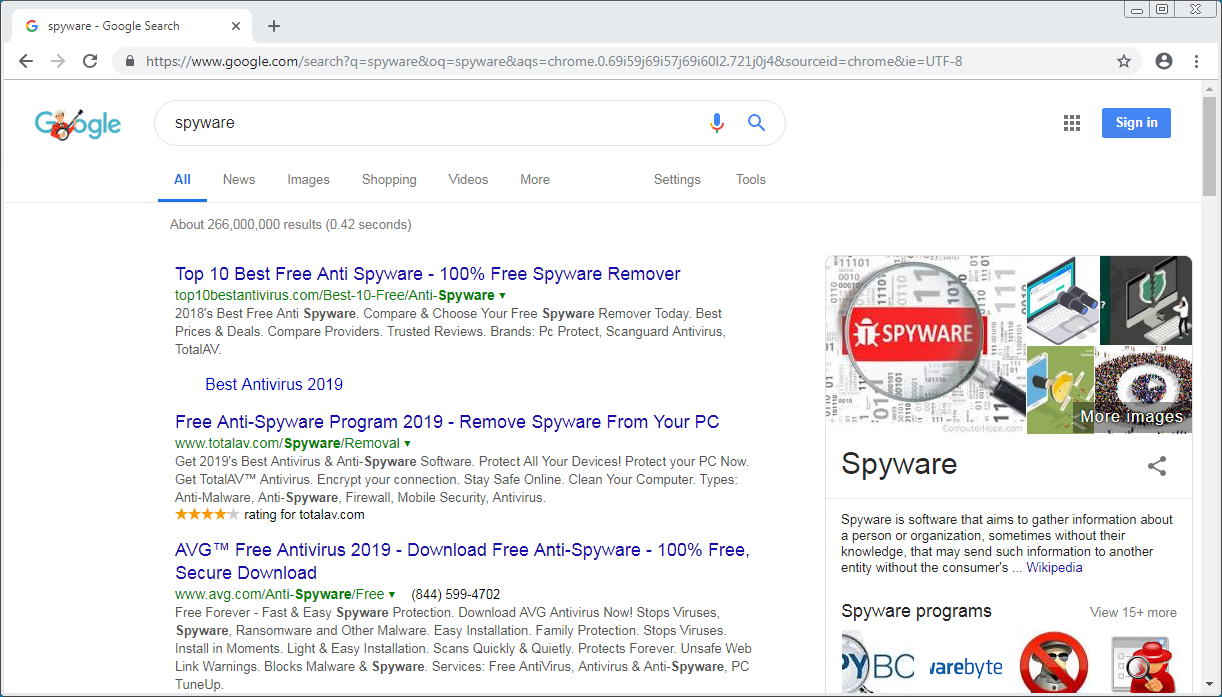

Инжекты вредоносного контента осуществляются в код и других сайтов, включая поисковую выдачу Google и Яндекс, а также статьи Wikipedia. Но малварь не только показывает жертвам рекламу, также она следит за содержимым страниц и подменяет любые обнаруженные адреса кошельков Bitcoin и Ethereum на адреса, принадлежащие атакующим.

Для этого вредонос отключает защиту Windows Defender, если та была активна. Также малварь принудительно устанавливает расширение для Firefox под названием Firefox Protection, а в случае браузера Chrome компрометирует расширение Chrome Media Router. В результате после запуска браузера вредонос связывается с базой Firebase, откуда получает различные настройки и код JavaScript, который внедряет в различные страницы.

Таким образом, поисковая выдача Google и Яндекс оказывает «отравлена». На иллюстрации ниже видно, что из-за инжектов наверху поисковой выдачи оказываются «продвигаемые» злоумышленниками сайты и продукты.

Если же жертва злоумышленников посещает Wikipedia, малварь внедряет в страницы энциклопедии фальшивый баннер о сборе пожертвований, гласящий, что теперь Wikipedia принимает криптовалюты и предлагающий адреса кошельков для перевода средств. Разумеется, эти кошельки принадлежат самим преступникам.

Интересно, что в кошельках преступников было обнаружено не так много средств. Так, один Bitcoin-кошелек содержит около 70 долларов в криптовалюте, другой около 13 долларов, а в Ethereum-кошельке нашли лишь 600 долларов.