Специалисты компании F-Secure обнаружили четыре уязвимости, представляющие угрозу для всех имплементаций SCP (Secure Copy Protocol), выпущенных после 1983 года. Дело в том, что корень проблемы связан еще с оригинальной BSD BSD имплементацией протокола RCP.

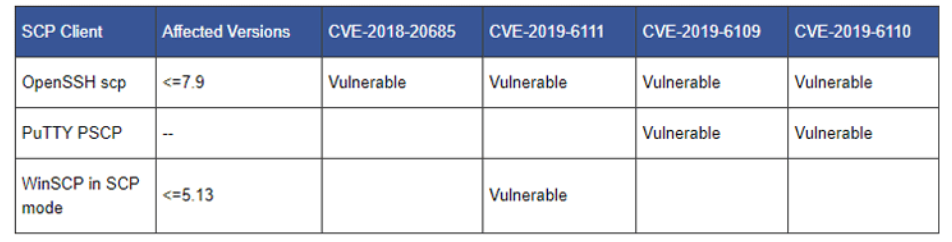

В результате вредоносный SCP-сервер может вносить неавторизованные изменения на стороне клиента. С августа прошлого года эксперты F-Secure пытаются добиться исправления проблем в приложениях, поддерживающих SCP (например, OpenSSH, Putty, WinSCP).

Исследователи F-Secure описывают обнаруженные баги так:

- CVE-2018-20685 —SCP-клиент позволяет удаленному SCP-серверу изменять права для целевой директории;

- CVE-2019-6111 – вредоносный SCP-сервер может перезаписать произвольные файлы в целевой директории SCP-клиента. В случае исполнение рекурсивной операции (-r), сервер также может манипулировать подкаталогами (например, перезаписать .ssh/authorized_keys).

- CVE-2019-6109 – с целью сокрытия последующих операций, выходными данными клиентского терминала можно манипулировать через код ANSI.

- CVE-2019-6110 — то же самое, что и CVE-2019-6109.

В настоящее время исправления были представлены для WinSCP (WinSCP 5.14). Также патч для CVE-2018-20685 подготовили разработчики OpenSSH-имплементации протокола, однако формально «заплатка» еще не выпущена, и три другие проблемы не исправлены в новейшей версии 7.9.

В итоге исследователи рекомендуют пользователям настраивать SCP-клиенты таким образом, чтобы обмен данными осуществлялся посредством SFTP (Secure FTP).