Эксперты из французского Университета Лазурного берега (Université Côte d'Azur) опубликовали интересный доклад, согласно которому расширения для браузеров могут использоваться злоумышленниками для исполнения произвольного кода и хищения данных пользователя, в том числе, закладок, истории и файлов куки.

Исследователи объясняют, что веб-приложения обычно защищает Same Origin Policy (SOP), и те не могут получить доступ к данным других веб-приложений, если в дело не вступает механизм Cross-Origin Resource Sharing (CORS). Однако расширения для браузеров этим правилам не подчиняются и, по сути, могут иметь доступ к информации других веб-приложений. Также аддоны могут загружать файлы и имеют доступ и к важным пользовательским данным, в том числе к истории браузера, закладкам, учетным данным (куки), списку установленных расширений. И хотя веб-приложения и расширения выполняются в разном контексте, они способны взаимодействовать друг с другом, независимо от используемого браузера.

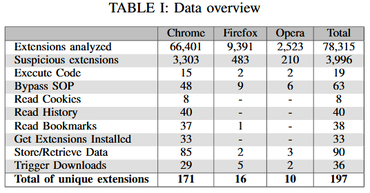

Чтобы понять масштаб проблемы, эксперты изучили работу 78 315 расширений для Chrome, Firefox и Opera, обращая особенное внимание на их взаимодействие с веб-приложениями. 3996 расширений были признаны потенциально опасными, и 197 их них (171 для Chrome, 16 для Firefox и 10 для Opera) могут использоваться для атак на веб-приложения.

При помощи API таких расширений вредоносный сайт может добиться исполнения произвольного кода в контексте расширения (с тем же привилегиями), обойти SOP и получить доступ к информации пользователя, хранить и извлекать данные, загружать произвольные файлы и сохранять на устройстве пользователя.

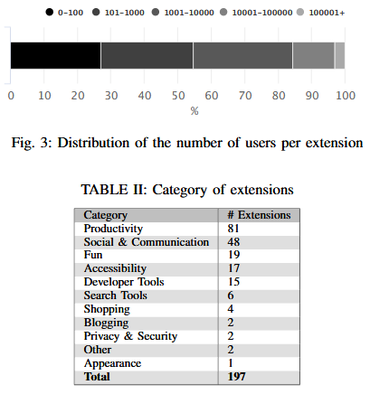

Хотя 55% уязвимых расширений насчитывают менее 1000 пользователей, оставшиеся 45% имеют гораздо больше установок, а 15% из них и вовсе могут похвастаться более чем 10 000 загрузок. Как видно в таблице ниже, проблемные расширения относятся к самым разным категориям, от инструментов для разработчиков, до шоппинга и общения.

Специалисты сообщили о найденных проблемах производителям еще в октябре 2018 года, и к настоящему моменту разработчики Firefox уже удалили все проблемные продукты, в Opera избавились от 8 из 10 расширений, а с командной разработки Chrome по-прежнему ведется дискуссия о том, какие шаги лучше предпринять (попросту удалить расширения или все же попытаться добиться их исправления).

К докладу эксперты прилагают специальный инструмент, с помощью которого пользователи имеют возможность проверить API установленных у себя расширений и узнать, не могут ли вредоносные сайты использовать их в своих целях. Для проверки нужно скопировать содержимое файла manifest.json в анализатор.