Эксперты «Лаборатории Касперского» обнаружили, что две известные, предположительно русскоязычные, группы GreyEnergy и Sofacy в июне 2018 года использовали одни и те же серверы на Украине и в Швеции.

Еще в октябре 2018 года компания ESET опубликовала отчет, описывающий деятельность группы GreyEnergy, которая считается преемником группы BlackEnergy. BlackEnergy (также известна как Sandworm) получила широкую известность, помимо прочего, после атаки на украинские энергетические сети в 2015 году, которая привела к масштабному отключению электроснабжения. Тогда вредоносные файлы GreyEnergy были замечены в атаках на индустриальные и критически важные объекты, в основном на Украине.

Теперь специалисты Kaspersky Lab ICS CERT обнаружили пересечение активности группы GreyEnergy и подмножества группы Sofacy (Fancy Bear, Sednit, APT28, Tsar Team, и так далее), которое получило название Zebrocy. Название Zebrocy выбрано по имени семейства вредоносных программ, которое группа Sofacy использует с середины ноября 2015 года в качестве инструмента пост-эксплуатации на компьютерах своих жертв. Мишени Zebrocy разбросаны по всему Ближнему Востоку, они находятся и в Европе, и в Азии. Большая часть целей относится к госучреждениям.

GreyEnergy и Zebrocy использовали одни и те же серверы в одно и то же время и атаковали одну и ту же организацию.

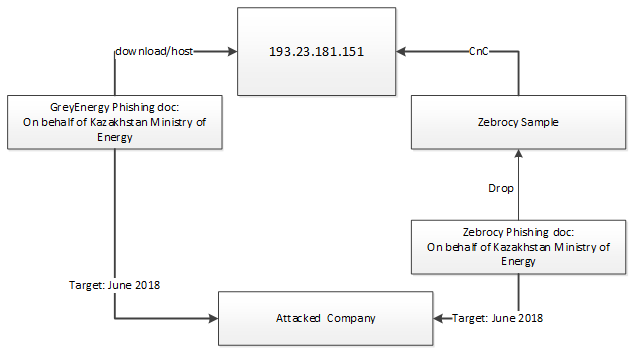

Исследователи пишут, что злоумышленники из GreyEnergy использовали два сервера (93.23.181[.]151 и 185.217.0[.]124) в ходе своей фишинговой кампании. После открытия документа, прикрепленного к фишинговому письму, именно с этих серверов загружались вредоносные файлы. Группировка Sofacy использовала эти же серверы в качестве центров управления своим вредоносным ПО. Эти серверы использовались обеими группировками относительно недолго и практически в одно и то же время:

- 193.23.181[.]151 использовался GreyEnergy и Zebrocy в июне 2018 года;

- 185.217.0[.]124 использовался GreyEnergy с мая по июнь 2018 года, а Zebrocy в июне 2018 года.

Эксперты полагают, что GreyEnergy и Sofacy делились друг с другом своей инфраструктурой вполне осознанно. По всей видимости группы связаны, как и предполагали ранее авторы некоторых публикаций.

Более того, мишенью обеих группировок была одна и та же неназванная компания в Казахстане, атакованная ими с разницей в неделю. Обе атаки при этом осуществлялись с применением фишинговых писем, посланных якобы от имени Министерства энергетики Республики Казахстан и содержащих схожие вредоносных вложения.

«Мы надеемся, что обнаруженный факт использования группировками Sofacy и GreyEnergy одной и той же инфраструктуры, равно как и другие улики, свидетельствующие в пользу предположения о возможной связи между ними, помогут исследователям безопасности в обнаружении атак и расследовании инцидентов. Чем больше мы знаем об атакующих, тем лучше мы можем защищать наших клиентов», – отметила Мария Гарнаева, старший антивирусный эксперт Kaspersky Lab ICS CERT.