Эксперты Minerva Labs обнаружили интересный вариант распространения малвари AZORult. Специалисты получили от пользователя файл GoogleUpdate.exe, подписанный действующим сертификатом, однако вызвавший подозрения у защитного решения Anti-Evasion Platform. Файл выглядел легитимным средством обновления Google практически по всем параметрам, он имел верную иконку и уже упомянутый выше сертификат.

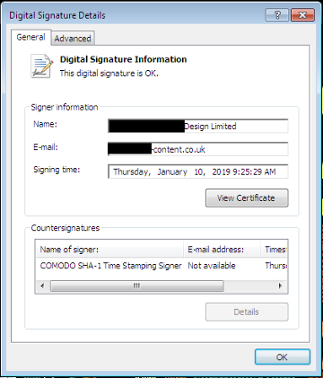

Изучив странное «средство обновления» более внимательно, исследователи обнаружили, что файл подписан не Google, а сертификатом Singh Agile Content Design Limited, выданным в ноябре прошлого года.

Более глубокий анализ выявил, что под настоящий GoogleUpdate маскировался AZORult. Троян удалось «опознать» сразу по нескольким признакам: запросы HTTP POST, который тот отправлял /index.php на домен в зоне .bit; типичное для данной малвари использование User-Agent Mozilla/4.0.

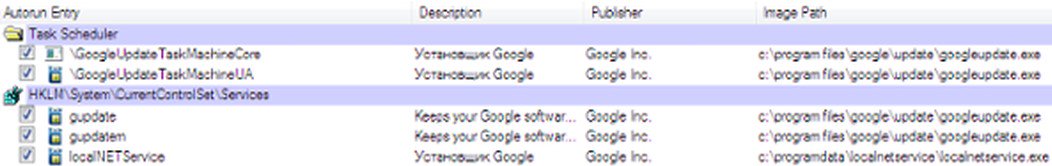

Специалисты пишут, что вредонос «придерживался легенды» и маскировался под средство обновления Google до конца. Так, малварь пряталась на самом виду и размещалась в C:\Program Files\Google\Update\GoogleUpdate.exe, что позволяло ей работать с привилегиями администратора и добиться устойчивого присутствия в системе.

В итоге, малвари, которая уже подменила собой настоящее средство обновления Google, не приходилось вмешиваться в реестр Windows и создавать для себя отдельные запланированные задания. AZORult пользовался приписанными к Google заданиями GoogleUpdateTaskMachineCore и GoogleUpdateTaskMachineUA, а также соответственными ключами реестра.

AZORult – известный троян-стилер, который также может служить загрузчиком для других вредоносов. AZORult способен похищать самые разные пользовательские данные: информацию из файлов, пароли, куки, историю браузеров, банковские учетные данные и информацию о криптовалютных кошельках.