Эксперты компании Trend Micro нашли новую версию банковского трояна TrickBot (он же Trickster, TheTrick и TrickLoader), чей арсенал стал еще богаче.

Напомню, что данная малварь «знакома» экспертам уже давно и постоянно развивается. Так, в марте прошлого года вредонос приобрел функциональность локера и научился весьма эффективно избегать обнаружения. В конце 2018 года авторы малвари расширили арсенал TrickBot модулем PasswordGrabber, предназначенным для хищения паролей с зараженных машин. А затем малварь стала воровать даже информацию об истории проблем в Windows.

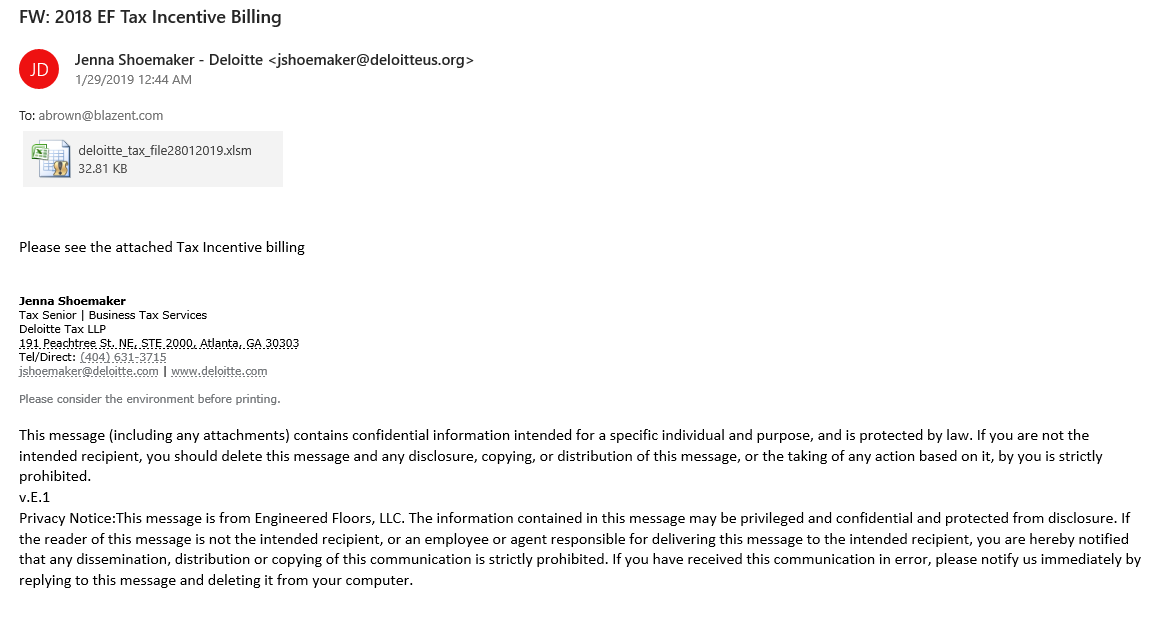

Теперь исследователи рассказывают, что арсенал TrickBot в очередной раз пополнился новой функциональностью. Новая версия трояна распространяется через вредоносные вложения в спамерских письмах и комплектуется тремя новыми инструментами для кражи паролей: атакует Virtual Network Computing (VNC), PuTTY, а также Remote Desktop Protocol (RDP).

Для кражи учетных данных VNC троян ищет файлы, в чьих именах содержится «.vnc.lnk». Поиск производится в %APPDATA%\Microsoft\Windows\Recent и %USERPROFILE%\Documents, %USERPROFILE%\Downloads.

Для хищения паролей от PuTTY и RDP малварь изучает ключ реестра Software\SimonTatham\Putty\Sessions и задействует CredEnumerateA API и target=TERMSRV для идентификации хоста, юзернейма и пароля для RDP, а затем крадет учетные данные.

Похищенную таким образом информацию малварь передает своим операторам, используя POST-команды и конфигурационный файл dpost, загружаемый с C&C-сервера.