Аналитики CrowdStrike подготовили отчет об угрозах 2019 года и подсчитали, что во время кибератак у компаний и организацией есть примерно 20 минут, чтобы отреагировать и защититься, если те имеют дело с российскими правительственными хакерами.

Такие выводы исследователи делают на основании подсчитанного «времени прорыва» (breakout time). Этим термином в CrowdStrike называют отрезок времени, когда хакеры уже получили начальный доступ к системам компании-жертвы, но еще не развили свою атаку и не начали продвигаться дальше. В это время атакующие сканируют локальную сеть, применяют эксплоиты для повышения привилегий и распространяют компрометацию на другие устройства.

Именно за этот короткий отрезок времени специалисты компании должны успеть отреагировать на вторжение, изолировать взломанные системы и не дать атаке распространиться на всю сеть.

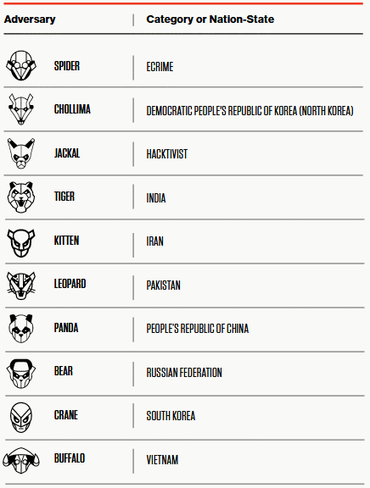

Специалисты присвоили правительственным хакерам разных стран забавные идентификаторы (например, российские хакеры в классификации CrowdStrike – это медведь, китайские хакеры – панда, а хактивисты всех мастей – шакалы).

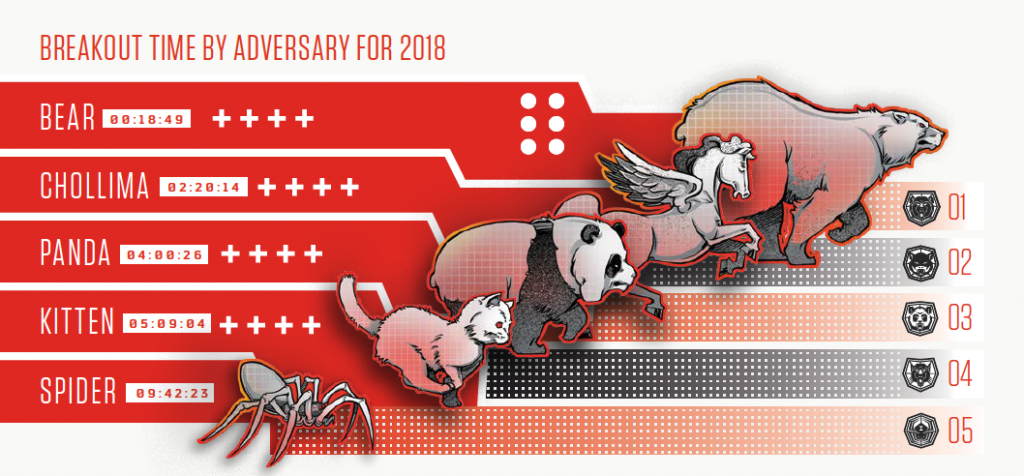

Основываясь на информации, собранной во время расследований инцидентов в 2018 году, эксперты вычислили среднее «время прорыва», необходимое атакующим для развития атаки. Оказалось, что российские APT самые быстрые среди «коллег по цеху», у них продвижение атаки занимает всего 18 минут 49 секунд. На втором месте северокорейские хакеры с 2 часами и 20 минутами, на третьем китайские злоумышленники – 4 часа ровно.

Среднее «время прорыва» в 2018 году составляло 4 часа 37 минут, то есть значительно увеличилось по сравнению с 2017 годом, когда эта величина равнялась 1 часу 58 минутам.

Вот еще несколько интересных фактов из отчета экспертов:

- китайские и северокорейские хакеры ответственны почти за 50% всех правительственных атак в 2018 году;

- атаки на цепочку поставок (вместо прямых атак на цель) становятся настоящим трендом;

- Россия и Иран в основном атакуют телекоммуникационные компании;

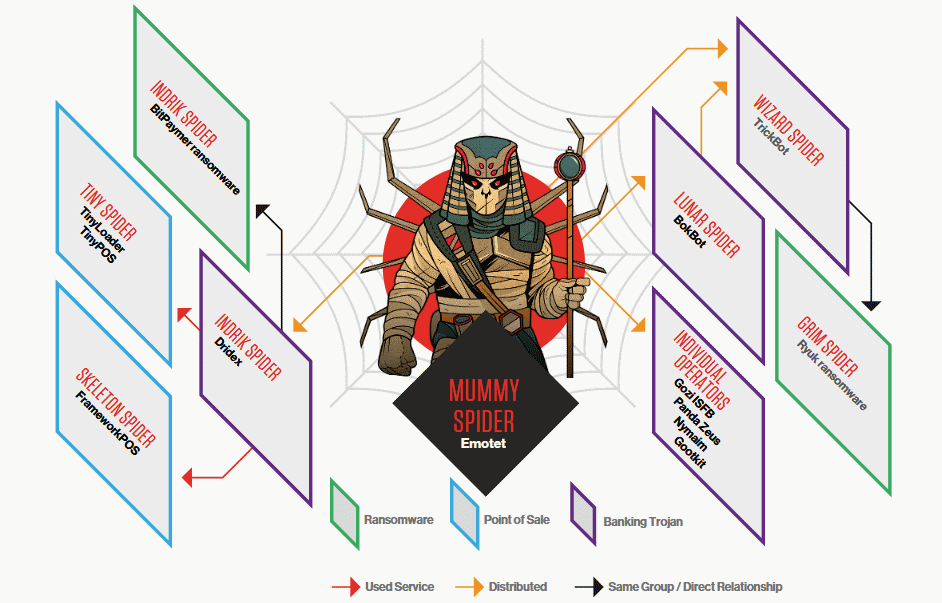

- хакерские группы все чаще арендуют различные инструменты и сервисы у других группировок, вместо создания собственных;

- специалисты CrowdStrike все чаще обнаруживают неожиданные коллаборации между крайне серьезными хакерскими командами.