О хакерской группе Winnti написано немало докладов, ведь впервые исследователи «Лаборатории Касперского» обнаружили Winnti еще в 2011 году, а после этого за злоумышленниками продолжили наблюдать ИБ-эксперты со всего мира.

Теперь аналитики компании ESET предупредили о том, что Winnti по-прежнему активна и все так же атакует игровые компании, реализуя таким образом атаки на цепочку поставок. По информации исследователей, злоумышленники успешно инфицировали бэкдорами две игры и одну игровую платформу, из-за чего пострадали десятки или даже сотни тысяч пользователей.

Исследователи пишут, что к настоящему моменту два продукта уже были избавлены от бэкдоров, тогда как игра Infestation, созданная тайскими разработчиками Electronics Extreme, по-прежнему заражена. Специалисты ESET пытались уведомить разработчиков о происходящем на протяжении всего февраля 2019 года, однако так и не сумели выйти с ними на связь. Всем поклонникам Infestation рекомендуется удалить игру как можно скорее.

Хотя эксперты ESET не раскрывают названий других пострадавших продуктов, журналисты издания ZDNet заметили, что приложенный к отчету исследователей хэш указывает на компрометацию игровой платформы Garena.

Что касается самих бэкдоров, Winnti модифицировали основные исполняемые файлы зараженных игр схожим образом. Пейлоад малвари запускался в памяти машины жертвы перед стартом самой игры, который тоже шел своим чередом. При этом отмечается, что для распространения зараженной версии приложений использовался обычный механизм обновления игр, сами игры не переставали работать, и в итоге от бэкдоров могло пострадать огромное количество людей.

По данным ESET, в настоящее время управляющие серверы злоумышленников не подают «признаков жизни», то есть бэкдоры не могут связаться с со своим «командным центром», получить команды и загрузить на компьютеры жертв дополнительную малварь. Какую именно роль должен был выполнять пейлоад второй стадии заражения, по этой причине узнать не удалось. Известно лишь, что он представлял собой массивный файл DLL.

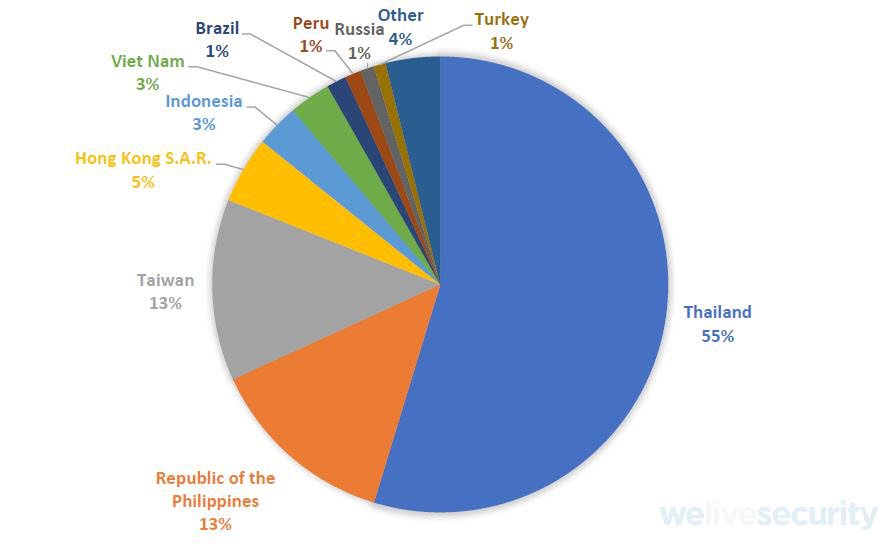

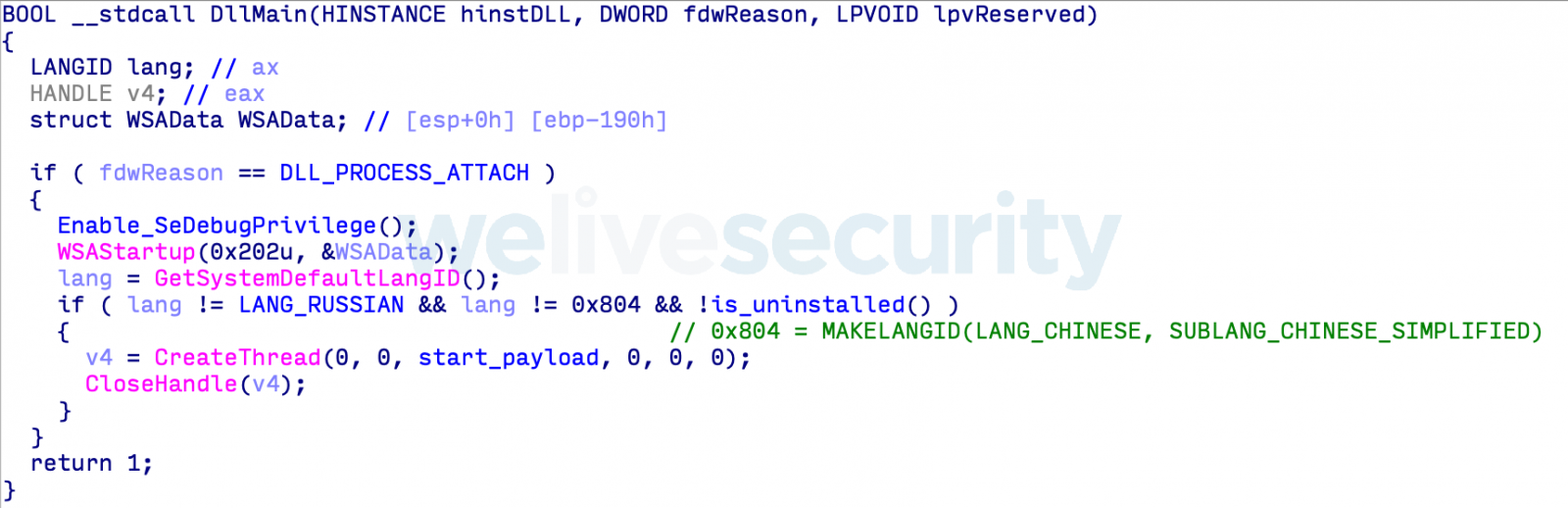

Кроме того, исследователи отмечают, что перед стартом малварь проверяла языковые настройки системы и не срабатывала, если обнаруживала, что ОС работает на русском или китайском языках. На графике ниже можно заметить, что небольшой процент зараженных машин все же обнаружился и в России, но лишь потому, что те не использовали русский язык по умолчанию. Основная масса пострадавших – это пользователи из азиатских стран, где были популярны скомпрометированные игры (Таиланд, Тайвань и Филиппины).

Какую именно цель преследовала группировка Winnti на этот раз, остается только догадываться. Возможно, созданный ботнет должен был стать частью более крупной кибершпионской операции, направленной на азиатские страны (ранее Winnti уже распространяла шпионскую малварь похожими методами), а возможно, все дело в финансовой выгоде.