Специалист компании Impreva Рон Масас (Ron Masas) обнаружил в Google Photos проблему, которую можно описать как браузерную атаку по стороннему каналу (side-channel), приводящую к утечке данных.

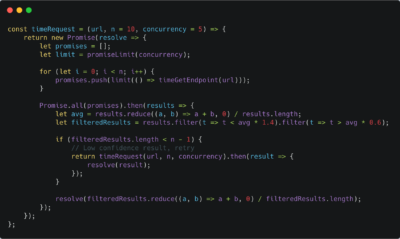

Для эксплуатации бага злоумышленник должен был заманить жертву на свой вредоносный сайт, где специальный код JavaScript «прощупывал» определенные URL, связанные с учетной записью пользователя в Google Photos. Скрипт полагается на время и размер полученных ответов (даже если это ответ «доступ запрещен»), дабы выявить определенные артефакты учетной записи.

Созданный Масасом PoC-эксплоит злоупотреблял функциональностью поиска по Google Photos. Фактически вредоносный скрипт исследователя использовал браузер жертвы в качестве прокси для поиска по фотографиям Google Photos. Оценивая размер и время получения HTTP-ответов, исследователь мог определить, есть ли среди фотографий пользователя что-то, к примеру, отвечающее поисковому запросу «мое фото из Исландии». Таким образом, преступник, следящий за конкретной жертвой, мог установить, где бывала или не бывала его цель.

Хотя проблема в Google Photos уже была устранена, эксперт предупреждает, что похожей уязвимости могут быть подвержены и другие сервисы (Dropbox, iCloud, Gmail, Twitter), что позволит потенциальному преступнику по кусочкам собрать множество различной информации о своей жертве.

Стоит заметить, что аналогичную проблему в конце прошлого года уже устранили разработчики Facebook, причем обнаружил ее тоже Рон Масас.