Специалисты «Лаборатории Касперского» рассказали о вредоносной кампании, получившей название «Операция ShadowHammer». Произошедшее можно описать как классическую атаку на цепочку поставок: около полугода назад злоумышленники скомпрометировали компанию Asus, сумели закрепиться в сети и принялись раздавать бэкдоры через предустановленный на устройства Asus инструмент для автоматического обновления ASUS Live Update. Он используется для обновления BIOS, UEFI, драйверов и приложений. Вредоносные версии были размещены на liveupdate01s.asus[.]com и liveupdate01.asus[.]com.

По данным исследователей, атака имела место между июнем и ноябрем 2018 года (то есть хакеры контролировали ASUS Live Update около полугода), и затронула множество владельцев устройств Asus.

За это время ASUS Live Update с бэкдором загрузили и установили на свои машины более 57 000 пользователей продуктов «Лаборатории Касперского». И хотя оценить весь масштаб произошедшего весьма сложно (эксперты полагались только на достоверные данные, полученные от пользователей продуктов «Лаборатории Касперского»), аналитики считают, что в общей сложности из-за случившегося пострадали более миллиона человек по всему миру.

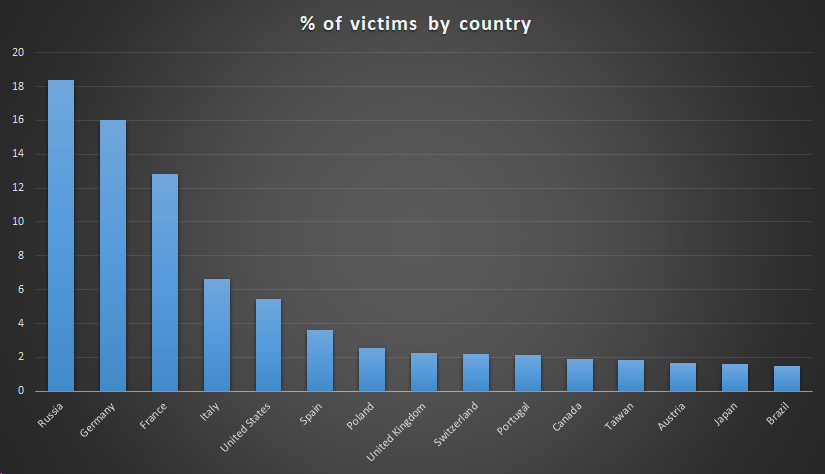

По данным исследователей, больше всего жертв вредоносного ASUS Live Updater проживают в России, Германии и Франции. Однако нужно помнить о том, что эти цифры учитывают лишь пользователей продуктов «Лаборатории Касперского», а глобальная статистика может существенно отличаться.

Интересно, что при таком большом размахе атаки изначальной целью злоумышленников был сравнительно небольшой пул пользователей: их «опознавали» по MAC-адресам сетевых адаптеров. Для этого использовался захордкоженный список MAC-адресов, с которым сверялась малварь. Изучив около 200 вредоносных образцов, экспертам удалось обнаружить более 600 таких MAC-адресов, хэши которых были зашиты в различные версии утилиты. Изучить малварь второй стадии, которая загружалась на устройства из этого списка, экспертам пока не удалось из-за малого числа пострадавших.

In some cases, the #shadowhammer backdoor checks both the NIC and WiFi adapter MACs to identify the victim for further exploitation. Second stage is deployed only if both addresses match. It was really that targeted.

— Costin Raiu (@craiu) March 26, 2019

Впрочем, в ряде случаев с MAC-адресами могла выйти промашка. Виталий Камлюк, директор Азиатско-Тихоокеанского региона по глобальным исследованиям и анализу «Лаборатории Касперского», пишет в Twitter, что в списках малвари числились и стандартные MAc-адреса для VMware VMNet8 (00:50:56:C0:00:08) и Huawei E3772 USB 4G (0C:5B:8F:27:9A:64).

Apparently, one of the MACs targeted by #ShadowHammer is used on thousands of hosts: it is VMware VMNet8 adapter with default MAC 00:50:56:C0:00:08. If you got one of those - don’t freak out. You were probably just a collateral target. Check if you ran ASUS Live Updater in 2018.

— Vitaly Kamluk (@vkamluk) March 26, 2019

Another case is 0C:5B:8F:27:9A:64. This one is used by Huawei E3772 USB 4G dongle and seems to be the same for all owners of such devices. Looks like #ShadowHammer targeting wasn’t accurate in some cases and could cause unplanned infections.

— Vitaly Kamluk (@vkamluk) March 26, 2019

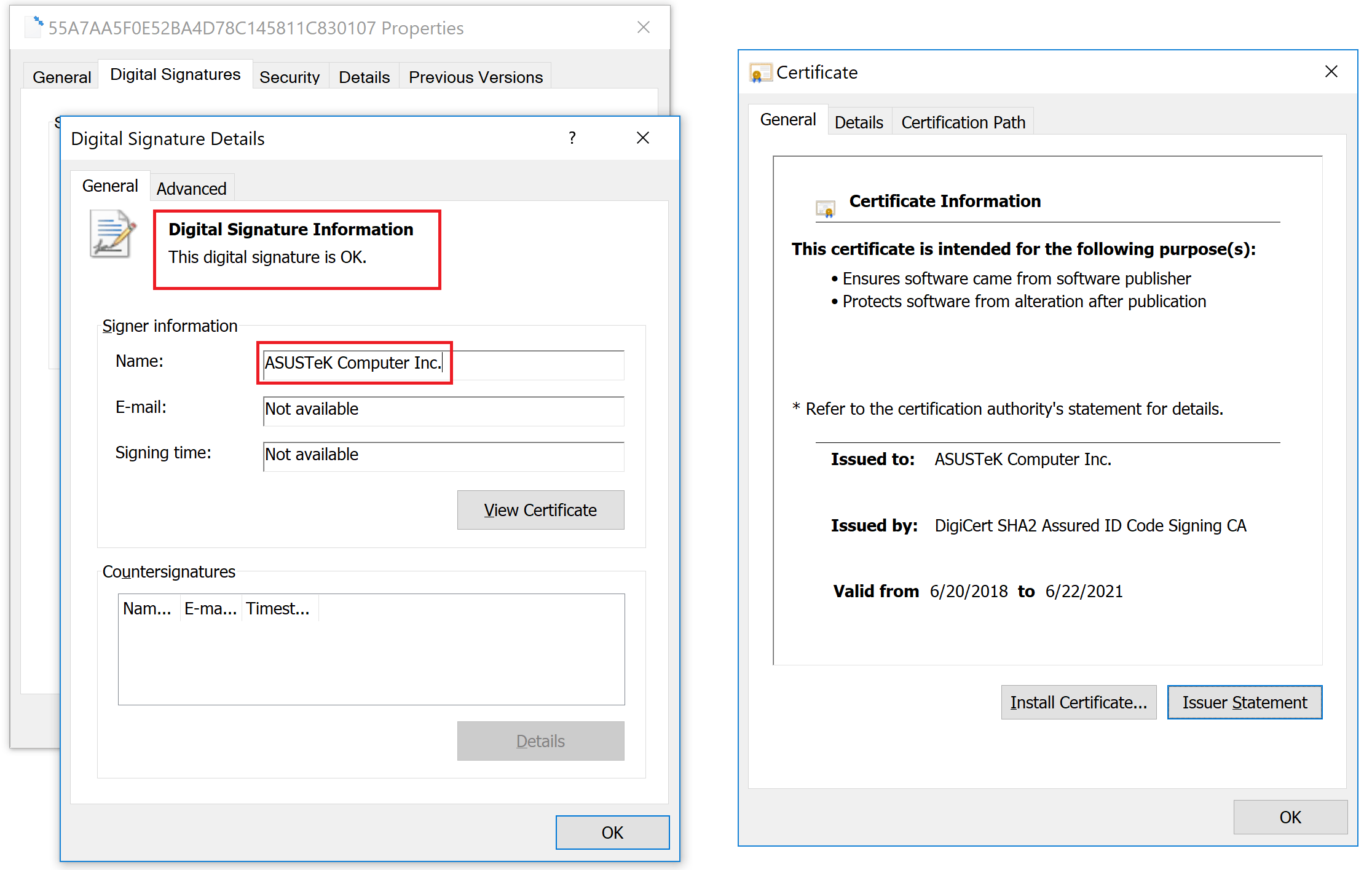

Не менее интересен и тот факт, что зараженные версии апдейтера были подписаны двумя действительными сертификатами ASUSTeK Computer Inc. Один из них истек в середине 2018 года, и тогда атакующие переключились на второй, который до сих пор не был отозван.

«Лаборатория Касперского» уведомила Asus о происходящем еще в конце января 2019 года, предоставив компании все необходимые индикаторы компрометации и описание малвари. Издание Vice Motherboard, со ссылкой на уже упомянутого выше Виталия Камлюка, сообщает, что в январе представители Asus отрицали тот факт, что их сервер скомпрометирован, невзирая на очевидные тому доказательства. В феврале 2019 года представители «Лаборатории Касперского» и Asus провели личную встречу, но после этого Asus практически перестала отвечать экспертам и до сих пор не уведомила о случившемся своих пользователей.

Также стоит отметить, что выводы «Лаборатории Касперского» уже подтвердили их коллеги из Symantec, сообщив, что наблюдают как минимум 13 000 пострадавших среди пользователей своих продуктов.

ИБ-эксперты уже создали специальную утилиту, которая позволяет проверить, не стало ли ваше устройство целью злоумышленников: этот инструмент сравнивает MAC-адреса с упомянутым списком. Также можно воспользоваться онлайн-версией.

Кроме того, отмечается, что случившееся во многом похоже на другие известные атаки на цепочку поставок. В частности, исследователи упоминают известный инцидент 2017 года, связанный с малварью ShadowPad. Тогда было скомпрометировано популярное приложение CCleaner, использующееся для оптимизации и «чистки» ОС семейства Windows. Позже аналитики Microsoft связали вредоноса ShadowPad с APT-группировкой BARIUM, также известной благодаря использованию бэкдора Winnti. Всего две недели назад эксперты ESET рассказывали о другой вредоносной кампании этой группы, в ходе которой были атакованы азиатские игровые компании.

Детальный технический отчет о случившемся специалисты "Лаборатории Касперского" планируют обнародовать на конференции SAS 2019, что стартует 8 апреля 2019 года в Сингапуре.

Иллюстрации: "Лаборатория Касперского"