На прошлой неделе специалисты «Лаборатории Касперского» рассказали, что компания Asus стала жертвой вредоносной кампании ShadowHammer. Неизвестные злоумышленники скомпрометировали производителя и раздавали бэкдоры через предустановленный на устройства Asus инструмент для автоматического обновления ASUS Live Update.

Эксперты предупреждали, атака имела место между июнем и ноябрем 2018 года (то есть хакеры контролировали ASUS Live Update около полугода) и суммарно могла затонуть более миллиона устройств по всему миру. Впрочем, представители Asus заявляют, что атака была не такой уж масштабной, и пострадало небольшое количество пользователей (точных цифр в компании не назвали, но сообщили, что пострадавшие – владельцы ноутбуков).

Известно, что изначальной целью злоумышленников был сравнительно небольшой пул пользователей: их «опознавали» по MAC-адресам сетевых адаптеров. Для этого использовался жестко прописанный список MAC-адресов, с которым сверялась малварь. Изучив около 200 вредоносных образцов, экспертам удалось обнаружить найти около 600 таких MAC-адресов, хэши которых были «зашиты» в различные версии утилиты. Изучить малварь второй стадии, которая загружалась на устройства из этого списка, экспертам пока не удалось из-за малого числа пострадавших.

Теперь специалисты компании Skylight Cyber обнародовали перечень из 583 MAC-адресов, заложенных хакерами в ASUS Live Update. Этот список исследователи извлекли из специальной утилиты «Лаборатории Касперского», которая позволяет проверить, не стало ли ваше устройство целью злоумышленников (инструмент сравнивает MAC-адреса с тем самым списком). Нужно заметить, что аналитики Skylight Cyber были далеко не первыми, кто так поступил. Например, эксперты китайской компании Qihoo 360 изучали список задолго до публикации Skylight Cyber.

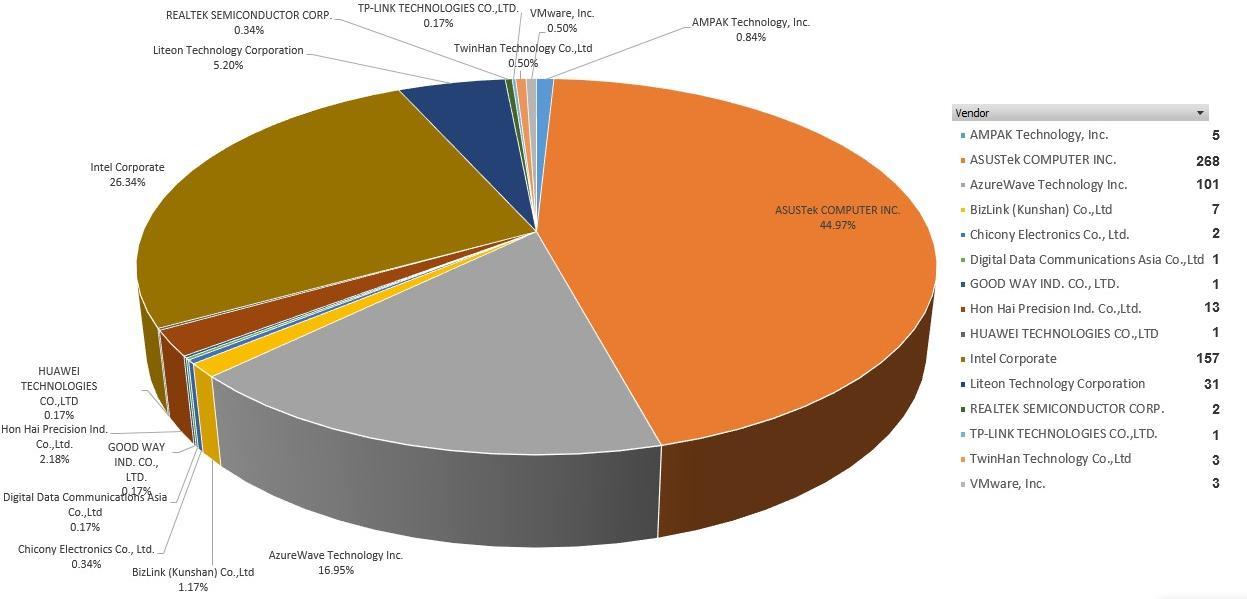

Как видно на диаграмме выше, в основном MAC-адреса из списка принадлежали ASUStek, Intel, и AzureWave и другим производителям сетевых девайсов с поддержкой Wi-Fi.

Сами эксперты «Лаборатории Касперского» отмечают, что нет смысла делать какие-либо далеко идущие выводы, основанные на этом наборе MAC-адресов. Дело в том, что разные версии Live Update содержали разные наборы адресов, которые менялись со временем. В отдельных случаях злоумышленники искали на скомпрометированных машинах сразу два конкретных MAC-адреса, определенно зная, какие именно системы их интересуют.

In some cases, the #shadowhammer backdoor checks both the NIC and WiFi adapter MACs to identify the victim for further exploitation. Second stage is deployed only if both addresses match. It was really that targeted.

— Costin Raiu (@craiu) March 26, 2019

Но в других случаях в списках фигурировали MAC-адреса, которые производители многократно используют на тысячах устройств. В итоге сложно предполагать, какие именно цели интересовали хакеров. По мнению аналитиков «Лаборатории Касперского» и специалистов F-Secure, строить предположения о целях хакеров скорее должны производители устройств, и конкретно Asus.

Apparently, one of the MACs targeted by #ShadowHammer is used on thousands of hosts: it is VMware VMNet8 adapter with default MAC 00:50:56:C0:00:08. If you got one of those - don’t freak out. You were probably just a collateral target. Check if you ran ASUS Live Updater in 2018.

— Vitaly Kamluk (@vkamluk) March 26, 2019

Another case is 0C:5B:8F:27:9A:64. This one is used by Huawei E3772 USB 4G dongle and seems to be the same for all owners of such devices. Looks like #ShadowHammer targeting wasn’t accurate in some cases and could cause unplanned infections.

— Vitaly Kamluk (@vkamluk) March 26, 2019