На этой неделе лондонский суд приговорил 24-летнего гражданина Великобритании Зейна Кайсера (Zain Qaiser) aka K!NG к шести годам лишения свободы. Дело в том, что несколько лет назад злоумышленник сумел «заработать» примерно 915 000 долларов на любопытной мошеннической схеме. По данным следствия, эти средства он истратил на дорогие отели, азартные игры, наркотики, проституток и предметы роскоши (хотя официально Кайсер был безработным и жил со своими родителями).

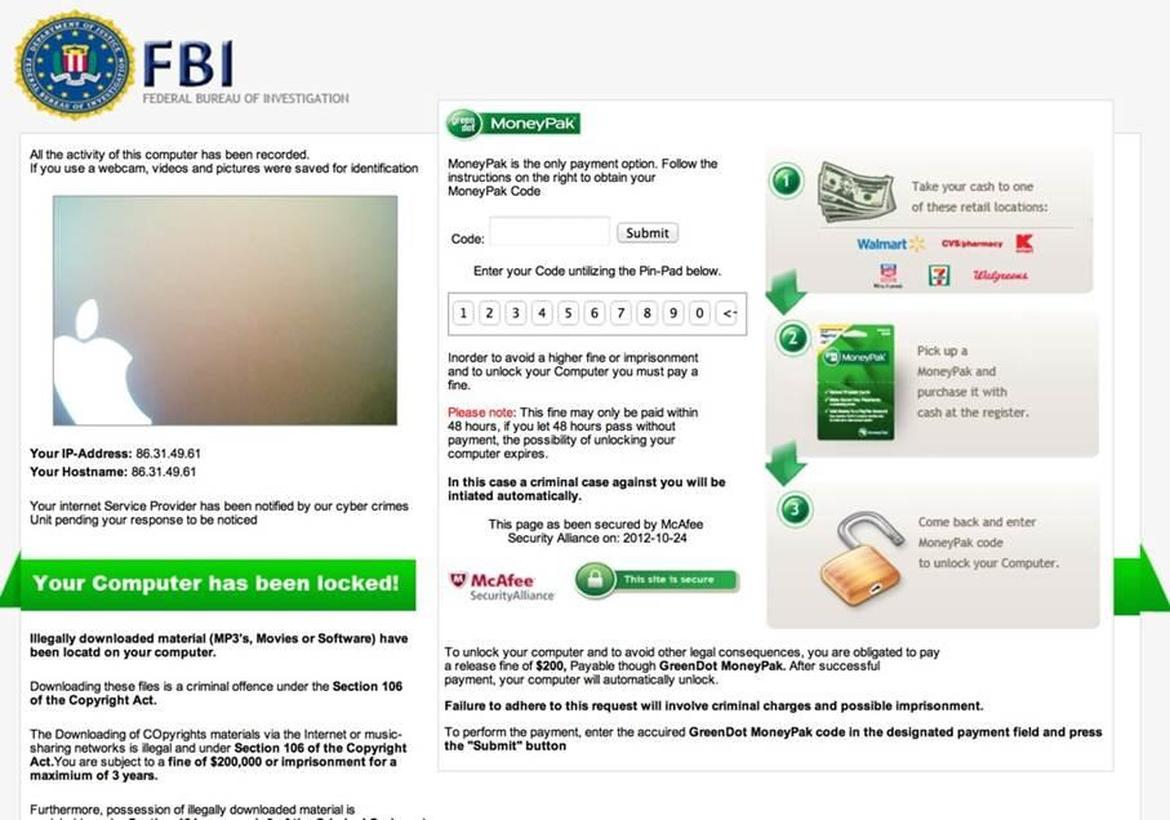

Итак, как работала схема преступника. Кайсер покупал рекламные места на сайтах для взрослых, где размещал свои рекламные объявления с вредоносным кодом, который перенаправлял жертв на вредоносные сайты. На таких ресурсах пользователей поджидал набор эксплоитов Angler, обнаруживавший и эксплуатировавший уязвимости в браузерах. Если Angler справлялся со своей задачей, в системы жертв проникала малварь, а именно вымогатель Reveton. Данное вымогательское ПО блокировало компьютер пользователя и отображало различные сообщения с требованием выкупа, при этом для большей убедительности жертв пугали тем, что происходящее – это якобы дело рук правоохранительных органов (например, ФБР), а компьютер заблокирован из-за распространения детской порнографии.

Так как эта история имело место еще в 2012 году, выкуп вымогатель требовал не в криптовалюте, а в форме предоплаченных карт GreenDot MoneyPak. Эти средства не попадали напрямую в руки мошенника, но приходили на счета его подельников-«мулов», которые затем переводили их на свои дебетовые карты, конвертировали в коины ныне несуществующей платежной системы из Коста-Рики Liberty Reserve, и лишь потом переводили на аккаунт Кайсера в Liberty Reserve.

Первый крупный прорыв в деле Кайсера произошел в мае 2013 года, когда совместными усилиями правоохранительных органов 18 стран была закрыта Liberty Reserve, ее создатели арестованы, а серверы изъяты. Тогда правоохранители получили доступ ко всей истории транзакций и аккаунтов платежной системы, а в июле 2014 года Зейн Кайсер впервые был арестован британскими властями, хотя вскоре его отпустили за недостатком улик.

Тем не менее, со временем, продолжив изучать данные Liberty Reserve, представители правоохранительных органов все же сумели собрать достаточно информации о деятельности Кайсера и его подельников. Кстати, одним из них оказался бывший сотрудник Microsoft Рэймонд Одиги Уадиале (Raymond Odigie Uadiale), помогавший Кайсеру переводить деньги из США в Великобританию.

В итоге в феврале 2017 года Зейну Кайсеру все же предъявили обвинения, а в декабре 2018 года он был заключен под стражу.

По данным британского Национального агентства по борьбе с преступностью, Кайсер занимался не только распространением вымогателя Reveton, но также был причастен к DDoS-атакам и шантажу. В частности, он угрожал как минимум двум рекламным агентствам, специализировавшимся на «взрослом» контенте. Если те оказывались сдавать рекламные места, Кайсер устраивал DDoS-атаки, угрожал «положить» серверы компании, а затем завалить их жалобами на детское порно. Из-за DDoS-атак злоумышленника компании лишились примерно 655 000 долларов.

Также примечателен и тот факт, что, по мнению правоохранительных органов, Кайсер работал не один. В частности, считается, что он был плотно связан с русскоязычной преступной группой Lurk, разрабатывавшей ныне уже неработающий, а тогда очень популярный и эффективный набор эксплоитов Angler и не менее известный банковский троян Lurk. Напомню, что в 2016 году ФСБ и МВД России задержали членов этой группы (более 50 человек из 15 регионов России), после чего всякая активность Angler сошла на нет.

Представители Национального агентства по борьбе с преступностью пишут, что Lurk была одной из наиболее серьезных и хорошо организованных киберкриминальных группировок, из всех, с которыми им приходилось сталкиваться. Зейна Кайсера правоохранители считают полноправным членом этой группировки, «заработавшим» миллионы фунтов на шантаже и угрозах.