Специалисты «Лаборатории Касперского» рассказали об интересном шпионском фреймфорке TajMahal, обнаруженном осенью 2018 года, в ходе атаку на дипломатическую организацию, принадлежащую одной из стран Центральной Азии.

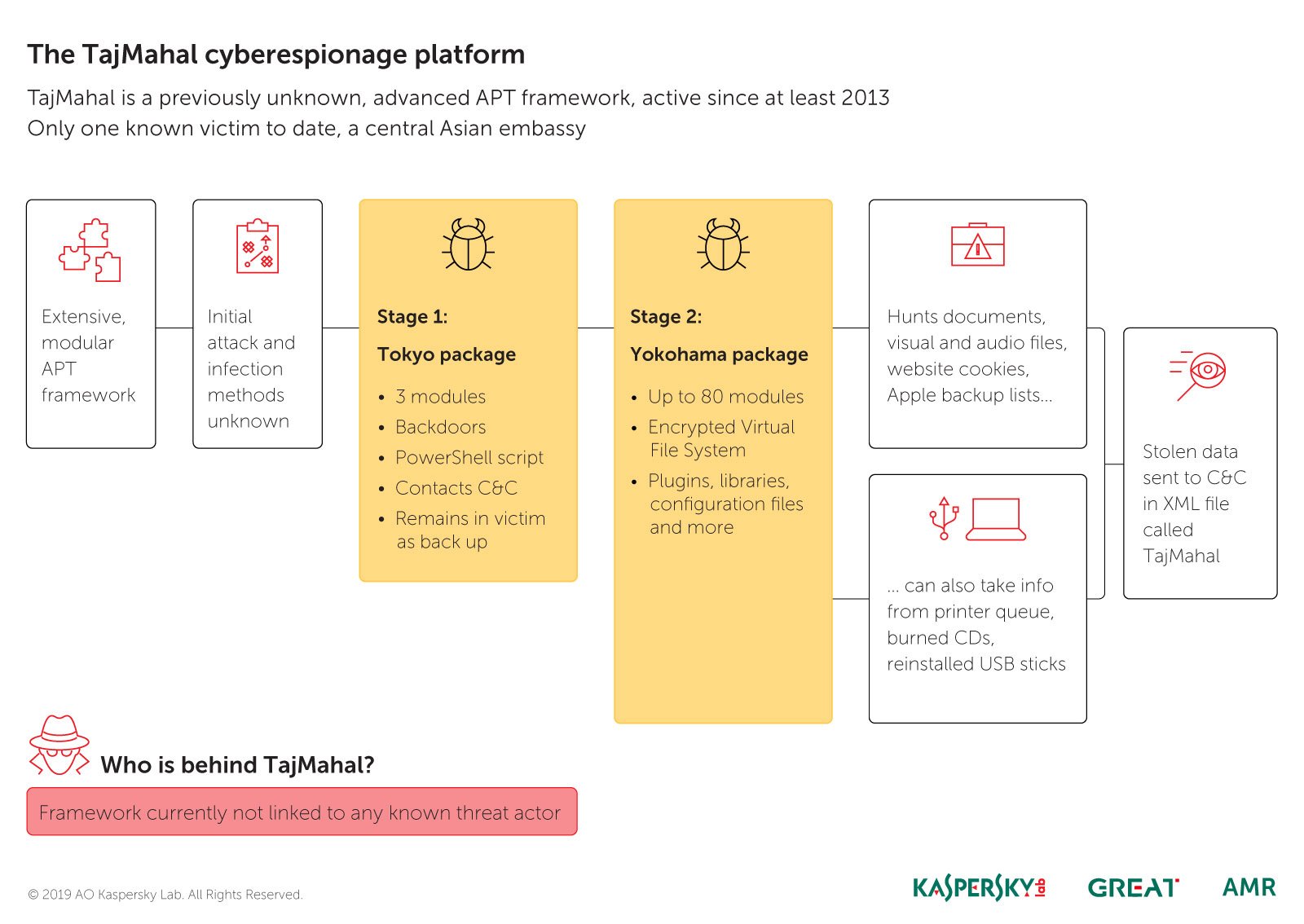

TajMahal состоит их двух основные частей: Tokyo и Yokohama. На всех зараженных компьютерах были обнаружены обе части. Первая выполняет функции основного бэкдора и служит для доставки малвари второй фазы заражения. Интересно, что даже после начала второго этапа атаки Tokyo остается в системе, очевидно, чтобы выполнять функции дополнительного канала связи и в качестве подстраховки.

Yokohama представляет собой пейлоад второго этапа. Она создает виртуальную файловую систему с плагинами, сторонними библиотеками и конфигурационными файлами. В итоге арсенал злоумышленников входят бэкдоры, лоадеры, оркестраторы, средства для записи аудио, перехвата нажатий клавиш, изображения с экрана и камер, хищения документов и криптографических ключей и многое другое.

В итоге TajMahal способен:

- воровать cookie-файлы из Internet Explorer, Netscape Navigator, FireFox и RealNetworks;

- перехватывать документы из очереди на печать;

- собирать данные о жертве (в том числе список резервных копий ее iOS-устройства);

- записывать VoIP-звонков и делать снимки экрана;

- похищать данные с оптических дисков, записываемых жертвой;

- индексировать файлы, в том числе на внешних носителях, и похищать определенные файлы при повторном обнаружении носителя (если нужный файл был намечен на USB-накопителе, при следующем его подключении, файл может быть украден).

По информации исследователей, разработка фреймворка ведется с 2013 года, а первые атаки имели место еще в 2014 году. Учитывая сложность и проработанность TajMahal, а также тот факт, что он не попадал на «радары» специалистов пять лет, аналитики «Лаборатории Касперского» полагают, что в скором будущем количество выявленных жертв вредоноса может увеличиться.

«TajMahal – очень интересная и интригующая находка. Технические возможности этой платформы поражают, она способна делать то, чего мы никогда не видели ранее даже в самых сложных операциях кибершпионажа, – рассказывает Алексей Шульмин, антивирусный эксперт «Лаборатории Касперского». – Несмотря на тщательный анализ TajMahal у нас ещё осталось много вопросов. Например, кто стоит за этой платформой, и как им удавалось оставаться незамеченными все эти годы? Пока мы не можем связать этих злоумышленников ни с одной из известных групп атакующих. Кроме того, маловероятно, что всё это техническое совершенство было создано исключительно для одной цели, которую нам удалось обнаружить. Скорее всего, жертв гораздо больше, или же эти злоумышленники используют дополнительные инструменты в других атаках, или и то и другое сразу».